Взлом соседского вай-фая через wps с мобильного

Содержание:

- Разгадываем пароль при помощи PIN кода устройства

- Настройка телевизора для работы с Ростелеком

- Что нужно для взлома Wi-Fi с телефона

- Как осуществить взлом пароля через WPS?

- Приложение для взлома вай фай для iPhone

- Если не получилось

- KRACK — комплекс уязвимостей

- Подбираем пароль к wi-fi вручную

- Какие программы использовать для взлома

- Взлом WPS по наиболее вероятным пинам

- Ответственность

- Какая атака на Wi-Fi самая быстрая?

- Изменение mac-адреса

- Способ для компьютера – BackTrack 5 Live CD

- Подключаемся к открытой WiFi сети с фильтрацией по mac-адресу

- Действия в случае взлома

Разгадываем пароль при помощи PIN кода устройства

Чтобы разгадать пароль к вай-фай сети защищенной WPA/WPA2, потребуется:

- ПК с вайфай-адаптером (почти все ноутбуки и нетбуки уже имеют встроенные модули);

- ЮСБ-флэш накопитель не меньше 2 Gb;

- Утилита «Elcomsoft Wireless Security Auditor» под Windows.

Основные операции рекомендуется выполнять в среде Линукс, хотя и посредством ОС Windows доступно исполнить задуманное, но в Линуксе все исполняется значительно проще. Необходимо произвести форматирование ЮСБ-флэш накопителя и сохранить на нем пакет «WiFi Slax».

Вайфай-Слакс запускается непосредственно с внешнего носителя, достаточно развернуть содержимое каталога «boot» и клацнуть по «Wifislax Boot Installer». Далее указать параметр s и щелкнуть «Ввод». Затем запустить ПК с созданной флешки и исполнить следующие последовательные шаги:

- Указать загрузку с ядром SMP и wifislax c KDE с корректировками;

- Подождать;

- После завершения загрузки, рекомендуется поменять МАС лэптопа, выполнив в консоли «ifconfig wlan0 down»;

- Теперь открыть приложение «Macchanger»;

- Клацнуть «Поменять МАС»;

- Выйти из утилиты и в консоли исполнить «ifconfig wlan0 up;

- Открыть утилиту «minidwep-gtk»;

- Клацнуть «Сканировать»;

- Подождать;

- Если среди найденных точек будут с поддержкой технологии WPS, то их взломать проще и быстрее всего.

- Новичкам хакерам, рекомендуется взламывать точки с активными WPS и только после приобретения опыта переходить к сложным задачам. Выделив точку клацнуть «Reaver»;

- Кликнуть «ok»;

- Подождать;

- Утилита покажет пароль;

- Если атака оказалась неудачной по причине блокировки WPS, то в записанном на ЮСБ-носитель пакете присутствуют средства для его обхода;

- Если точек с WPS не обнаружено, то разгадать пароль очень просто, когда к сети уже подключен хотя бы один ПК или мобильны гаджет. Дождавшись, когда кто-нибудь (жертва) подсоединиться к вай-фаю. Следует его выбрать и клацнуть «Атака»;

- Встроенный в лэптоп беспроводной модуль сгенерирует помехи и произойдет отключение «жертвы» от вай-фая;

- Конечно, жертва предсказуемо выполнит попытку снова подключиться, а при этом произойдет «Хэндшейк» девайса жертвы с роутером с обменом данными, которые легко перехватываются. Захваченная информация сохраняется в виде файлов;

- Далее следует записать файлы в память лэптопа и перезапуститься;

- Запустить Виндовс в лэптопе;

- В скопированных файлах есть зашифрованный код доступа к вай-фаю. Чтобы его посмотреть потребуется инсталлировать утилиту «Elcomsoft Wireless Security Auditor»;

- Клацнуть импорт данных – TCPDUMP;

- После этого одним пальцем клацнуть по «Ctrl» и не отпуская ее щелкнуть на кнопку с английской буквой «I»;

- Указать скопированные файлы;

- Клацнуть «Запустить…»;

- Подождать;

- Готово.

Настройка телевизора для работы с Ростелеком

После того, как вы успешно установили Ростелеком интерактивную ТВ приставку, возникает справедливый вопрос — как активировать её работу на вашем телевизоре для успешного просмотра кинофильмов и телевизионных передач в отличном качестве?

- Когда соединение установлено любым из способов, перечисленных выше, подключите устройства к электропитанию.

- С помощью пульта включите телевизор.

- Начнётся загрузка ПО, а затем вам будет предложено выбрать, какой вариант подключения вы установили.

- Дождитесь окончания загрузки. На экране появится окно для ввода логина и пароля.

- Укажите их с помощью пульта и войдите в свою учетную запись.

Если вас интересует вопрос, что такое логин и пароль Ростелеком — данные для активации ТВ приставки и где их взять — ответ будет очень простым: их можно найти в договоре на заключение услуг, документе, который идёт в комплекте с предоставляемый компанией оборудованием.

Мы надеемся, что смогли доступно объяснить вам, как подключить приставку Ростелеком к телевизору через тюльпан/HDMI или же с помощью беспроводных технологий; если вопросы у вас всё-таки остались, то вы можете задать их нам в любой момент, воспользовавшись формой для комментариев.

Что нужно для взлома Wi-Fi с телефона

Разобравшись со степенями и уровнями защиты, поняв теорию, можно начинать разблокировку какой-то сети. Для начала стоит понять, сеть какого типа будет открываться. Сразу стоит отметить, что взломать систему типа WEP будет очень легко, когда WPA 2 практически невозможно и достаточно сложно для новичков.

Для взлома не потребуется много вещей или же знаний. Необходим минимально подготовленный телефон системы Андроид. Нет необходимости в том, чтобы иметь достаточно высокотехнологичный девайс, так как необходимо просто взломать интернет.

Также необходимо иметь возможность входа в интернет или же заранее установленную программу, потому что благодаря ей и все будет происходить. Легкие защитные точки достаточно взломать обычной программой. Если же есть необходимость в том, чтобы взломать какой-то сложный интернет, то здесь утилитой не обойтись. Новичку настоятельно не рекомендуется браться за сложные сети.

Как осуществить взлом пароля через WPS?

Существует надежный протокол WPA2, который надо придумывать и настраивать. Раньше производители делали различные кнопки на девайсах для быстрой настройки. Все это в конце концов вылилось в систему WPS, перед которой стояла задача настроить защищенное соединение.

Для этого достаточно ввести пин, который написан на роутере. Чтобы упростить задачу, пароль сделали очень коротким, состоящим только из цифр, что уменьшило взломостойкость. Поскольку мы имеем всего 10 цифр и 8 символов для пароля, следовательно, получается 100 миллионов возможных комбинаций. То есть, на первый взгляд, защита надежная.

Но на деле получается по-другому. Так как восьмая цифра контрольная, ее можно вычислить без особого труда, что значительно снижает количество комбинаций, до 10 миллионов. Дальше – еще интереснее. Цифры разделены на два блока, каждый из которых проверяется отдельно.

То есть нужно будет перебрать первые четыре цифры и убедиться, что они верны, а затем оставшиеся три и вычислить оставшуюся восьмую. Фактически придется просматривать всего 11 000 комбинаций, а не миллионы, как было предусмотрено.

Теперь о роутерах. По МАК-адресу сразу можно понять, какой производитель их выпускал. Каждый производитель для каждого диапазона таких адресов ставит одинаковые первые 4 цифры.

Читайте еще >>> Какой тип шифрования выбрать для wifi роутера?

Роутер отвечает на запрос по WPS раз в 1-3 секунды, что дает возможность перебрать возможные варианты в течение 9-10 часов. Чтобы их просмотреть, достаточно не выключать компьютер ночью. Получаем пароль и подключаемся к вай фай.

Если хотите обезопасить свой wi-fi, отключайте WPS.

Чтобы определить пароль через пин-код роутера, достаточно ноутбука, флешки на 2Г и специальных программ. Перебирать PIN поможет Reaver, мониторить сети Aircrack-ng.

Теперь рассмотрим как произвести взлом на Кали.

- При запуске Kаli Linux выбирайте режим Live и ждите, когда появится рабочий стол.

- После этого запустите терминал и наберите iwconfig

- Когда отобразятся все сетевые интерфейсы, выберите wlan0. (порой используется другое название).

- Наберите airmon-ng start wlan0, после чего появится интерфейс mon0.

- Далее следует команда airodump-ng mon0. После ее ввода будут видны все окружающие сети.

- Наберите wash -i mon0 –C, что даст возможность увидеть те сети, где WPS включены.

- Выберите сеть и впишите BSSID вместо МАК.

- Введите последнюю команду reaver -i mon0 -b MAK -a -vv.

Процесс запущен. Сколько времени понадобиться для перебора зависит от того как быстро будут найдены первые 4 цифры.

Если вы бываете в гостях у соседа, просто посмотрите его WPS, тогда доступ к сети сможете получить сразу.

Приложение для взлома вай фай для iPhone

Aircrack-ng — Это приложение включает целый набор сетевых программ. Они используются для обнаружения, перехвата, анализа и взламывания беспроводных сетей. Функции инструментария, представленного в этом пакете, заключаются в работе с протоколами безопасности, тестировании беспроводных сетей на способность устойчивости к внешним атакам и так далее.

Рассмотрим порядок взлома пароля от сети, которая использует протокол:

- включаем программу, перейдём во вкладку «Aircrack-ng»;

- прописываем путь к файлу с перехваченными пакетами (в строке «Filenames»);

- во вкладке «шифрование» указываем «WPA»;

- подключаем полную базу всех паролей (в строке «Wordlist»);

- помечаем галочкой дополнительные опции («Advanced option»);

- затем помечаем «Specify ESSID» и вписываем там имя сети, которая взламывается;

- после этого ставим галочку на «Specify BSSID» и записываем MAC-адрес этой сети;

- Жмем кнопку «запуск» и ждём поиска правильного пароля. Время поиска занимает от минут до нескольких часов, это зависит от сложности пароля.

iWep Lite — Это довольно устаревшая программа для взлома сетей, в сравнении с аналогами. Этот функционал может использоваться для быстрого поиска пароля из множества вариантов. С помощью данного приложения можно взломать сети, которые используют для защиты метод WEP. Программа с помощью встроенного словаря различных вариантов паролей к wi fi, вычисляет нужный. Этот метод является устаревшим, а сейчас в ходу более современные алгоритмы. Плюсом у этого приложения является простота в скачивании и установки, а минусом — очень длительная проверка в процессе нахождения ключей. Еще одной функцией программы является возможность проверки маршрутизатора на различные уязвимости. Пользоваться данным сервисом весьма просто, он удобен и понятен.

Airslax — Эта программа может перехватить пароль WiFi, без особо сложных операций, которые часто вызывают трудности у обычных пользователей. Приложение является фактически образом операционной системы (Kali Linux), где можно найти различные инструменты для «работы» с точками доступа, использующие защиту WPA / WPA2.

При помощи программы можно просканировать эфир в радиусе действия WiFi адаптера, собрать информацию о доступных точках. Программа может отследить уровень сигнала, просканировать тип защиты и другие характеристики. Когда роутер выбран, можно включить перехват. В это время программа отключит уже подключенных к сети клиентов и при повторной попытке засечет ключ «рукопожатия». Затем запускается поиск пароля по встроенным словарям. Полезной функцией у программы является возможность изменения MAC-адреса.

Если не получилось

Если у пользователя не получилось взломать беспроводную сеть при помощи приложений, то у него не остается других выходов. К сожалению, других доступных способов взлома на телефонах просто нет. Для другого взлома необходимо прежде всего использовать либо компьютер, либо другие средства.

Чтобы узнать о том, как взломать сеть с помощью компьютера, можно посмотреть это видео:

https://youtube.com/watch?v=n5KS2X-89ZI

Стоит отметить, что взлом при помощи компьютера более прогрессивный и действенный. Конечно, он не подойдет для новичков, но это единственный вариант, если других просто нет.

KRACK — комплекс уязвимостей

Key Reinstallation Attacks — общее название «дырок», связанных с протоколом WPA2. Они не привязаны к какому-либо устройству или операционной с

системе, и представляют одинаковую опасность для всех.

Суть KRACK состоит в следующем: при подключении, в момент обмена 4-мя пакетами, устанавливающими ключ шифрования (их еще называют «рукопожатиями»), злоумышленник, используя уязвимость, перехватывает пакеты и заставляет устройство установить уже ранее использовавшийся ключ, а не новый, как того требует безопасность. Далее — дело техники, расшифровать уже перехваченный шифр сможет даже школьник.

Подбираем пароль к wi-fi вручную

Часто владельцы роутеров ставят простые для их запоминания коды доступа, например, состоящие из семи-восьми одинаковых цифр или символов, либо просто вводят «12345678» или «QWERTY», вот, например, самые популярные пароли wifi в России и мире. Очевидно, что такие пароли можно легко подобрать даже вручную, а спец.приложения справляются с ними в считанные минуты. Также многим пользователям полюбился метод – «Фишинг». Способ базируется на манипуляциях взломщика, вынуждающих хозяина вайфай-сети самому выдать имя и пароль. Хакерами широко используется метод «Перехват», при котором посылается запрос на подключение с роутером со смартфона либо лэптопа. Роутер с мобильным гаджетом взломщика обменивается данными (процесс «Хэндшейк»), в которых содержится зашифрованный пароль.

Для дешифровки полученного кода применяют специальные приложения или сервисы.

Далее детально рассмотрим тему, как взломать пароль вай фай, различными методами и предназначенными для этих целей утилитами.

Какие программы использовать для взлома

В интернете вы найдете множество программ, которые помогут быстро осуществить взлом.

Самая простая программа для взлома — WiFi Crack. Принцип работы заключается в следующем: закладывается база постоянных паролей и идет их перебор. Программа портативная и поэтому ее можно не устанавливать, а запустить из архива. Но все же удобнее разархивировать.

https://youtube.com/watch?v=sErK-qK59-Y

В саму программу вшита база популярных паролей, но их мало, и они скорее пользуются популярностью в Европе, чем в России. Поэтому используйте базы из рунета.

Минус WiFi Crack в том, что она не даст стопроцентной гарантии взлома. Высока вероятность, что вы взломаете соседский вай-фай, если на нем стоит простой пароль. К тому же, скорость перебора оставляет желать лучшего. И если база большая, то есть вероятность, что вам придется потратить на чужой пароль не один день.

Лучшей программой для взлома считается Kali Linux – Aircrack. Она способна поддерживать любые способы взлома. Большой плюс, что на ней очень удобно работать с ноутбука.

Если у вас только телефон, можете использовать те программы, о которых говорилось выше. Если по каким-то причинам предложенные программы и приложения вас не устроят, обратитесь к App Store, Google Play. Достаточно набрать «взлом wi-fi», и появится множество самых разных вариантов. Но прежде чем их устанавливать, почитайте отзывы, а затем уже беритесь за дело.

Читайте еще >>> Как узнать сколько пользователей подключено к моему wifi?

Взлом WPS по наиболее вероятным пинам

Кроме уже рассмотренной атаке Pixie Dust, есть ещё одна очень интересная атака на Точки Доступа с включённым WPS. Дело в том, что для некоторых моделей роутеров пины генерируются по определённым алгоритмам, например, исходя из MAC адреса роутера или его серийного номера. Зная эти данные можно сгенерировать один или несколько пинов, которые с высокой долей вероятности подойдут для беспроводной Точки доступа.

Такая атака реализована в WiFi-autopwner (описание здесь) — в этом скрипте требуется Интернет-подключение для запроса ПИНов онлайн, но зато реализован фикс для адаптеров на чипсете Ralink (таких большинство).

Пример очень быстро взломанных Wi-Fi сетей этим методом:

Ещё аналогичная атака реализована в airgeddon. Но в этой программе WPS атаки не работают с адаптерами на чипсетах Ralink. В этой программе нужно использовать, например, Alfa AWUS036NHA (чипсет Atheros). Лучше всего с антенной Alfa ARS-N19. Именно такую связку используя и я.

Другие подробности смотрите в статье «Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам».

Ответственность

Многие пишут про ответственность по ряду статей УК РФ: 272, 273, 274. Еще в вузе изучали этот вопрос и как-то тогда это все выглядело подозрительным. Вот названия статей:

- 272 Неправомерный доступ к компьютерной информации

- 273 Создание, использование и распространение вредоносных компьютерных программ

- 274 Нарушение правил эксплуатации средств хранения, обработки или передачи компьютерной информации и информационно-телекоммуникационных сетей

По факту здесь остается только 272. Но давайте посмотрим на нее подробнее:

Обратите внимание – что само использование интернета, если это не причинило никакого ущерба мягко говоря подогнать сюда сложно. Другое дело, если тарифицируется трафик или время, а вы его используете… Но в наше время на вай-фае кругом безлимит

Как бы там не было, я все равно категорически не одобряю любого злодейства в близком окружении – ведь все мы братья, кто если не мы.

Какая атака на Wi-Fi самая быстрая?

Раньше я бы ответил: WPS. Если на точке доступа включен Wi-Fi Protected Setup, то с большой вероятностью она вскрывается перебором известных пинов или более изящной атакой PixieDust. Список пинов для перебора берется из дефолтных конфигов производителя, который определяется по MAC-адресу. Делать исчерпывающий перебор всех вариантов (брутфорс) чаще всего бессмысленно, так как после N неудачных попыток авторизации по WPS роутер надолго блокирует дальнейшие.

Успешный подбор WPS PIN с помощью WiFi-Autopwner

В любом случае атака на WPS занимала до пяти минут и казалась скоростной по сравнению с ожиданием захвата хендшейка WPA, который потом еще надо мучительно долго брутить. Однако сейчас появился новый тип атаки — PMKID (Pairwise Master Key Identifier). На уязвимых роутерах она позволяет захватить хендшейк за считаные секунды, и даже при отсутствии подключенных к нему клиентов! С ней не надо никого ждать и деаутентифицировать, достаточно одной (даже безуспешной) попытки авторизации с твоей стороны.

Поэтому оптимальный алгоритм взло… аудита следующий: определяем, включен ли на целевой точке доступа режим WPS. Если да, запускаем PixieDust. Безуспешно? Тогда перебор известных пинов. Не получилось? Проверяем, не включено ли шифрование WEP, которое тоже обходится влет. Если нет, то выполняем атаку PMKID на WPA(2). Если уж и так не получилось, тогда вспоминаем классику и ждем хендшейка (чтобы не палиться) или активно кикаем клиентов, чтобы наловить их сессии авторизации.

Я узнал WPS PIN, что дальше?

Дальше с его помощью можно подключиться к роутеру и узнать пароль, каким бы длинным и сложным он ни был. Вообще WPS — это огромная дыра в безопасности. На своем оборудовании я всегда его отключаю, а потом еще проверяю Wi-Fi-сканером, действительно ли WPS выключен.

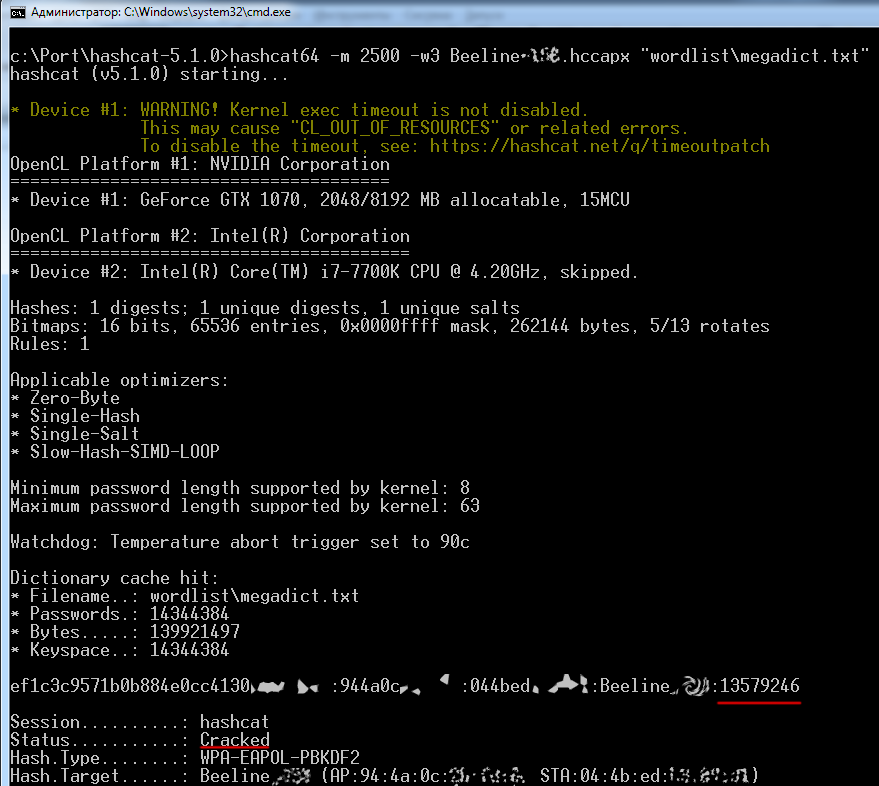

Я перехватил хендшейк. Что с ним делать?

Четырехстороннее рукопожатие записывается скриптом Wifite2 в файл с расширением .

Захват классического хендшейка WPA

TCPdump, Wireshark, Nmap и другие программы используют формат . Хендшейк PMKID будет иметь формат .

По умолчанию Wifite использует для подбора паролей Aircrack-ng. Он отправляет команду вида

В простейших вариантах этого достаточно, однако чаще приходится конвертировать хендшейки с помощью hcxtools, чтобы скормить одной из продвинутых утилит для перебора паролей. Например, John the Ripper или hashcat.

Мне больше нравится hashcat. Для работы с ней нужно конвертировать .cap в формат . Сделать это можно также онлайн или локально утилитой . В последнем случае придется скачать исходник и скомпилировать его.

Полученный исполняемый файл удобнее закинуть в /bin, чтобы затем обращаться к нему откуда угодно.

Успешный подбор пароля Wi-Fi в hashcat по хендшейку WPA2

Точно так же брутятся хеши PMKID. Просто нужно явно указать hashcat тип хендшейка и словарь.

Брут PMKID в hashcat

Изменение mac-адреса

Суть этого метода была описана выше. Нужно добраться до mac-адреса, чтобы интернет на устройстве заработал через чужой роутер. Нашли идентификатор? Теперь смените его на своем девайсе. На компьютере это делается так:

- Зайти в «Панель управления».

- Перейти в раздел «Сеть и Интернет», выбрать «Центр управления сетями и общим доступом».

- Отыскать категорию: «Изменение параметров адаптера».

- Вызвать правой кнопкой мыши контекстное меню на желаемой точке доступа, выбрать «Свойства».

- Вкладка «Сеть», затем «Настроить», после «Дополнительно».

- Отметить «Network address» и ввести заветный 12-значный номер.

- Нажать «ОК» для перезапуска сетевого подключения.

На смартфонах поменять mac-адрес гораздо сложнее. На Android нужно получать root-права и воевать со сторонними приложениями. Делайте на свой страх и риск.

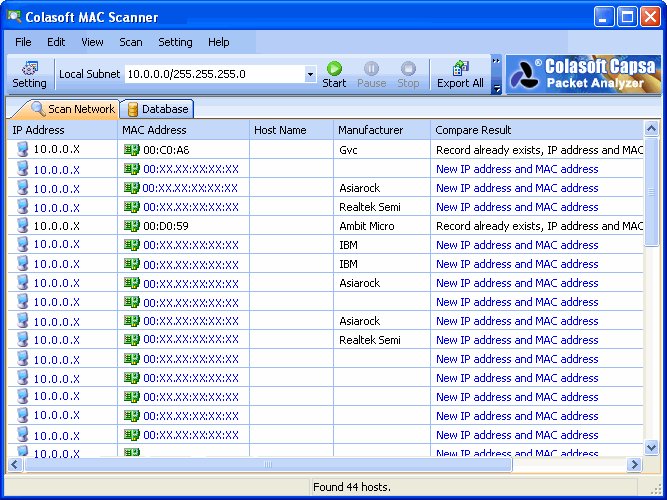

Mac address scanner

Mac address scanner раскрывает данные окружающих mac-адресов. Она не требует специальных знаний и не отличается сложным интерфейсом. При этом создатель утилиты не важен. Существует версия от ColarSoft. Ее нужно установить, запустить и нажать зеленую кнопку «Старт» для анализа окружающий сетей. Полученные данные сохраняются в памяти компьютера, или отправляются в интернет-хранилище.

Во втором столбце отображаются актуальные mac-адреса. Если владелец точки доступа не пользуется такой защитой, идентификатор будет отображаться как несколько иксов. В ином случае вы получите 12-значную комбинацию.

Способ для компьютера – BackTrack 5 Live CD

Сажем сразу, что взлом Wi-Fi возможен не с операционной системы Windows. Для этого вам понадобится UNIX или Linux.

Но есть и универсальное средство – BackTrack 5 Live CD. Это специальный набор утилит для разработчиков и тестировщиков систем безопасности.

Помимо всего прочего, в него входит программа, которая позволяет увидеть пароль определенной точки доступа.

Также сразу скажем, что данному набору утилит требуется порядка 10 часов для работы. Вы должны учитывать это!

Процесс использования BackTrack 5 Live CD пошагово выглядит следующим образом:

- После этого необходимо создать загрузочную флешку или загрузочный диск (DVD). Сделать это можно, например, при помощи Rufus (подробную инструкцию найдете здесь), WinSetupFromUSB, UltraISO, Universal USB Installer или Unetbootin (инструкция по этим программам тут).

- После создания загрузочного носителя потребуется загрузиться с него. Как это сделать, описано в (раздел 3). Если сказать коротко, потребуется выбрать загрузку с флешки или диска в BIOS или UEFI.

- Когда BackTrack 5 Live CD загрузится, вы увидите терминал. Сначала в него нужно ввести команду «iwconfig». После ввода жмите кнопку «Enter» на клавиатуре. Вообще, вы должны понять, что здесь все выполняется так же, как в командной строке или в терминале Linux. Первая команда даст программе понять, с чем мы будем работать.

- Дальше следует перевести сетевую карту в режим монитора. То есть она станет таким себе исследователем и сможет видеть конфигурацию доступного для подключения оборудования. Для этого предназначена команда «airmon-ng start ». В большинстве случаев ваша карта будет называться «wlan0». Это верно в том случае, когда у вас всего лишь одна сетевая карта. Тогда команда будет выглядеть так: «airmon-ng start wlan0».

Рис. 1. Ввод команды для перевода карты в режим монитора

- В левом нижнем углу будет указано имя интерфейса режима монитора. В нашем случае он называется «mon0». Пока что просто запомните его.

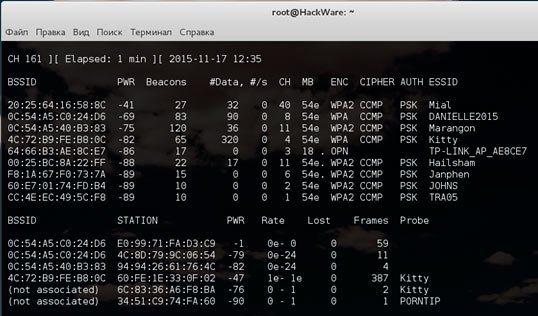

- Дальше потребуется узнать BSSID, то есть зашифрованный пароль роутера того, чью сеть мы будем ломать. Для этого предназначены две команды (если одна не помогает, используйте другую): «airodump-ng » (в нашем случае, как вы помните, имя карты «wlan0») и «airodump-ng mon».

- В появившемся списке вы увидите имена и BSSID всех доступных сетей. Выберете нужную. Вы можете понять это по количеству доступных каналов, типу шифрования и другим характеристикам. Главной из них является «PWR». Это power, то есть сила. Она отражает то, насколько близко к вам расположен источник сигнала. Все просто – чем он ближе, тем сильнее. В общем, запомните BSSID нужного роутера.

Рис. 2. Ввод команды на просмотр BSSID

- Дальше введите команду «reaver -i -b -vv». Как вы помните, в нашем случае имя интерфейса режима монитора «mon0». Для примера мы возьмем самый сильный роутер с силой 98 (он самый нижний в вписке на рисунке 2). В таком случае команда будет выглядеть так: ««reaver -i mon0 -b 00:1F:C6:83:90:45 -vv».

- А дальше самое интересное. Вы можете идти и заниматься своими делами. Программа может работать до 10 часов! Зато в конце вы увидите PIN, он же пароль. Также пароль может находиться в строке «WPA PSK» (или другое, если используется иной тип шифрования).

Рис. 3. Результат работы BackTrack 5 Live CD

Как видите, ничего сложного в использовании данного набора утилит нет. Да, работает он долго, но эффективно.

Не забудьте в конце поставить в своем БИОС загрузку с жесткого диска, а не с флешки или DVD.

Это важно, так как в противном случае система будет работать неправильно

Дальше мы сосредоточим свое внимание на приложениях для смартфона или планшета. Для компьютера другие способы выполнения поставленной задачи, возможно, есть, но все, что вы найдете в интернете, окажется вирусом или просто неработающим способом

BackTrack 5 Live CD действительно работает

Для компьютера другие способы выполнения поставленной задачи, возможно, есть, но все, что вы найдете в интернете, окажется вирусом или просто неработающим способом. BackTrack 5 Live CD действительно работает.

Но через мобильное устройство ломать Вай-Фай намного проще и быстрее, поэтому лучше используйте его.

Подключаемся к открытой WiFi сети с фильтрацией по mac-адресу

Некоторые пользователи возлагают большие надежды на обеспечение безопасности своей сети фильтрацией по МАС-адресу, однако, на практике, даже начинающий хакер, обходит такую защиту быстрее, чем хозяин роутера входит в web-конфигуратор прибора с правами администратора. На процедуру изменения МАС беспроводного адаптера в Линуксе уходит лишь несколько секунд, например, командой «ifconfig wlan0 down». Также утилита «Macchanger» позволяет в автоматическом режиме присваивать случайные МАС, в результате даже технически продвинутый владелец сети будет сбит с толку. А если жертва использует белый список, то определить лояльный адрес помогает приложение «Airodump-ng». Утилита отображает разрешенные МАС в графе «STATION».

Подобрать МАС способно и приложение mdk3 в режиме брутфорса. Главным преимуществом утилиты является возможность выявления МАС даже при отсутствии соединенных с беспроводным маршрутизатором девайсов. Например, можно применить команду: mdk3 wlan0 f -t 20:25:64:16:58:8C -m 00:12:34.

Действия в случае взлома

Как вообще вы можете понять, что ваш Wi-Fi кто-то ломанул? Ответ простой – им пользуется кто-то еще.

Это, в свою очередь, тоже можно понять достаточно просто – интернет будет нещадно тормозить.

Такое явление является очевидным, так как нагрузка на сеть растет и для всех пользователей скорость соединения становится ниже.

Страницы будут очень медленно грузиться. Кроме того, на самом роутере будет постоянно мигать индикатор Вай-Фай.

Это и означает, что кто-то к нему подключен. Отключите свои устройства и посмотрите, так ли это.

Если это так, вам нужно выполнить такие действия:

Примечание: Пароль должен быть длинным, потому что даже если кто-то будет использовать против вас одну из вышеперечисленных программ, то длинный пароль будет подбираться слишком долго. Пусть он будет состоять из 10, 20 символов и так далее.

Рис. 12. Настройки роутера TP-Link

Чтобы такого не случилось, нужно всегда устанавливать надежный пароль.

Как говорилось выше, чем он будет сложнее и длиннее, тем дольше программа будет его подбирать, если вообще подберет.

Как вы поняли, все утилиты и приложения работают по принципу тупого подбора всех возможных вариантов.

Еще один совет: Время от времени меняйте ключ. Это окончательно запутает возможных злоумышленников.