Как взломать соседский wifi, все возможные методы в одной статье

Содержание:

- Как работает Wifiphisher

- Использование адаптеров или переходников

- Фишинг через Wi-Fi

- Technitium

- WPS Connect

- Термины Wi-Fi сетей

- Взлом пароля wifi . Расшифровываем данные.

- Программы для анализа wifi сетей

- Новая атака на Wi-Fi без клиентов

- Брутфорс

- Возможно, ли взломать

- Способ для телефона – WIBR

- Взлом WPS по наиболее вероятным пинам

- Немного о том, откуда взялся

- Проблема мирового экономического кризиса

- Итоги.

- Заключение

- WWW

Как работает Wifiphisher

Wifiphisher использует социальную инженерию для получения пароля от Wi-Fi и веб-сайтов. Т.е. вам не нужно мощное железо и долгое время для брут-форса пароля.

Принцип работы программы:

- выбирается точка доступа, копируются её настройки (название, канал и т. д.)

- на Wi-Fi карте атакующего запускается клон (Злой Двойник) этой точки доступа, которая во всём повторяет оригинальную, кроме одного — подключиться к ней можно без пароля

- пользователи отсоединяются от оригинальной точки доступа атакой деаутентификация

- оригинальная точка доступа непрерывно глушится. Для этого атакующему нужна вторая беспроводная карта

- когда пользователь подключается к Злому Двойнику, то у него под различными предлогами спрашивается пароль Wi-Fi (например, для обновления прошивки). Полученный таким образом пароль отправляется атакующему.

Если сравнивать Злой Двойник от Wifiphisher со Злым Двойником от Fluxion, то можно обратить внимание на то, что Wifiphisher никак не проверяет полученные от пользователя данные. Это значительно снижает автоматизацию

Атакующий прямо во время атаки сам должен как-то проверить полученный пароль и принять решение о продолжении или прекращении атаки. Недавно в Wifiphisher появился новый ключ -qS. Если его указать, то Wifiphisher прекращает свою работу после первых полученных учётных данных, даже если они неправильные. Как видно в примере атаки с Fluxion, программу можно оставить работать на долгое время и она не даст пользователю подключиться к оригинальной точки доступа, пока он не введёт правильный пароль от Wi-Fi, зато после его ввода сама сразу «отваливается».

Ещё одной особенностью Wifiphisher является то, что программа позволяет получать пароли от веб-сайтов под предлогом доступа к бесплатному Интернет-соединению. Для программы уже реализован сценарий получения пароля от Facebook, но можно самостоятельно написать сценарий для любого сайта. Кстати, при этой атаке достаточно одного беспроводного интерфейса — того, на котором поднимается точка доступа с халявным Wi-Fi; во время атаки не нужно глушить другие точки доступа.

Использование адаптеров или переходников

Любой адаптер снижает качество передачи изображения и скорость отправки данных. Целесообразно применять переходники с одних на другие разъемы, если других вариантов соединения не предусмотрено. К примеру, если выбрать некачественный адаптер Dp при передачи видеосигнала появляется ошибка HDCP, мерцание изображения или полная потеря картинки.

Для дисплейпортов предусмотрены 2 вида адаптеров: пассивные и активные. Только второй вариант при соединении ПК и одного экрана обеспечивает полную поддержку дисплейных конфигураций. Для подключения более 2 мониторов за один раз лучше применять пассивные адаптеры.

Переходники для HDMI в современных ТВ и ноутбуках не требуются. Чаще всего такой разъем уже предусмотрен в базовой комплектации техники. Это упрощает подключение и позволяет наслаждаться полным качеством цифрового звука и картинки.

Фишинг через Wi-Fi

Если взломать WiFi программами не удаётся, используют человеческий фактор, обманом заставляя пользователя выдать пароль к точке доступа.

Фишинг атаки чаще проводят через электронную почту, но мало кто станет писать свой пароль для вайфая в письме. Чтобы сбить соседа с толку, проще заставить подключиться его к другой точке доступа. Это делается с помощью утилиты WiFiPhisher, написанной на питоне.Процесс взлома происходит по следующему алгоритму:

- Утилита подготавливает компьютер злоумышленника: настраивает сервера HTTP и HTTPS, выполняет поиск беспроводных интерфейсов wlan0 и wlan1. Начинает отслеживать один из найденных интерфейсов и получает дополнительные IP посредством DHCP-служб.

Подготовка компьютера злоумышленника.

В консоли выводится список доступных для атаки точек доступа.

Список найденных точек доступа.

Утилита клонирует название выбранной точки и пытается вывести из строя действующую оригинальную сеть.

У жертвы падает интернет и она подключается к клонированной точке доступа.

Клюёт!

Во время подключения злоумышленнику в консоль приходит информация о новом подключении.

Жертва пытается открыть любой сайт, но вместо этого показывается фишинговая страница. Например, вместо google.ru отобразится ошибка подключения с просьбой повторно ввести пароль. Страница может быть очень похожа на стандартную страницу провайдера или интерфейс роутера.

Подмена страницы. В консоли злоумышленника отображается факт открытия страницы.

Если жертва ничего не заподозрит и введёт пароль, интернет заработает, а злоумышленник получит пароль в своей консоли.

Перенаправление на другую страницу после ввода пароля. Пароль к WiFi соседа.

Способ защиты: тщательно проверяйте страницы перед вводом пароля, даже если вы посещаете авторитетный сайт.

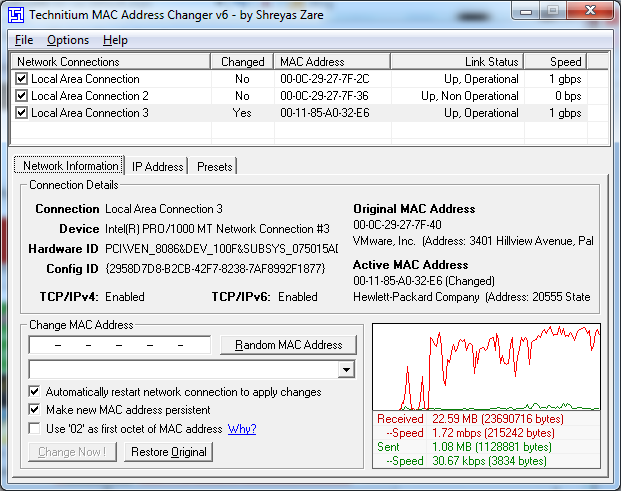

Technitium

Сайт:www.technitium.com

Что удивительно, но фильтрация по MAC-адресам по-прежнему остается достаточно часто используемой защитой. Впрочем, огранить доступ от случайных зевак она действительно сможет, а от вардрайверов… ну, пускай ребята балуются :). Подключиться к таким AP в этом случае могут только клиенты, которые занесены в список доверенных машин. Обойти же подобную защиту проще простого — нужно лишь сменить MAC-адрес своего беспроводного адаптера на доверенный.

Подходящий MAC легко определить все той же утилитой Airodump, перехватив пару пакетов. Изменить MAC-адрес под никсами поможет утилита macchanger. Что касается винды, то и тут существует немало программ, в том числе платная SMACи бесплатнаяTechnitium. Обе требуют лишь выбрать сетевой адаптер и указать для него желаемый MAC-адрес. Убедись в том, что адрес успешно сменился (команда ipconfig /all в консоле) и попробуй установить соединение. К сожалению, с первого раза ты можешь легко обломаться, поскольку авторизированный клиент может быть уже подключен к сети. Выселить его оттуда поможет все та же программа Void1 и деаутентифационные пакеты.

WPS Connect

Как вы уже понимаете, данное приложение работает с сетями, где используется тип шифрования WPS. Оно достаточно популярное в Google Play.

Кстати, действительно здорово, что оно там есть.

Это означает, что WPS Connect не нужно качать с каких-то посторонних ресурсов и бояться подхватить вирус.

Его использование выглядит так:

- Скачайте и установите приложение с google.com. Запустите его.

- Сначала нажмите кнопку «Обновить». Она находится в правом верхнем углу окна WPS Connect. С самого начала она отвечает аз функцию поиска доступных сетей.

- После этого нажмите на найденную сеть.

Рис. 8. Окно WPS Connect

- На данном этапе может возникнуть трудность, связанная с тем, что вашему аппарату не присвоены рут права, они же права суперпользователя. Если это действительно так, воспользуйтесь данной инструкцией. В любом случае, вам тоже придется ждать, потому что WPS Connect не выделяется ничем среди общей массы и тоже работает по принципу перебора всех возможных вариантов.

- Когда ключ будет найден, нажмите «Show password» в меню снизу.

Рис. 9. Кнопка «Show password» в WPS Connect

Кстати, что касается рут прав, то такая же проблема, как описано выше, может возникать на абсолютно всех устройствах и с любыми узкопрофильными программами.

Если в вашем случае это так, используйте вышеуказанную инструкцию и будет вам счастье!

Термины Wi-Fi сетей

Точка Доступа (также Access Point), сокращённо ТД, AP – устройство, которое обеспечивает работу сети Wi-Fi, к нему подключаются Клиенты. Чаще всего точками доступа являются роутеры.

Клиент (Станция) – устройство, которое подключается к Точке Доступа. Чаще всего это компьютеры, ноутбуки, сотовые телефоны и т.д.

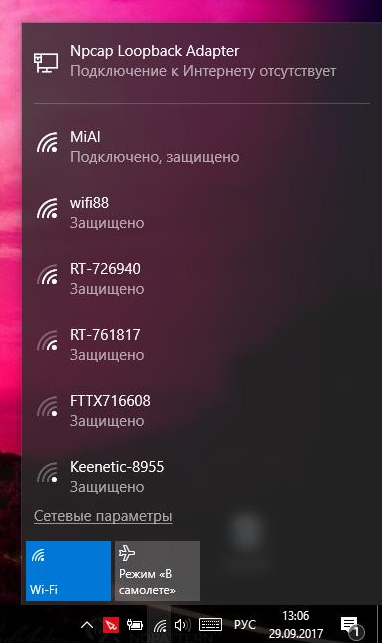

ESSID и SSID – это имена беспроводных Wi-Fi сетей – именно их вы видите, когда выбираете к какой сети подключиться. Строго говоря, ESSID и SSID это не одно и то же, но в аудите Wi-Fi эти термины часто используются как взаимозаменяемые. На скриншоте ниже ESSID (именами сетей) являются MiAl, wifi88 и т.д.:

BSSID – это MAC-адрес беспроводной карты. Пример MAC-адреса: 50:46:5D:6E:8C:20. Более подробно о них рассказано в заметке «Как узнать MAC-адрес и Как по MAC-адресу узнать производителя».

Рукопожатие (также хэндшейк, handshake) – данные, которыми обмениваются Станция и Точка Доступа в момент создания Wi-Fi соединения. Эти данные содержат информацию, позволяющую подобрать пароль от сети Wi-Fi.

Брут-форс (также полный перебор) – метод атаки на пароль, заключающийся в переборе всех возможных вариантов пароля. Требует много времени и вычислительных ресурсов.

Перебор по словарю (атака по словарю) – метод атаки на пароль, заключающийся в переборе часто встречающихся вариантов пароля. Имеет хорошее соотношение затраченных ресурсов к полученным результатам.

Онлайн перебор пароля Wi-Fi – метод подбора пароля, который заключается в подключении к Точке Доступа с различными кандидатами в пароли. Практически не применяется из-за крайне низкой скорости перебора.

Офлайн перебор пароля Wi-Fi – метод подбора пароля, который заключается в захвате Рукопожатия и подборе такого пароля, который бы соответствовал этому рукопожатию. Этот подбор не требует подключения к Точке Доступа и выполняется на много порядков быстрее, чем онлайн перебор. Также он может выполняться на вычислительных мощностях видеокарт, что увеличивает скорость перебора ещё на несколько порядков.

WPA и WPA2 – технология защищённого доступа к Wi-Fi, пришла на смену устаревшей технологии WEP.

Беспроводная Wi-Fi карта (или беспроводной Wi-Fi адаптер) – любая сетевая карта, способная подключаться к сети Wi-Fi. В ноутбуках и телефонах они встроены внутрь корпуса, в настольных компьютерах обычно представляют собой внешнее устройство, подключаемое по USB.

Режим монитора (Monitor Mode) – свойство некоторых беспроводных адаптеров принимать пакеты данных, которые предназначены не только для них, но и для других беспроводных устройств.

Сетевой интерфейс – имя, условное обозначение в Linux сетевых карт/адаптеров.

Канал сети Wi-Fi – условное цифровое обозначение частоты, на которой в данный момент работает Точка Доступа.

Взлом пароля wifi . Расшифровываем данные.

Запускаем программу Elcomsoft Wireless Security Auditor.

В левой части программы щёлкаем по кнопке Импорт данных и выбираем файл предыдущей программы CommView. Если пакетов несколько, выберите все. Щёлкаем по кнопке начать атаку.

Теперь вспомните о производительности вашего компьютера. На моём ноутбуке ушло несколько часов на расшифровку пароля. Я вам посоветую захватить пакеты в нужном для вас месте (работе, школе, институте), скопировать файл CommView на флешку и запустить Elcomsoft Wireless Security Auditor уже на более мощном десктопе (если возможен такой вариант) дома, в спокойной обстановке. Можно оставить на ночь. В противном случае ждать придётся долго. У меня ушли сутки. Так что рассчитывайте свои возможности.

Успехов.

Программы для анализа wifi сетей

Хорошее тестирование сети, особенно для организаций — это пожалуй самая главная часть в использовании сети. Залатать все дыры вам помогут программы, указанные ниже.

MAC Address Scanner — Программа для поиска, сканирования сети и обнаружения MAC-адресов. Подкупает в этом софте довольно простенький и понятный интерфейс, а также ее доступность в интернете.

Wifi Analyzer (Windows/Android) — Основной задачей программы является анализ распределения каналов для устранения различных помех, связанных с другими роутерами. Так же в данном софте можно произвести тест уровня сигнала сети. Выделить можно еще то, что данное приложение использовать даже на Android и никак не проиграть в функционале PC версии программы.

WiFinspect (Android) — Все та же программа для статистики сети и анализа. Но уже для нее нужны права суперпользователя которые можно получить для вашего устройства, перейдя на форумы по данной тематике, к примеру на 4ПДА. А так приложение неплохое и самое главное бесплатное.

Программы для взлома пароля от вай фай для Linux

Обыватели Линукса тоже могут порадоваться, ведь для данной ОС тоже существуют способы взлома сети. О них вы сейчас и узнаете.

Kali Linux — Это очень функциональный дистрибутив для Linux, имеющий в своем запасе тестирование, анализирование сети, ее взлом с подбором пароля и многое другое. Kali Linux один из любимчиков в сфере хакинга у пользователей за счет его гибкости настройки и универсальности использования.

Macchanger — Простота, удобство — все это про данный инструмент. Она умеет изменять MAC-адрес PC, а также его восстанавливать. Единственный просак для неподготовленного пользователя будет только наличие одного языка — английского.

Airodump-ng — С помощью GPS можно перехватить данные WiFi и в этом вам поможет данный инструмент. Все это можно также перевести в режим мониторинга, для более легкого изучения сети.

Программы для быстрого взлома Wi-Fi

Здесь больше всего задействован подбор паролей. Иногда он действительно выручает, если нужно быстро взломать какую-либо сеть.

Brutus AET — Да, многие старожилы скажут, что у этого софта истек свой срок годности. Но для многих он все еще может пригодится, ведь в его преимуществах есть простота и удобство. Еще он довольно долго ищет ключ к доступу сети, но все это зависит от базы паролей, которых вы ему дадите на исследование.

All-in-One Checker — Программа отличается хорошей оптимизацией и довольно неплохим интерфейсом. Здесь также на основе баз данных происходит взлом сети, после чего можно спокойно пользоваться WiFi.

Из всех тех вариантов больше всех выделяется программа Elcomsoft Wireless Security Auditor. Она отлично справляется со своей работой, а также имеет множество фич. Но конечно цена не совсем демократичная.

Что сделать, чтобы не одна из данных программ не сломала ваш Wifi?

Чтобы обезопасить свое устройство от несанкционированного проникновения и сетевого взлома, можно использовать дополнительные приложения. Одним из примеров является программа Wi-Fi Protector. Ее используют для обезвреживания хакерских атак через WiFi сеть на смартфон или планшет.

В работе программа очень простая. Достаточно включить Wi-Fi Protector, и она мгновенно приступит к защите вашего устройства. Если вы захотите автоматического старта при включении, достаточно в настройках телефона включить функцию «Auto Start».

Работа приложения происходит в фоновом режиме при постоянном контроле вашего соединения. При обнаружении подозрительной активности происходит сигнализация сигнала тревоги, в качестве сигнала можно использовать ринг тон или вибровызов. В меню настроек вы можете выбрать тип сигнала.

Если у вас root права, программа работает таким образом, что ваше устройство будет практически неуязвимо для таких атак. Это делается путем включения опции «Countermeasures». Обычным пользователям без расширенных прав эта опция недоступна, и они будут получать только уведомления об атаках.

Новая атака на Wi-Fi без клиентов

Имеется большое количество разнообразных атак на Wi-Fi. Самой универсальной атакой (работающей в отношении практически всех точек доступа) является атака на технологию WPA/WPA2, поскольку именно она применяется в подавляющем большинстве беспроводных точек доступа. WPA/WPA2 при подключении клиентов к точке доступа используют протокол безопасности EAPOL, во время которого происходит поэтапный обмен данными между точкой доступом и клиентом, который хочет подключиться. Суть атаки заключается в том, что необходимо перехватить полностью (или хотя бы часть) передаваемые данные и методом перебора найти подходящий пароль. Проще говоря, сначала нужно захватить рукопожатие (на этапе EAPOL), а затем с помощью брут-форса найти правильный пароль.

На каждом из этих двух этапов могут возникнуть трудности: проблемы с захватом рукопожатия могут быть вызваны множеством причин, самой фатальной из них является отсутствие клиентов. То есть если нет подключающихся клиентов, значит не используется протокол EAPOL, значит нечего перехватывать.

Технология Wi-Fi использует большое количество реализаций и всевозможных сопутствующих технологий и решений. Поэтому описанный здесь способ может работать не во всех случаях — зависит от производителя устройства и его особенностей реализации. Также может зависеть от чипа вашего Wi-Fi адаптера.

Далее немного теоретической информации с форума, а затем пример реальной успешной атаки по этой технологии.

Эта атака была открыта случайно во время поиска новых способов атаковать будущий стандарт безопасности WPA3. Этот WPA3 будет атаковать намного труднее из-за современного протокола установления ключей, называемого «Simultaneous Authentication of Equals» (SAE).

Не сообщается, был ли найден новый способ атаки на WPA3, зато для WPA/WPA2 PSK была открыта новая атака, также уже подготовлены необходимые инструменты. Главное отличие от существующих атак в том, что в новом методе не требуется полный захват 4-этапного рукопожатия EAPOL. Новая атака выполняется на RSN IE (Robust Security Network Information Element) единичного кадра EAPOL.

Пока собрано недостаточно информации, чтобы точно сказать, для устройств каких производителей или для каких роутеров эта техника будет работать, но авторы считают, что она будет работать в отношении любых 802.11i/p/q/r сетей с включёнными функциями роуминга (большинство современных роутеров).

В этом перечне:

- — улучшенная безопасность (2004).

- 802.11p — WAVE — Wireless Access for the Vehicular Environment (беспроводной доступ для среды транспортного средства).

- 802.11r — быстрый роуминг

А ещё в списке есть 802.11q — этот стандарт не используется, обозначение зарезервировано, авторы добавили его в этот список для хохмы — чтобы посмотреть на тех, кто перепечатывает материалы вообще ничего не проверяя.

Главные преимущества этой атаки следующие:

- Больше не нужны обычные пользователи, поскольку атакующий напрямую взаимодействует с ТД (также называется «атака без клиентов»)

- Больше не надо ждать 4-этапное рукопожатие между обычным пользователем и ТД

- Больше никаких бракованных рукопожатий, которые могут быть составлены из EAPOL фреймов разных рукопожатий (что приводит к невозможности подобрать пароль, хотя атакующий об этом может не догадываться)

- Больше никаких неверных паролей, отправленных обычными пользователями (если кто-то пытается подключиться к ТД, но делает это с неверным паролем, то такое (неполное) рукопожатие также можно перехватить и использовать для взлома. Можно даже подобрать пароль, который пытался использовать клиент, но поскольку этот пароль неверный, толку от него нет)

- Больше никаких потерянных фреймов EAPOL, когда обычный пользователь или ТД слишком далеко от атакующего (в этом случае можно получить рукопожатие вообще не пригодное для взлома, либо пригодное для взлома, но в зависимости от того, какие фреймы потерялись, мы не можем быть уверены, что подключение прошло успешно)

- Больше не нужно исправлять значения nonce и replaycounter (приводит к небольшому увеличению скорости)

- Больше не нужны специальные форматы (pcap, hccapx и так далее.) — конечный результат будет представлен в виде обычной строки в шестнадцатеричной кодировке

Брутфорс

https://youtube.com/watch?v=USkRpiI7Pjc

Брутфорс (Brute Force) – метод автоматического перебора паролей. Ведь пароль же вы вводите свободно? А что сделать, если заставить программу самостоятельно перебирать все возможные варианты и пытаться подключаться с ними.

Есть плюсы – старые модели без обнаружения атаки и слабым паролем (WEP) ломаются на ура. Есть минусы – новые модели могут обнаруживать вас (приходится маскироваться) и внедряют задержки в переборе, или даже полный бан атакующей машины. Еще один минус – современные маршрутизаторы заставляют пользователей вводить сложные длинные пароли, на перебор которых уйдут годы. Так что придется искать другие методы.

Но все же попробовать перебрать сеть на легкие пароли, или если она WEP, а не WPA/WPA2 безусловно стоит. Вероятность дыры есть всегда.

Основные моменты по бруту:

- Программы могут использовать весь перебор вариантов – подходит для WEP сети, или же для модели роутера, который заставляет принудительно вводить сложные пароли, где невозможна атака по словарю.

- Есть вариант атаки по словарю – когда подгружается файл с наиболее частовстречаемыми паролями. Файлов этих очень много – в одной Kali Linux их с пару десятков, а сколько ходит по сети. По мне достаточно проверять на основные пароли мелким списком – все-таки взламывать через брутфорс уже не вариант, а для базовой проверки и экономии времени достаточно самого простого списка.

- Программа работает в несколько потоков – т.е. может одновременно пытаться перебирать сразу много вариантов. Но тут есть своя особенность: сам роутер может отбрасывать такие попытки, вводить задержки на авторизацию или же вовсе перезагружаться. Т.е. с потоками нужно играться аккуратно. В любой ситуации – проверяйте все на своем железе, так узнаете наверняка.

- Некоторые пишут про прокси… Но какое тут прокси))) Мы же подключаемся по воздуху) Речь идет о том, что некоторые программы успешно маскируют свои запросы под разные устройства, что дает возможность работать в многопотоке.

Подборку программ дам в конце – обычно одна программа вроде Aircrack (лидер рынка) может сделать все действия сама. Не нужно изобретать велосипеды или ставить 100500 программ. Пока же хочу продолжить обсуждение способом взлома.

Возможно, ли взломать

Как взламывать вай-фай сети, рассматривается далее. В первую очередь пользователям необходимо понимать, что сделать это действительно можно.

К сведению! Защитить свой вай-фай на 100 %, увы, не удается никому.

Взлом Wi-Fi пароля путем его подбора

Как подобрать пароль к вай-фаю? Если говорить об обычном подборе паролей, то для начала рекомендуется проверить самые простые и распространенные: 12345678, 87654321, 1213141516 и т. д. В данном случае не имеет значения, через что производится взлом: через компьютер, телефон с системой Android или iPhone.

Обратите внимание! Варианты можно подбирать разные, всегда встречаются пользователи, которые не слишком сильно заморачивается с защитой, а значит, угадать тоже получится

Брутфорс

Брутфорс, он же метод автоматического пароля или взламыватель. Если ничего не получилось, всегда можно воспользоваться программами для автоматического подбора паролей. Их работа достаточно проста, они просто подбирают все возможные комбинации до тех пор, пока не отыщут нужную. Сам процесс может занять как несколько минут, так и пару часов.

У данного варианта имеются свои плюсы и минусы. На старых моделях роутеров отсутствует защита от подобного рода атак, а вот на новых она есть. При этом после обнаружения самого факта взлома машина маркируется. Как результат, может происходить временная или постоянная блокировка к вай-фай подключению. Еще одна проблема заключается в том, что на андроиде или айфоне подобные программы работают не всегда качественно, это скорее для ноутбуков.

Подборка пароля возможна через специальную программу

Перехват хэндшейка

Еще вариант, как подключиться к чужим Wi-Fi, не зная пароля — это перехват хэндшейка. Данный метод считается наиболее рабочим. По факту это дополнительная разновидность брута, но с предварительным перехватом шифра и последующей его расшифровкой. Как примерно это выглядит:

- Человек работает в Сети.

- Соединение на короткое время прекращается.

- Происходит перезагрузка, а затем повторное подключение.

Вся суть в том, что во время перезагрузки устройство повторно направляет пароль от вай-фая в роутер. При успешном исходе происходит соединение с Сетью. Именно на этом этапе и происходит перехват. В простонародье его называют «рукопожатием».

Важно! Минус данного метода заключается в том, что изначально все данные передаются в зашифрованном виде, однако при желании их можно будет разобрать

WPS-код

Данный способ подходит для тех роутеров, на которых есть функция WPS. С ее помощью можно проводить подключение к Сети в упрощенном режиме. По умолчанию данная функция находится в автоматическом режиме на многих устройствах.

Разблокировка в данном случае проводится через ввод ПИН-кода от WPS. Это пароль, состоящий из восьми цифр. Подобрать их достаточно просто, тем более, что на некоторых моделях роутеров устанавливается единый заводской ПИН.

Обратите внимание! Пользователям рекомендуется отключать WPS функцию на своем адаптере. Фактически для работы она не несет никакой ценности, но повышает шансы на взлом

Взлом WPS кода

Фишинг

Относительно современный метод. С его помощью можно сделать вывод у другого пользователя сети своей страницы. При этом не обязательно нужно подключение. Самый простой вариант, как это можно сделать — создать точку доступа к сети вай-фай с идентичным наименованием. При наличии хорошего сигнала и одинакового имени пользователь рано или поздно ошибется и введет свои данные не в том поле. После того как пароль будет введен, он придет и на компьютер взломщика.

Базы паролей

Как подобрать пароль к вай-фай? Некоторые предпочитают использовать базы паролей. Однако стоит помнить, что в основном в них собраны данные по общественным местам, в которых есть Wi-Fi, это кафе, кинотеатры, зоны общепита и т. д. Стоит ли использовать подобные системы, решать самому пользователю.

Способ для телефона – WIBR

Как вы поняли, утилита из BackTrack 5 Live CD подбирает пароль тупым брутфорсом, то есть перебором всех возможных вариантов.

Поэтому она и работает настолько долго. Программа WIBR для мобильных устройств действует по тому же принципу.

В большинстве случаев она будет работать быстрее, чем BackTrack 5 потому что сейчас смартфоны мощнее большинства компьютеров.

У них больше оперативной памяти. Все упирается именно в это.

Бывают случаи, когда лучше все-таки воспользоваться компьютером. В общем, смотрите по объему ОЗУ.

А чтобы воспользоваться WIBR, сделайте вот что:

- После этого нажмите кнопку «Добавить сеть» в главном меню. Выберете ее из списка доступных подключений.

Рис. 4. Кнопка добавления сети в WIBR

Рис. 5. Процесс подбора в WIBR

Рис. 6. Результат процесса WIBR

В общем, чтобы воспользоваться WIBR, вам необходимо просто установить программу, выбрать точку доступа и ждать.

Вполне возможно, на весь процесс тоже понадобится 10 часов или больше. Нельзя исключать такой вариант.

Поэтому WIBR, как и другими программами, лучше пользоваться на мощных смартфонах и планшетах. Такие есть у Xiaomi и других китайских фирм.

Некоторые гики даже решают купить отдельный мощный телефон на AliExpress по невысокой цене, чтобы ломать пароли или выполнять другие «тяжелые» задачи.

Но это, разумеется, необязательно.

Переходим к следующему способу.

Взлом WPS по наиболее вероятным пинам

Кроме уже рассмотренной атаке Pixie Dust, есть ещё одна очень интересная атака на Точки Доступа с включённым WPS. Дело в том, что для некоторых моделей роутеров пины генерируются по определённым алгоритмам, например, исходя из MAC адреса роутера или его серийного номера. Зная эти данные можно сгенерировать один или несколько пинов, которые с высокой долей вероятности подойдут для беспроводной Точки доступа.

Такая атака реализована в WiFi-autopwner (описание здесь) — в этом скрипте требуется Интернет-подключение для запроса ПИНов онлайн, но зато реализован фикс для адаптеров на чипсете Ralink (таких большинство).

Пример очень быстро взломанных Wi-Fi сетей этим методом:

Ещё аналогичная атака реализована в airgeddon. Но в этой программе WPS атаки не работают с адаптерами на чипсетах Ralink. В этой программе нужно использовать, например, Alfa AWUS036NHA (чипсет Atheros). Лучше всего с антенной Alfa ARS-N19. Именно такую связку используя и я.

Другие подробности смотрите в статье «Эффективный подбор WPS ПИНа по базе известных и сгенерированным ПИНам».

Немного о том, откуда взялся

Создателем данной системы является немецкая компания, занимающаяся разработкой программного обеспечения для дальнейшего его корпоративного использования. Изначально именуемое как SAP AG, ПО появилось на рынке стран СНГ в 2003 году и сразу закрепилось на нем за счет своей надежности и многофункциональности. Компания-создатель, в свою очередь, лишь развивала продукт, постоянно поглощая конкурирующие фирмы.

Рис. 1 – Логотип системы

В 2006 году была налажена схема по обучению клиентов всем тонкостям работы с SAP, ведь система считается далеко непростой в применении. К 2014 году такой подход немного изменился и роль учителей переняли на себя фрилансеры.

За помощью теперь стали обращаться к ним, потому что люди данной профессии имеют большой опыт в работе с такими программами и могут за приемлемую сумму все рассказать и показать посредством удаленного доступа.

Стоит отметить, что до сих пор она встречается только в больших компаниях, которые могут себе позволить и оплатить его установку и обучение персонала. Более мелкие предприятия продолжают использовать систему С1, что организована и реализована намного проще.

Проблема мирового экономического кризиса

Итоги.

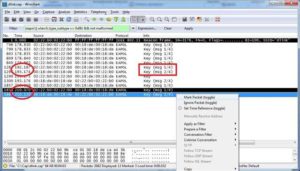

Открываем в Wireshark наш *.cap-файл и задаем выражение

(eapol || wlan.fc.type_subtype == 0x08) && not malformed

| 1 | (eapol||wlan.fc.type_subtype==0x08)&¬malformed |

в качестве фильтра чтобы увидеть среди груды мусора только интересующие нас пакеты.

А вот и то что мы ищем.

Итак, что мы видим? Самый певый пакет в списке это Beacon frame, несущий информацию о беспроводной сети. Он есть и указывает на то, что сеть называется ‘dlink’. Бывает что Beacon frame отсутствует в файле, тогда для осуществления атаки мы должны доподлинно знать ESSID сети, причем с учетом того что он регистрозависим (да-да, ‘dlink’, ‘Dlink’ и ‘DLINK’ — это три разных ESSID!). Еще он может содержать пробелы в самых неожиданных местах, например в конце. Задав в таком случае неверный ESSID для атаки мы обречены на провал — пароль не будет найден даже если он есть в словаре! Так что наличие Beacon frame в файле с хендшейком это очевидный плюс.

Далее в файле который нам создала программа для взлома WiFi идут ключевые EAPOL-пакеты, из которых и состоит собственно сам хендшейк. Вообще полноценный EAPOL-хендшейк должен содержать четыре последовательных пакета, от msg (1/4) до msg (4/4), но в данном случае нам не слишком повезло, удалось перехватить только две первых пары, состоящих из msg (1/4) и msg (2/4). Вся прелесть в том, что именно в них передается вся информация о хеше пароля WPA-PSK и именно они нужны для проведения атаки.

Сохраним то что удалось намониторить.

Давайте внимательно посмотрим на первую пару msg (1/4) и msg(2/4) (обведена красным прямоугольником). В них точка доступа (Station) 02:22:B0:02:22:B0 передает случайное число ANonce клиенту (Client) 00:18E:00:18E в первом пакете EAPOL-хендшейка и принимает обратно SNonce и MIC, рассчитанные клиентом на основе полученного ANonce

Но обратите внимание на временной промежуток между msg (1/4) и msg (2/4) — он составляет почти целую секунду. Это очень много, и вполне возможно что пакеты msg (1/4) и msg (2/4) относятся к разным хендшейкам (что однозначно приведет к невозможности подобрать пароль даже имея его в словаре), а не имея в перехвате контрольных пакетов msg (3/4) и msg (4/4) проверить это невозможно

Поэтому первый хендшейк имеет весьма сомнительное качество, хотя и выглядит вполне валидным.

К счастью, в данном случае у нас имеется еще одна пара пакетов msg (1/4) и msg (2/4) с временным промежутком между ними всего лишь 50 миллисекунд. Это с большой долей вероятности указывает на их принадлежность к одному и тому же хендшейку, поэтому именно их мы и выберем для атаки. Пометим Beacon frame и эти пакеты нажав правую кнопку мыши и выбрав Mark packet (toggle) и сохраним их в новый файл, выбрав пункт меню ‘Save As…’ и не забыв поставить галочку на Marked packets:

В заключение главы хочу отметить, что для атаки все же рекомендуется использовать “полноценные” хендшейки, имеющие Beacon frame и всю последовательность из четырех EAPOL-пакетов. Программа для взлома WiFi так будет лучше работать. Для этого ваше Wi-Fi-оборудование должно очень хорошо “слышать” и точку доступа, и клиента. К сожалению, в реальной жизни это не всегда возможно, поэтому приходится идти на компромиссы и пытаться “оживлять” полумертвые хендшейки вручную как и было продемонстрировано выше.

Весь приведенный выше материал опубликован с целью ликвидации безграмотности населения в области безопастности сетей, а не как руководство к действию. Помните что взлом частной сети — ПРЕСТУПЛЕНИЕ!

Предыдушая статья: Взлом WiFi пароля — железо. Чем взломать WiFi.

Следующая статья: Взлом WiFi пароля — расшифровка хендшейка.

Заключение

Когда я писал эту статью, то ставил перед собой цель помочь читателям как можно быстрее получить практический результат с нуля и почти без ущерба для понимания сути процесса. Мне хотелось уместить в одну публикацию все для мощного старта и зажечь искру интереса, которая подвигнет на самостоятельное продолжение.

На курсах по пентестам я не раз обращал внимание, что за свои кровные ты получаешь инфу не первой свежести. В ответ преподаватели обычно говорили, что рассказывают основы, суть не меняется годами, поэтому вы уж сами погуглите и доработайте наши материалы напильником

На мой взгляд, суть как раз в деталях, а они меняются очень быстро. Надеюсь, мой вымученный конспект поможет набрать крутизны твоей кривой обучения.

WWW

- Онлайн-перебор хешей, в том числе из хендшейков WPA2

- Pyrit — еще одна утилита для быстрого перебора паролей на ЦП и ГП

- Некоторые трюки при взломе Wi-Fi