Меры защиты для bitlockerbitlocker countermeasures

Содержание:

- Repair — bdeRepair-bde

- Как работает шифрование диска BitLocker

- Проблема мирового экономического кризиса

- System requirements

- Сколько времени занимает первоначальное шифрование после включения BitLocker?How long will initial encryption take when BitLocker is turned on?

- Repair-bde

- Managing servers

- Windows

- Практическое применениеPractical applications

- Просмотр журналов событийReview the event logs

- Почему для ввода ПИН-кода или 48-значного пароля восстановления нужно использовать функциональные клавиши?Why do I have to use the function keys to enter the PIN or the 48-character recovery password?

Repair — bdeRepair-bde

Возможно, у вас возникла проблема, из-за которой вы повреждаете область жесткого диска, на которой BitLocker хранит важную информацию.You may experience a problem that damages an area of a hard disk on which BitLocker stores critical information. Эта проблема может возникать из-за сбоя жесткого диска или неожиданного выхода Windows.This kind of problem may be caused by a hard disk failure or if Windows exits unexpectedly.

Средство восстановления BitLocker (Repair-bde) можно использовать для доступа к зашифрованным данным на жестком диске, если диск был зашифрован с помощью BitLocker.The BitLocker Repair Tool (Repair-bde) can be used to access encrypted data on a severely damaged hard disk if the drive was encrypted by using BitLocker. Repair-bde может восстановить критические части диска и восстановить данные, которые будут восстановлены, пока для их расшифровки используется допустимый пароль восстановления или ключ восстановления.Repair-bde can reconstruct critical parts of the drive and salvage recoverable data as long as a valid recovery password or recovery key is used to decrypt the data. Если данные метаданных BitLocker на диске повреждены, необходимо указать пакет ключа резервного копирования в дополнение к паролю восстановления или ключу восстановления.If the BitLocker metadata data on the drive has become corrupt, you must be able to supply a backup key package in addition to the recovery password or recovery key. Этот пакет ключа архивирован в доменных службах Active Directory (AD DS), если вы использовали параметр по умолчанию для резервного копирования доменных доменов.This key package is backed up in Active Directory Domain Services (AD DS) if you used the default setting for AD DS backup. С помощью этого ключевого пакета и либо пароля восстановления, либо ключа восстановления можно расшифровывать части диска, защищенного BitLocker, если диск поврежден.With this key package and either the recovery password or recovery key, you can decrypt portions of a BitLocker-protected drive if the disk is corrupted. Каждый пакет ключей будет работать только на диске с соответствующим идентификатором диска.Each key package will work only for a drive that has the corresponding drive identifier. Вы можете использовать средство просмотра паролей восстановления BitLocker, чтобы получить этот ключевой пакет из доменных служб Active Directory.You can use the BitLocker Recovery Password Viewer to obtain this key package from AD DS.

Программа командной строки Repair-bde предназначена для использования в случаях, когда операционная система не запускается или не запускается консоль восстановления BitLocker.The Repair-bde command-line tool is intended for use when the operating system does not start or when you cannot start the BitLocker Recovery Console. Использование Repair-bde в случае соблюдения указанных ниже условий.Use Repair-bde if the following conditions are true:

- Вы зашифровали диск с помощью шифрования диска BitLocker.You have encrypted the drive by using BitLocker Drive Encryption.

- Windows не запускается или вы не можете запустить консоль восстановления BitLocker.Windows does not start, or you cannot start the BitLocker recovery console.

- У вас нет копии данных, содержащихся на зашифрованном диске.You do not have a copy of the data that is contained on the encrypted drive.

Для Repair-bde существуют следующие ограничения:The following limitations exist for Repair-bde:

- Средству командной строки Repair-bde не удается восстановить диск, который завершился сбоем при шифровании или шифровании.The Repair-bde command-line tool cannot repair a drive that failed during the encryption or decryption process.

- Средство Repair-bde в командной строке предполагает, что если на диске есть шифрование, то диск полностью зашифрован.The Repair-bde command-line tool assumes that if the drive has any encryption, then the drive has been fully encrypted.

Дополнительные сведения об использовании Repair-bde можно найти в разделе Repair-bde.For more information about using repair-bde, see Repair-bde.

Как работает шифрование диска BitLocker

Не вдаваясь в подробности выглядит это так. Система шифрует весь диск и дает вам ключи от него. Если вы шифруете системный диск то без вашего ключа компьютер не загрузится. Тоже самое как ключи от квартиры. У вас они есть вы в нее попадете. Потеряли, нужно воспользоваться запасными (кодом восстановления (выдается при шифровании)) и менять замок (сделать шифрование заново с другими ключами)

Для надежной защиты желательно наличие в компьютере доверенного платформенного модуля TPM (Trusted Platform Module). Если он есть и его версия 1.2 или выше, то он будет управлять процессом и у вас появятся более сильные методы защиты. Если же его нет, то возможно будет воспользоваться только ключом на USB-накопителе.

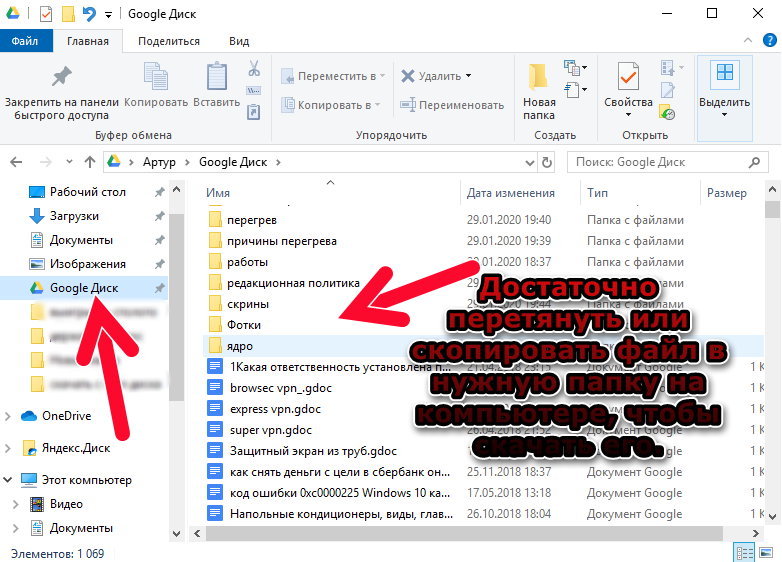

Работает BitLocker следующим образом. Каждый сектор диска шифруется отдельно с помощью ключа (full-volume encryption key, FVEK). Используется алгоритм AES со 128 битным ключом и диффузором. Ключ можно поменять на 256 битный в групповых политиках безопасности.

Для этого воспользуемся поиском в Windows 7. Открываем меню Пуск и в поле поиска пишем «политики» и выбираем Изменение групповой политики

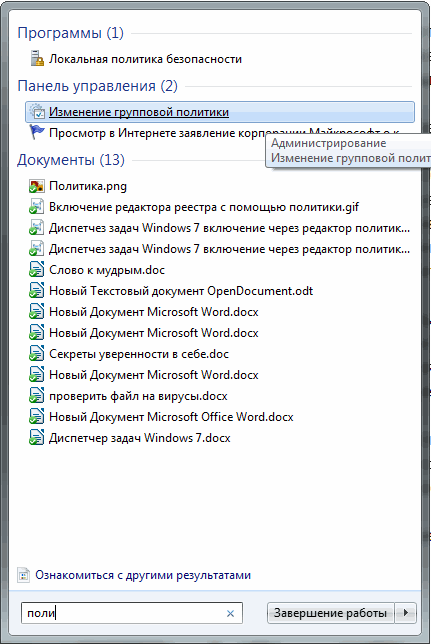

В открывшемся окошке в левой части переходим по пути

Конфигурация компьютера > Административные шаблоны > Компоненты Windows > Шифрование диска BitLocker

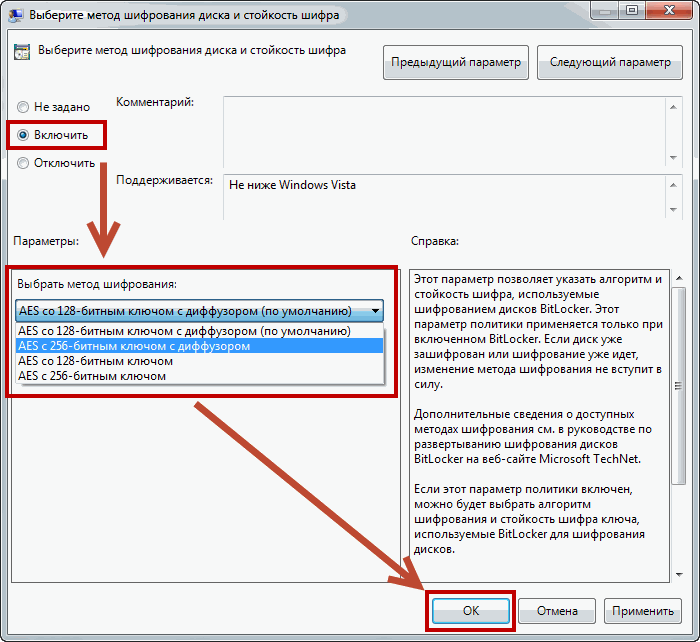

В правой части дважды кликаем на Выберите метод шифрования диска и стойкость шифра

В открывшемся окошке нажимаем Включить политику. В разделе Выбрать метод шифрования из выпадающего списка выбираем нужный

Самый надежный это AES с 256-битным ключом с диффузором. При этом скорее всего нагрузка на центральный процессор будет чуть чуть повыше, но не на много и на современных компьютерах вы разницы не заметите. Зато данные будут надежней защищены.

Использование диффузора еще больше повышает надежность так как приводит к значительным изменением зашифрованной информации при незначительном изменении исходных данных. То есть, при шифровании двух секторов с практически одинаковыми данными результат будет значительно отличаться.

Сам ключ FVEK располагается среди метаданных жесткого диска и так же шифруется с помощью основного ключа тома(volume master key, VMK). VMK так же шифруется с помощью TPM модуля. Если последний отсутствует, то с помощью ключа на USB накопителе.

Если USB накопитель с ключом будет недоступен, то необходимо воспользоваться 48-значным кодом восстановления. После этого система сможет расшифровать основной ключ тома, с помощью которого расшифрует ключ FVEK, с помощью которого будет разблокирован диск и пойдет загрузка операционной системы.

Усовершенствование BitLocker в Windows 7

При установке Windows 7 с флешки или с диска предлагается разметить или настроить диск. При настройке диска создается дополнительный загрузочный раздел размером 100 МБ. Наверное не у меня одного возникали вопросы по поводу его назначения. Вот именно этот раздел и нужен для работы технологии Bitlocker.

Этот раздел является скрытым и загрузочным и он не шифруется иначе не возможно было бы загрузить операционную систему.

В Windows Vista этот раздел или том должен быть объемом в 1.5 ГБ. В Windows 7 его сделали 100 МБ.

Если же вы при установке операционной системы сделали разбивку сторонними программами, то есть не создали загрузочный раздел, то в Windows 7 BitLocker сам подготовит нужный раздел. В Windows Vista вам бы пришлось его создавать с помощью дополнительного софта идущего в комплекте с операционной системой.

Так же в Windows 7 появилась технология BitLocker To Go для шифрования флешек и внешних жестких дисков. Рассмотрим ее позже.

Проблема мирового экономического кризиса

System requirements

BitLocker has the following hardware requirements:

For BitLocker to use the system integrity check provided by a Trusted Platform Module (TPM), the computer must have TPM 1.2 or later. If your computer does not have a TPM, enabling BitLocker requires that you save a startup key on a removable device, such as a USB flash drive.

A computer with a TPM must also have a Trusted Computing Group (TCG)-compliant BIOS or UEFI firmware. The BIOS or UEFI firmware establishes a chain of trust for the pre-operating system startup, and it must include support for TCG-specified Static Root of Trust Measurement. A computer without a TPM does not require TCG-compliant firmware.

The system BIOS or UEFI firmware (for TPM and non-TPM computers) must support the USB mass storage device class, including reading small files on a USB flash drive in the pre-operating system environment.

Important

From Windows 7, you can encrypt an OS drive without a TPM and USB flash drive. For this procedure, see Tip of the Day: Bitlocker without TPM or USB.

Note

TPM 2.0 is not supported in Legacy and CSM Modes of the BIOS. Devices with TPM 2.0 must have their BIOS mode configured as Native UEFI only. The Legacy and Compatibility Support Module (CSM) options must be disabled. For added security Enable the Secure Boot feature.

The hard disk must be partitioned with at least two drives:

- The operating system drive (or boot drive) contains the operating system and its support files. It must be formatted with the NTFS file system.

- The system drive contains the files that are needed to load Windows after the firmware has prepared the system hardware. BitLocker is not enabled on this drive. For BitLocker to work, the system drive must not be encrypted, must differ from the operating system drive, and must be formatted with the FAT32 file system on computers that use UEFI-based firmware or with the NTFS file system on computers that use BIOS firmware. We recommend that system drive be approximately 350 MB in size. After BitLocker is turned on it should have approximately 250 MB of free space.

A fixed data volume or removable data volume cannot be marked as an active partition.

When installed on a new computer, Windows will automatically create the partitions that are required for BitLocker.

When installing the BitLocker optional component on a server you will also need to install the Enhanced Storage feature, which is used to support hardware encrypted drives.

Сколько времени занимает первоначальное шифрование после включения BitLocker?How long will initial encryption take when BitLocker is turned on?

Хотя шифрование BitLocker выполняется в фоновом режиме, пока вы продолжаете работу, и система остается доступной, время шифрования зависит от типа диска, его размера и скорости.Although BitLocker encryption occurs in the background while you continue to work, and the system remains usable, encryption times vary depending on the type of drive that is being encrypted, the size of the drive, and the speed of the drive. Если вы выполняете шифрование на больших дисках, вы можете настроить шифрование так, чтобы оно не приводилось к использованию диска.If you are encrypting large drives, you may want to set encryption to occur during times when you will not be using the drive.

При включении BitLocker вы также можете выбрать, следует ли шифровать весь диск или только занятое пространство.You can also choose whether or not BitLocker should encrypt the entire drive or just the used space on the drive when you turn on BitLocker. На новом жестком диске шифрование лишь используемого пространства выполняется гораздо быстрее, чем шифрование всего диска.On a new hard drive, encrypting just the used spaced can be considerably faster than encrypting the entire drive. После выбора этого варианта шифрования BitLocker автоматически шифрует данные в момент сохранения. Такой способ гарантирует, что никакие данные не будут храниться без шифрования.When this encryption option is selected, BitLocker automatically encrypts data as it is saved, ensuring that no data is stored unencrypted.

Repair-bde

You may experience a problem that damages an area of a hard disk on which BitLocker stores critical information. This kind of problem may be caused by a hard disk failure or if Windows exits unexpectedly.

The BitLocker Repair Tool (Repair-bde) can be used to access encrypted data on a severely damaged hard disk if the drive was encrypted by using BitLocker. Repair-bde can reconstruct critical parts of the drive and salvage recoverable data as long as a valid recovery password or recovery key is used to decrypt the data. If the BitLocker metadata data on the drive has become corrupt, you must be able to supply a backup key package in addition to the recovery password or recovery key. This key package is backed up in Active Directory Domain Services (AD DS) if you used the default setting for AD DS backup. With this key package and either the recovery password or recovery key, you can decrypt portions of a BitLocker-protected drive if the disk is corrupted. Each key package will work only for a drive that has the corresponding drive identifier. You can use the BitLocker Recovery Password Viewer to obtain this key package from AD DS.

The Repair-bde command-line tool is intended for use when the operating system does not start or when you cannot start the BitLocker Recovery Console. Use Repair-bde if the following conditions are true:

- You have encrypted the drive by using BitLocker Drive Encryption.

- Windows does not start, or you cannot start the BitLocker recovery console.

- You do not have a copy of the data that is contained on the encrypted drive.

The following limitations exist for Repair-bde:

- The Repair-bde command-line tool cannot repair a drive that failed during the encryption or decryption process.

- The Repair-bde command-line tool assumes that if the drive has any encryption, then the drive has been fully encrypted.

For more information about using repair-bde, see Repair-bde.

Managing servers

Servers are often installed, configured, and deployed using PowerShell, so the recommendation is to also use , ideally as part of the initial setup. BitLocker is an Optional Component (OC) in Windows Server, so follow the directions in BitLocker: How to deploy on Windows Server 2012 and later to add the BitLocker OC.

The Minimal Server Interface is a prerequisite for some of the BitLocker administration tools. On a Server Core installation, you must add the necessary GUI components first. The steps to add shell components to Server Core are described in Using Features on Demand with Updated Systems and Patched Images and How to update local source media to add roles and features.

If you are installing a server manually, such as a stand-alone server, then choosing Server with Desktop Experience is the easiest path because you can avoid performing the steps to add a GUI to Server Core.

Additionally, lights out data centers can take advantage of the enhanced security of a second factor while avoiding the need for user intervention during reboots by optionally using a combination of BitLocker (TPM+PIN) and BitLocker Network Unlock. BitLocker Network Unlock brings together the best of hardware protection, location dependence, and automatic unlock, while in the trusted location. For the configuration steps, see BitLocker: How to enable Network Unlock.

For more information, see the Bitlocker FAQs article and other useful links in .

Windows

le class=»article» data-id=»114094836851″>

Функция шифрования диска BitLocker позволяет уберечь ваши данные в случае утери компьютера. Чтобы получить данные с вашего диска, потребуется ввести пароль, даже если диск будет извлечен из компьютера и будет подключен к другому.

Также можно включить шифрование и для внешних дисков.

Функция работает только в следующих версиях Windows:

— Pro, Enterprise, и Education версии Windows 10;

— Pro и Enterprise версии Windows 8 и 8.1;

— Ultimate и Enterprise версии Windows Vista и Windows 7;

— Windows Server 2008 или более новая версия.

По умолчанию, для работы BitLocker требуется наличие специального модуля TPM на материнской плате вашего компьютера.

Однако, можно использовать функцию шифрования и без него.

Обратите внимание, что процесс шифрования может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

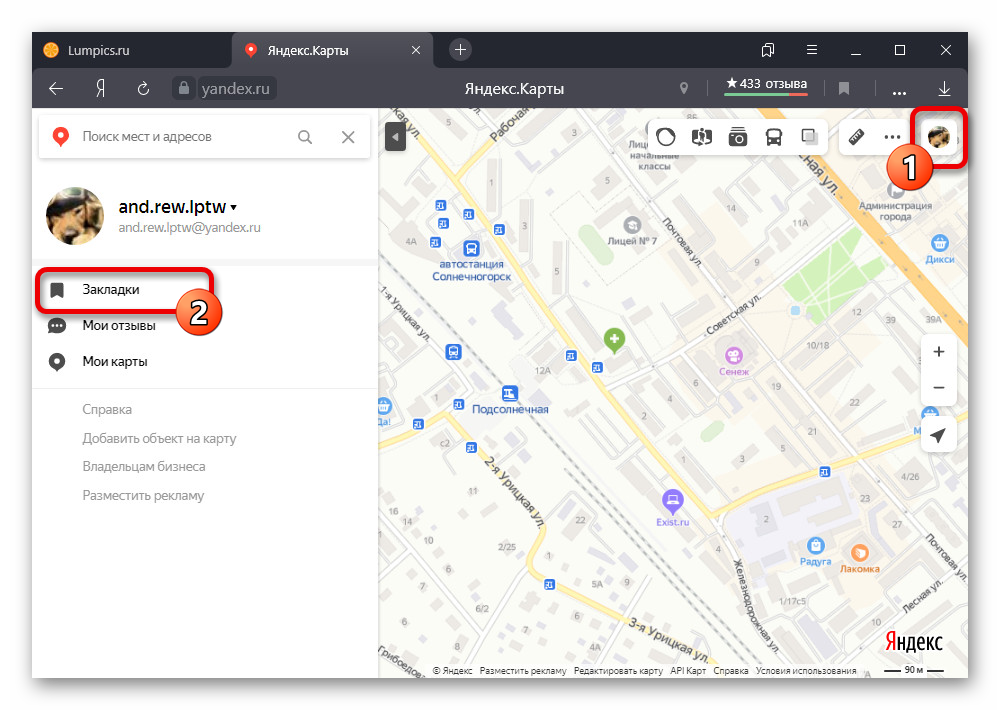

Включение BitLocker.

1. Нажмите на клавиатуре клавиши Windows + R.

2. В новом окне введите gpedit.msc и нажмите ОК.

3. В левой части нового окна Редактор локальной групповой политки выберите Конфигурация Компьютера > Административные шаблоны > Компонент Windows.

В правой части окна дважды щелкните по Шифрование диска BitLocker.

4. Дважды щелкните по Диски операционной системы.

5. Дважды щелкните по Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске.

6. В новом окне выберите пункт Включено, поставьте галочку напротив Разрешить использование BitLocker без совместимого доверенного платформенного модуля и нажмите OK.

7. Закройте окно Редактор локальной групповой политки.

8. Нажмите правой кнопкой мыши по значку Windows и выберите Панель управления.

9. Выберите значок Шифрование диска BitLocker.

10. Выберите Включить BitLocker.

11. Дождитесь окончания проверки и нажмите Далее.

12. Ознакомьтесь с предупреждениями и нажмите Далее.

Обратите внимание, что в случае утери пароля, вы также не сможете получить доступ к данным на диске, поэтому рекомендуется сделать резервную копию самых важных документов

13. Начнется процесс подготовки, во время которого нельзя выключать компьютер. В ином случае загрузочный раздел может быть поврежден и Windows не сможет быть загружена.

14. Нажмите кнопку Далее.

15. Укажите пароль, который будет использоваться для разблокировки диска при включении компьютера и нажмите кнопку Далее. Рекомендуется, чтобы он отличался от пароля пользователя на компьютере.

16. Выберите, каким образом требуется сохранить ключ восстановления. Этот ключ поможет вам получить доступ к диску, если вы забудете пароль от диска. После чего нажмите Далее.

Предлагается несколько вариантов восстановления (в этом варианте ключ был распечатан):

— Сохранить в вашу учетную запись Майкрософт — если на компьютере осуществлен вход в личную запись Microsoft, то в случае утери пароля можно будет разблокировать диск с помощью учетной записи Microsoft;

— Сохранить в файл — ключ будет сохранен в текстовом документе.

— Напечатать ключ восстановления — ключ будет распечатан на указанном принтере.

Ключ рекомендуется хранить отдельно от компьютера.

17. Для надежности рекомендуется выбрать шифрование всего диска. Нажмите Далее.

18. Выберите Новый режим шифрования и нажмите Далее.

19. Поставьте галочку напротив Запустить проверку системы BitLocker и нажмите Продолжить.

20. Появится уведомление о том, что требуется перезагрузить компьютер, а в панели уведомлений — значок BitLocker. Перезагрузите компьютер.

21. Сразу после перезагрузки у вас появится окно ввода пароля. Введите пароль, который вы указывали при включении шифрования, и нажмите Enter.

22. Шифрование начнется сразу после загрузки Windows. Нажмите на значок BitLocker в панели уведомлений, чтобы увидеть прогресс.

Обратите внимание, что шифрование может занять много времени, в зависимости от размера диска. Во время шифрования производительность компьютера будет снижена

Отключение BitLocker.

1. Нажмите на значок BitLocker в правом нижнем углу.

2. Выберите Управление BitLocker.

3. Выберите Отключить BitLocker.

4. В новом окне нажмите Отключить BitLocker.

5. Процесс дешифровки также может занять продолжительное время, в зависимости от размера диска. В это время вы можете пользоваться компьютером как обычно, настраивать ничего не потребуется.

Практическое применениеPractical applications

Данные на потерянном или украденном компьютере уязвимы к несанкционированному доступу в результате программной атаки или передачи жесткого диска на другой компьютер.Data on a lost or stolen computer is vulnerable to unauthorized access, either by running a software-attack tool against it or by transferring the computer’s hard disk to a different computer. BitLocker помогает предотвратить несанкционированный доступ к данным, усиливая защиту файлов и системы.BitLocker helps mitigate unauthorized data access by enhancing file and system protections. Кроме того, BitLocker помогает сделать данные недоступными при выводе из эксплуатации защищенных при помощи этого компонента компьютеров или передаче таких компьютеров другим пользователям.BitLocker also helps render data inaccessible when BitLocker-protected computers are decommissioned or recycled.

В средствах удаленного администрирования сервера есть еще два инструмента, с помощью которых можно управлять BitLocker.There are two additional tools in the Remote Server Administration Tools, which you can use to manage BitLocker.

-

Средство просмотра паролей восстановления BitLocker.BitLocker Recovery Password Viewer. Средство просмотра паролей восстановления BitLocker позволяет находить и просматривать пароли восстановления для шифрования дисков BitLocker, резервные копии которых созданы в доменных службах Active Directory (AD DS).The BitLocker Recovery Password Viewer enables you to locate and view BitLocker Drive Encryption recovery passwords that have been backed up to Active Directory Domain Services (AD DS). С помощью этого средства можно восстанавливать данные на диске, зашифрованном с помощью BitLocker.You can use this tool to help recover data that is stored on a drive that has been encrypted by using BitLocker. Средство просмотра паролей восстановления BitLocker — дополнение к оснастке «Пользователи и компьютеры Active Directory» для консоли управления (MMC).The BitLocker Recovery Password Viewer tool is an extension for the Active Directory Users and Computers Microsoft Management Console (MMC) snap-in.

С помощью этого средства можно изучить диалоговое окно Свойства объекта-компьютера, чтобы просмотреть соответствующие пароли восстановления BitLocker.By using this tool, you can examine a computer object’s Properties dialog box to view the corresponding BitLocker recovery passwords. Кроме того, вы можете щелкнуть контейнер домена правой кнопкой мыши, а затем искать пароль восстановления BitLocker на всех доменах в лесу Active Directory.Additionally, you can right-click a domain container and then search for a BitLocker recovery password across all the domains in the Active Directory forest. Просматривать пароли восстановления может администратор домена или пользователь, которому этот администратор делегировал соответствующие разрешения.To view recovery passwords, you must be a domain administrator, or you must have been delegated permissions by a domain administrator. -

Средства шифрования диска BitLocker.BitLocker Drive Encryption Tools. В средства шифрования диска BitLocker входят программы командной строки manage-bde и repair-bde, а также командлеты Windows PowerShell для BitLocker.BitLocker Drive Encryption Tools include the command-line tools, manage-bde and repair-bde, and the BitLocker cmdlets for Windows PowerShell. Как manage-bde, так и командлеты для BitLocker позволяют решить любую задачу, выполнимую с помощью панели управления BitLocker. Кроме того, они подойдут для автоматического развертывания и других сценариев, в которых применяются сценарии.Both manage-bde and the BitLocker cmdlets can be used to perform any task that can be accomplished through the BitLocker control panel, and they are appropriate to use for automated deployments and other scripting scenarios. Программа командной строки repair-bde предназначена для аварийного восстановления в тех случаях, когда защищенный с помощью BitLocker диск не удается разблокировать обычным способом или с помощью агента восстановления.Repair-bde is provided for disaster recovery scenarios in which a BitLocker protected drive cannot be unlocked normally or by using the recovery console.

Просмотр журналов событийReview the event logs

Откройте средство просмотра событий и ознакомьтесь с приведенными ниже журналами в разделе приложения и службы logs\Microsoft\Windows:Open Event Viewer and review the following logs under Applications and Services logs\Microsoft\Windows:

-

Функция BitLocker-API.BitLocker-API. Проверьте журнал управления, Операционный журнал и другие журналы, созданные в этой папке.Review the Management log, the Operational log, and any other logs that are generated in this folder. Для журналов по умолчанию записываются следующие уникальные имена:The default logs have the following unique names:

- Microsoft-Windows-BitLocker-API/BitLocker работаетMicrosoft-Windows-BitLocker-API/BitLocker Operational

- Microsoft-Windows-BitLocker-API/Управление BitLockerMicrosoft-Windows-BitLocker-API/BitLocker Management

-

BitLocker-DrivePreparationTool.BitLocker-DrivePreparationTool. Проверьте журнал администратора, Операционный журнал и другие журналы, созданные в этой папке.Review the Admin log, the Operational log, and any other logs that are generated in this folder. Для журналов по умолчанию записываются следующие уникальные имена:The default logs have the following unique names:

- Microsoft-Windows-BitLocker-DrivePreparationTool/OperationalMicrosoft-Windows-BitLocker-DrivePreparationTool/Operational

- Microsoft-Windows-BitLocker-DrivePreparationTool/администраторMicrosoft-Windows-BitLocker-DrivePreparationTool/Admin

Кроме того, изучите журнал Windows logs\System для событий, которые были созданы источниками событий TPM и TPM — WMI.Additionally, review the Windows logs\System log for events that were produced by the TPM and TPM-WMI event sources.

Чтобы отфильтровать и отобразить или экспортировать журналы, можно использовать средство командной строки wevtutil.exe или командлет Get-WinEvent .To filter and display or export logs, you can use the wevtutil.exe command-line tool or the Get-WinEvent cmdlet.

Например, чтобы использовать средство wevtutil для экспорта содержимого журнала операций из папки BitLocker-API в текстовый файл с именем BitLockerAPIOpsLog.txt, откройте окно командной строки и выполните команду, которая похожа на приведенную ниже.For example, to use wevtutil to export the contents of the Operational log from the BitLocker-API folder to a text file that is named BitLockerAPIOpsLog.txt, open a Command Prompt window, and run a command that resembles the following:

Чтобы использовать командлет Get-WinEvent для экспорта одного и того же журнала в текстовый файл с разделителями-запятыми, откройте окно Windows PowerShell и выполните команду, подобную приведенной ниже:To use the Get-WinEvent cmdlet to export the same log to a comma-separated text file, open a Windows Powershell window and run a command that resembles the following:

Вы можете использовать Get-WinEvent в окне PowerShell с повышенными привилегиями для отображения отфильтрованных данных из журнала системы или приложения с помощью синтаксиса, который выглядит следующим образом:You can use Get-WinEvent in an elevated PowerShell window to display filtered information from the System or Application log by using syntax that resembles the following:

-

Чтобы отобразить данные, связанные с BitLocker, выполните указанные ниже действия.To display BitLocker-related information:

Выходные данные такой команды похожи на приведенные ниже.The output of such a command resembles the following.

-

Чтобы экспортировать данные, связанные с BitLocker, выполните указанные ниже действия.To export BitLocker-related information:

-

Чтобы отобразить сведения, связанные с TPM, выполните указанные ниже действия.To display TPM-related information:

-

Чтобы экспортировать данные, связанные с TPM, выполните указанные ниже действия.To export TPM-related information:

Выходные данные такой команды похожи на приведенные ниже.The output of such a command resembles the following.

Примечание

Если вы хотите обратиться в службу поддержки Майкрософт, мы рекомендуем экспортировать журналы, перечисленные в этом разделе.If you intend to contact Microsoft Support, we recommend that you export the logs listed in this section.

Почему для ввода ПИН-кода или 48-значного пароля восстановления нужно использовать функциональные клавиши?Why do I have to use the function keys to enter the PIN or the 48-character recovery password?

Клавиши F1–F10 имеют универсальные коды опроса, доступные в предзагрузочной среде на всех компьютерах для всех языков.The F1 through F10 keys are universally mapped scan codes available in the pre-boot environment on all computers and in all languages. Клавиши с цифрами от 0 до 9 не используются в предзагрузочной среде на всех клавиатурах.The numeric keys 0 through 9 are not usable in the pre-boot environment on all keyboards.

Если используется улучшенный ПИН-код, пользователям рекомендуется выполнить дополнительную проверку системы в ходе настройки BitLocker, чтобы убедиться, что в предзагрузочной среде можно ввести правильный ПИН-код.When using an enhanced PIN, users should run the optional system check during the BitLocker setup process to ensure that the PIN can be entered correctly in the pre-boot environment.