Ssl-сертификат: зачем нужен и где использовать?

Содержание:

- Что такое SSL-сертификат простыми словами?

- Зачем нужен SSL-сертификат?

- SSL-протокол

- Сколько стоит нормальный SSL-сертификат для сайта

- Что такое SSL сертификат самыми простыми словами

- Различия

- Где получить SSL-сертификат?

- SSL-сертификат: зачем нужен этот документ?

- Шаг 2. Согласовать окончательный вариант исходного контента сайта и определиться с тем, какие разделы сайта будут локализованы

- Установка бесплатного сертификата на хостинг

- Шаг 2. Получаем SSL-сертификат

- Простейшие методы исправления ситуации

- Самоподписанный сертификат ssl

- Настраиваем перенос сайта на https в Яндексе и Гугле

- Шаг 0. Подготовка

- Где получить бесплатный сертификат?

- Принципы взаимодействия с пользователями

- Виды SSL-сертификатов в зависимости от количества доменов.

- Зачем нужен SSL-сертификат

- Виды ssl сертификататов

- Сколько стоит SSL-сертификат?

Что такое SSL-сертификат простыми словами?

Если говорить проще, то при использовании SSL, данные которые вы или пользователи оставляете на сайте, например, личные данные или номера банковских карт, передаются на сервер по https протоколу в зашифрованном виде. Даже при перехвате этих данных, их фактически невозможно расшифровать.

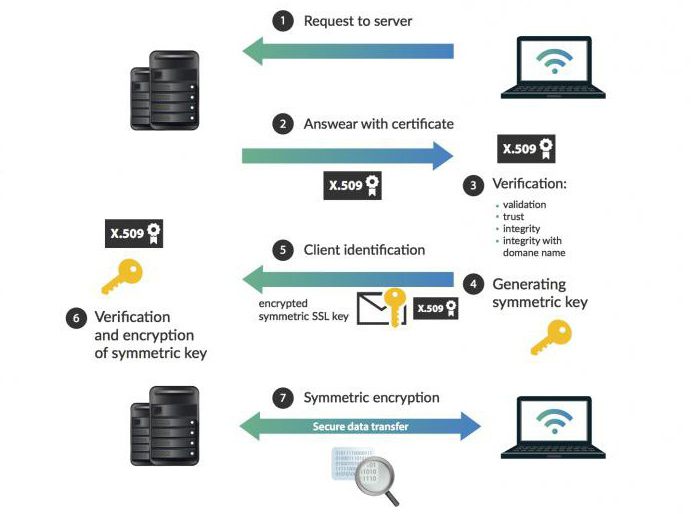

Https не является отдельным протоколом, по сути это обычный http, который поддерживает шифрование (secured) данных. Когда вы открываете сайт, использующий https-протокол передачи данных, серверу, на котором расположен данный сайт, необходимо подтвердить его подлинность. Для этого он предоставляет браузеру специальный цифровой сертификат.

Успешное подтверждение подлинности сайта отображается в строке браузера иконкой закрытого замочка ( и надписью «Защищено» в Google Chrome). В зависимости от вида, SSL-сертификаты содержат в себе следующую информацию:

Успешное подтверждение подлинности сайта отображается в строке браузера иконкой закрытого замочка ( и надписью «Защищено» в Google Chrome). В зависимости от вида, SSL-сертификаты содержат в себе следующую информацию:

- доменное имя;

- дынные о владельце: физическое или юридическое лицо;

- центр, выпустивший сертификат;

- дата окончания действия сертификата;

- алгоритм подписи и шифрования и т.д.

SSL-сертификат позволяет понизить уязвимость сайта от перехвата данных злоумышленниками.

Зачем нужен SSL-сертификат?

Итак, начнем с того что такое SSL-сертификат и зачем он нужен. Обычно вся информация между браузером и сервером, на котором размещен ваш сайт, передается по протоколу http. При этом данные не шифруются, и при желании могут быть перехвачены третьей стороной, и использованы в своих целях. Наличие SSL-сертификат позволяет вам использовать передачу данных по протоколу HTTPS, который обеспечивает шифрование передаваемых данных, и в случае даже если эти данные будут перехвачены, их будет очень сложно расшифровать, и как-то использовать.

Для того, что бы понять какой вид соединения используется на сайте достаточно обратить внимания на значок, находящийся в адресной строке, рядом с адресом сайта.

Если там находится такой зеленый замочек, это говорит о том, что соединение происходит по протоколу HTTPS, то есть он шифруется и считается безопасным. Если же такого значка нет, а вместо него находится значок планеты, или может быть другой значок, в зависимости от браузера, который вы используете, это говорить о том, что используется протокол http, и передаваемые данные не шифруются:

Проблема безопасности особенно актуальна на тех сайтах, которые имеют формы обратной связи для отправки каких-то контактных данных, сведений о кредитных картах, каких-то личной информации, возможно, паспортных данных, либо какой-то еще информации, которая при желании может быть перехвачена и использована мошенниками в своих целях.

SSL-протокол

Secure Sockets Layer (SSL) предназначен для повышения безопасности. Сегодня его применяют на огромном количестве сайтов, чтобы защитить информацию от злоумышленников. Посредством протокола сайт и сервер соединяются с браузером по безопасной линии.

Суть технологии заключается в кодировании информации и передачи через HTTPS (расширенная версия протокола HTTP с поддержки шифрования). Доступ к зашифрованным данным открывается уникальным ключом. Старые протоколы типа не имеют такой степени защиты, поэтому постепенно уходят в прошлое. SSL необходим для подключения к сайту улучшенного протокола.

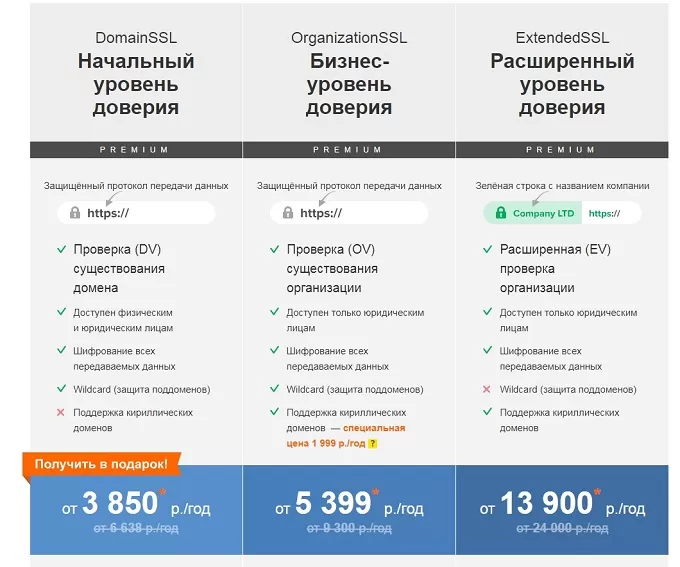

Сколько стоит нормальный SSL-сертификат для сайта

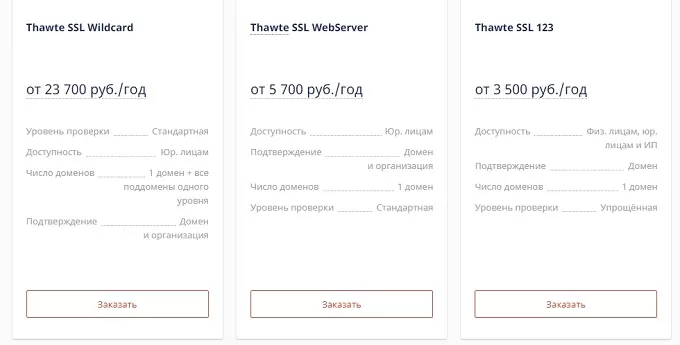

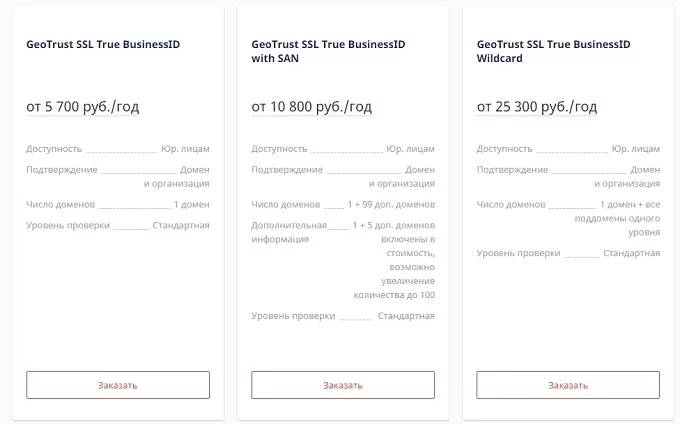

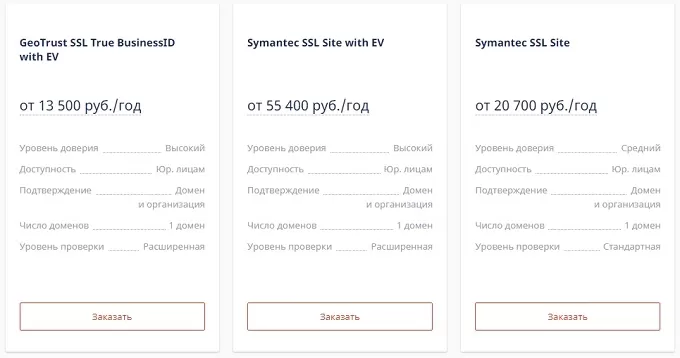

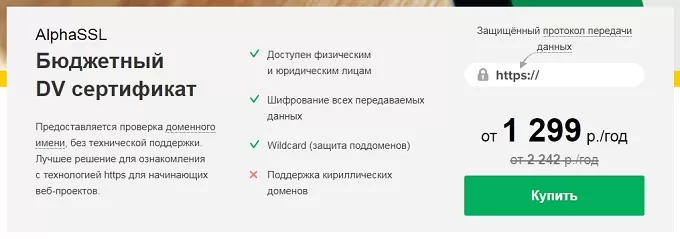

Как уже отмечалось, SSL-сертификаты могут стоить по-разному у каждого поставщика или посредника. Вот некоторые актуальные на начало 2019 года примеры:

- RU-Center (nic.ru) – крупнейший российский регистратор доменных имен

Здесь представлен широкий ассортимент сертификатов.

REG.ru – еще один крупный регистратор и хостинг-провайдер

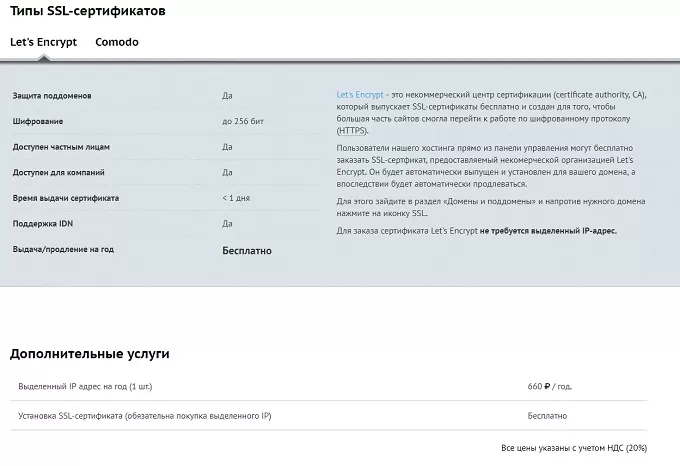

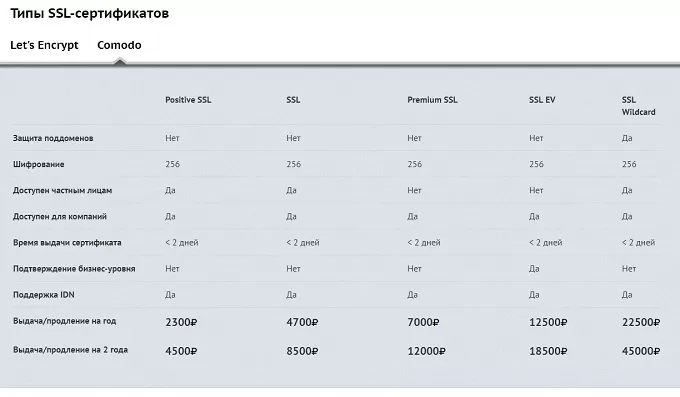

BEGET (beget.ru) – популярный хостинг-провайдер

В этой компании можно бесплатно заказать сертификат SSL от некоммерческой организации Let’s Encrypt.

Или приобрести SSL-сертификат от Comodo за деньги.

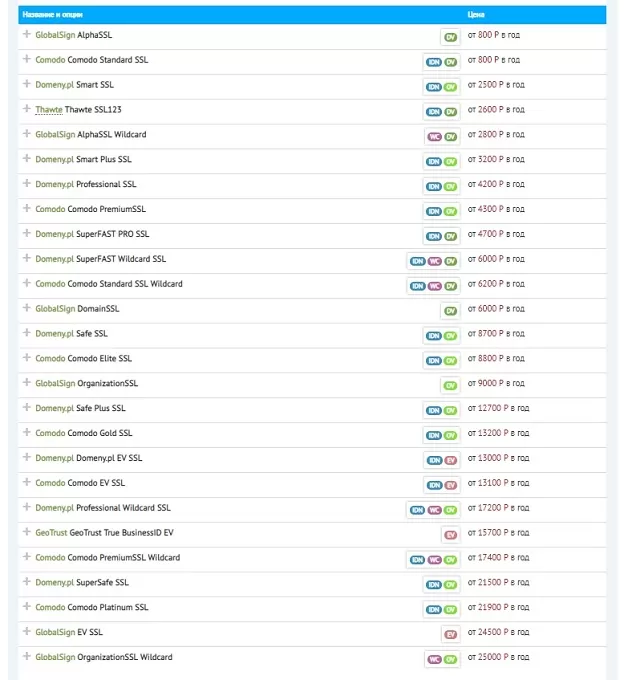

HOSTLAND (hostland.ru) – еще один отечественный хостинг-провайдер

Здесь есть что выбрать: много всевозможных сертификатов от разных поставщиков.

Что такое SSL сертификат самыми простыми словами

Вспомните, как часто происходит дело в шпионских детективах. Нам нужно отправить послание сообщнику в другую страну, и нам очень не хочется, чтобы враги перехватили наше послание и прочитали его.

Поэтому мы с сообщником условились о специальном шифре. У меня есть книга (допустим «Пикник на обочине» Стругацких), и у него есть такая же книга. Я пишу письмо сначала простыми человеческими словами, а потом каждое слово заменяю на цифру. Например, цифра «137» будет обозначать, что данное слово находится на первой странице книги, на третьей строчке, седьмое слово по счету.

Мой сообщник получает письмо с цифрами «137-536-9978», берет свой томик Стругацких, и в обратной последовательности расшифровывает мое послание. Понятно, что даже если письмо будет перехвачено по дороге – никто не поймет, что там написано, потому что только мы с сообщником знаем, какую именно книгу мы используем для шифрования.

Вот и SSL протокол работает схожим образом. Только вы с сообщником каждого нового письма используете новую книгу. Кроме того, ваши книги – уникальны. То есть, нигде в мире больше нет ни одного экземпляра этой книги – только у вас и у сообщника.

Ну и, плюс ко всему, письмо вы отправляете не «Почтой России», а привязываете его к лапе самого быстрого ястреба, который летит от вас прямо по нужному адресу, и скорее погибнет, чем даст кому-то забрать у него ваше письмо.

Вы – это ваш сайт. Ваш сообщник – это ваш хостер-провайдер. Сообщение, которое вы передаете – это любая информация, которую пользователи вводят у вас на сайте – номера банковских карточек, пароли, емейлы и прочее. Быстрый ястреб-камикадзе – это прямой цифровой туннель для сообщения между вашим сайтом и сервером.

Такая работа через «уникальные книги» называется «SSL протоколом». А чтобы иметь возможность работать через этот протокол – вам надо сначала получить SSL сертификат. Это своеобразное удостоверение личности вашего сайта в интернете.

Можно ли взломать SSL протокол?

Теоретически, взломать можно даже эту сложную систему шифрования. То и дело на разных конференциях зачитываются доклады о том, как можно перехватывать сообщения по SSL, и как можно их расшифровывать.

Но на практике все эти способы либо очень сложные, либо очень долгие. То есть на расшифровку одной «буквы» послания может уйти до 2-3 часов времени. Естественно, такая «расшифровка» не сможет применяться для реального воровства ваших данных. И до сих пор SSL протокол считается «невзламываемым».

Но вот другой вопрос. Означает ли это, что ваш сайт и ваши данные в безопасности? Как ни удивительно, но вовсе не означает.

В чем главная опасность SSL сертификата?

То, что вы используете уникальные книги для шифрования, не значит, что злоумышленник не может притаиться где-нибудь на втором этаже вашего дома. В бинокль он увидит все, что вы пишите на листочке бумаги, и ему не придется даже ничего расшифровывать – он считает сообщение еще до того, как оно будет хитро зашифровано.

Кроме того, получить SSL сертификат сегодня очень просто. Самый распространенный вариант – это сертификат для подтверждения домена (так называемые DV – Domain Validation). То есть для его получения достаточно подтвердить, что у вас есть доступ к емейлу, на который зарегистрирован домен, вот и все. Никто не проверяет, что это за сайт, какой деятельностью он занимается, нет ли на нем вирусов.

Соответственно, любой хакер может сделать сайт, купить для него SSL (или даже взять бесплатный, их сейчас хватает) – и собирать ваши данные себе в копилку. Да, на его сервер они попадут в безопасности. Но куда они отправятся оттуда? Вопрос открытый.

И главной опасностью всей этой истории с SSL я считаю то, что у рядовых пользователей возникает ложное ощущение безопасности (либо наоборот – опасности), когда они видят, что сайт на https-протоколе (либо наоборот – на обычном «http»).

А масла в огонь подливает мой любимый Гугл.

Мол, и сайты-то без «https» мы будем помечать как «небезопасные» (читай – «мошеннические» с точки зрения пользователей), и как сигнал для SEO-ранжирования это включим. И все вебмастера в срочном порядке бросились переходить на SSL. Вот тут-то и открылась вся страшная правда.

Далеко не для всех сайтов SSL одинаково полезен. А во многих случаях даже вреден.

Различия

Если говорить просто, то https – это расширенная версия http, дополненная функцией кодировки данных. Конечно, там есть множество технических нюансов, но вебмастеру ни к чему о них знать. Достаточно понимать, что расширенный протокол лучше, потому что обеспечивает повышенную безопасность всем сторонам.

Чтобы сайт работал по https, сначала необходимо подготовить хостинг. Для этого на него устанавливается SSL-сертификат. Он состоит из двух частей, что, опять же, не так интересно простым вебмастерам, оставим это программистам.

После генерации ключевой пары публичный/приватный происходит формирование запроса на получение SSL в сертификационном центре. Основанием для этого является публичный ключ. Также существует функция создания подобного сертификата без необходимости отсылать соответствующий запрос в сертификационный центр. В данном случае подпись осуществляется при помощи аналогичных сертификатов. В результате получается самоподписанный сертификат.

Где получить SSL-сертификат?

Каждый хостинг-провайдер, на котором расположен ваш сайт предоставляет возможность купить и установить SSL-сертификаты разных типов в зависимости от нужд вашего проекта. REG.ru, Timeweb, Nic.ru и другие провайдеры самостоятельно установят SSL-сертификат на сервере, вам лишь останется настроить 301 редирект со страниц http на https и проставить относительные пути для файлов.

Наиболее популярные центры сертификации, в которых вы можете приобрести SSL-сертификат:

- Comodo;

- GlobalSign;

- DigiCert;

Как установить SSL-сертификат для домена?

Если у вас выделенный сервер, то вам придется устанавливать сертификат самостоятельно. На выделенном сервере вы можете получить бесплатный SSL-сертификат для сайта от Let’s Encrypt. И то, и другое легко сделать с помощью ISPmanager. В первом случае вам необходимо сформировать CSR-запрос, который отправляется в центр сертификации, после чего уже ввести полученные данные из центра сертификации в соответствующие поля. Во втором случае, просто установите бесплатный модуль от Let’s Encrypt, после чего запустите выпуск SSL-сертификат в разделе WWW-домены для конкретного домена.

SSL-сертификат: зачем нужен этот документ?

Говоря о принципах, которые заложены в технологии доступа на основе защищенного соединения SSL, тут стоит привести сравнение с доступом вроде HTTPS, которое, по сути, тоже является защищенным (об этом свидетельствует литера «S».

Если посмотреть на SSL-сертификат (зачем нужен такой документ или как его использовать в практических целях), следует отметить что он, грубо говоря, подтверждает не только безопасность соединения или содержимого интернет-ресурса в плане публикуемого контента, но еще и применяемую методику шифрования отправляемых и получаемых данных.

То есть при доступе к какой веб-странице у пользователя не должно возникнуть проблем с личными данными (логинами, паролями, PIN-кодами и т. д.), поскольку данный документ удостоверяет, что система безопасности оградит его от любых вмешательств извне. Как уже понятно, третьим лицам такая пользовательская информация не передается. В этом смысле считается, что при установке защищенного соединения по типу SSL не нужны дополнительные средства безопасности вроде антивируса, файрволла или защитника Windows, появившегося в качестве одного из основных компонентов, начиная с восьмой версии операционной системы.

Шаг 2. Согласовать окончательный вариант исходного контента сайта и определиться с тем, какие разделы сайта будут локализованы

Стоимость любого изменения в тексте сайта увеличивается прямо пропорционально числу языковых версий этого сайта. Нередко в конце проекта у переводческой компании набирается длинный список замеченных в исходном тексте сайта опечаток, логических противоречий, несогласованностей и т. д. Не все такие противоречия переводчик может разрешить без участия заказчика. Еще хуже, когда заказчик дорабатывает текст сайта уже после начала перевода. Все это приводит к путанице и существенно увеличивает сроки работы над проектом.

Оцените бюджет проекта. Действительно ли необходимо переводить контент сайта целиком или можно ограничиться отдельными страницами? Нужно ли переводить разделы «Новости», «Статьи», «Отзывы»?

Установка бесплатного сертификата на хостинг

Установка SSL-сертификата на сервер

В первую очередь распаковываем архив с сертификатом и видим, что он состоит из:

- certificate.crt (сертификат);

- private.key (приватный ключ);

- ca_bundle.crt (промежуточный сертификат).

Данный пункт необходим тем, кто не смог получить его у хостера и приобрел его не у своего провайдера. Для этого посещаем раздел «SSL», где выбираем пункт «Установить».

Вводим в соответствующие поля свой файл и завершаем установку.

Важно! Если не имеется навыка работы с интерфейсом хостинг компании (у некоторых провайдеров отсутствует возможность загружать сертификат самостоятельно в интерфейсе) рекомендуется загрузить архив с сертификатом на сервер и написать в поддержку с просьбой об установке. Важно! Срок действия сертификата 3 месяца, после чего его потребуется

обновиться, выполнив инструкцию еще раз

Важно! Срок действия сертификата 3 месяца, после чего его потребуется

обновиться, выполнив инструкцию еще раз. Важно! Если сертификат выдается на поддомен, то потребуется

подтвердить лишь основной домен (соответственно загрузить лишь 1 файл или

установить 1 TXT-запись)

Важно! Если сертификат выдается на поддомен, то потребуется

подтвердить лишь основной домен (соответственно загрузить лишь 1 файл или

установить 1 TXT-запись)

Через ISPmanager

Следует посетить раздел «WWW»-«SSL-сертификаты»,

после чего кликнуть на «Создать».

Выбираем пункт «Существующий».

Ставим данные из файлов в нужные поля и даем имя

сертификату.

Важно! Если не получается воспользоваться ни первым ни

вторым способом или данного раздела (SSL) нет в административной панели (как, например, в SprintHost), то Вы можете

загрузить сертификаты на свой сервер и создать тикет хостинг-провайдеру для

установки

Шаг 2. Получаем SSL-сертификат

Certbot предоставляет несколько способов получения SSL-сертификатов при помощи разных плагинов. В отличие от плагина для Apache, который описан в другом руководстве, большинство плагинов помогут вам только получить сертификат, который придётся настроить на вашем сервере вручную. Плагины, которые позволяют только получать сертификаты и не устанавливают их, называются «аутентификаторами», так как они используются для подтверждения подлинности сервера, которому сертификат выдаётся.

Давайте разберёмся, как использовать плагин Webroot для получения SSL-сертификата.

Использование плагина Webroot

Алгоритм работы Webroot включает в себя создание специального файла в директории . Она размещается в корневом каталоге веб-сервера (document root) и может быть открыта сервисом Let’s Encrypt для проверки. В зависимости от ваших настроек, вам может понадобиться явно разрешить доступ к папке .

Если вы ещё не установили Nginx, сделайте это, следуя руководству по установке Nginx на Ubuntu 16.04.

Чтобы убедиться в том, что папка доступна сервису Let’s Encrypt, внесем небольшие изменения в конфигурацию Nginx. По умолчанию файл конфигурации находится в папке . Мы будем использовать редактор Nano для внесения изменений:

Внутри блока добавьте такой блок :

Вам также стоит посмотреть, где расположен корневой каталог веб-сервера (document root), так как этот путь необходим при работе с Webroot. Если вы используете стандартный файл конфигурации, она будет расположена в .

Сохраните и закройте файл.

Проверьте вашу конфигурацию на синтаксические ошибки:

Если ошибок нет, перезапустите Nginx, используя эту команду:

Теперь, когда мы знаем , можно выполнить запрос на получение SSL-сертификата. При помощи ключа указываются доменные имена. Если вы хотите использовать единый сертификат для нескольких доменных имен (например, и ), не забудьте добавить их все. Также убедитесь, что вы заменили значения и доменные имена на соответствующие вашим:

Если это первый запуск Certbot, вам будет предложено ввести адрес электронной почты и подтвердить согласие с правилами использования сервиса. После этого вы увидите сообщение об успешном завершении и путь, куда были сохранены ваши сертификаты:

Обратите внимание, что путь к сертификату и дата истечения срока его использования указаны в начале сообщения

Файлы сертификата

После получения сертификата у вас должны появиться следующие файлы в PEM-кодировке:

- cert.pem — сертификат вашего доменного имени;

- chain.pem — Let’s Encrypt;

- fullchain.pem — объединённые и ;

- privkey.pem — приватный (секретный) ключ вашего сертификата.

Важно запомнить расположение этих файлов, так как они будут использоваться в конфигурации вашего сервера. Сами файлы расположены в папке

Однако Certbot создает симлинки на наиболее актуальные файлы сертификата в папке . Так как символьные ссылки указывают на наиболее актуальные файлы сертификата, именно этот путь лучше использовать при обращении к ним.

Вы можете проверить существование файлов, используя такую команду (подставьте ваше доменное имя):

Результатом выполнения команды должны быть указанные выше файлы сертификата. Теперь вы можете настроить ваш сервер так, чтобы использовался в качестве файла сертификата, а в качестве ключа сертификата.

Генерация ключа по алгоритму Диффи-Хеллмана

Для повышения безопасности вам необходимо сгенерировать ключ по алгоритму Диффи-Хеллмана. Для генерации ключа длиной 2048 бит используйте такую команду:

Процесс может занять несколько минут.

Простейшие методы исправления ситуации

Как следует из вышесказанного, бороться с такими ситуациями проще простого. Отключить тот же файрволл или поменять дату в BIOS труда не составит.

Другое дело – браузеры. Каждый разработчик пытается вложить в них максимум функциональных возможностей, которые зачастую могут вызывать конфликты на системном уровне. Иными словами, надстройки и плагины, устанавливаемые пользователем, не всегда распознаются системой адекватно.

В некоторых случаях и система, и браузер пытаются блокировать тот или иной компонент, считая его потенциально небезопасным. К сожалению, именно тут согласованности нет. Поэтому работоспособность даже своего ресурса рекомендуется проверять исключительно на встроенных браузерах Windows (либо Internet Explorer, либо Edge).

Самоподписанный сертификат ssl

Подобный инструмент не обеспечивает хорошую защиту при передачи данных от сервера к браузеру. Вы тупо сами его заверяете, а не специальные центры.

Отличается он от обычного только подписью. Подобный самоподписной ssl сертификат применяется для проведения тестов сайтов и программ.

Посетителю всегда будет выводиться объявление о том, что этот документ не является доверенным. Таким образом подобные самоподписные инструменты защиты использовать лучше в рабочих целях. Так как им нет особого доверия.

Ничем хорошим создание подобного документа не закончится. Ведь на сегодняшний день браузеры выполняют блокировку подобных сайтов. И защиту они выполняют очень слабую.

Настраиваем перенос сайта на https в Яндексе и Гугле

После этого передобавляем в Яндекс Вебмастер уже новую версию xml-карты сайта с https (https://uguide.ru/sitemap.xml).

Всё, теперь ждем, когда Яндекс проиндексирует и склеит сайт на https. По времени – от 1-4 недель (+/-). После склейки вы увидите примерно такую картину.

Добавляем для нового сайта карту сайта sitemap.xml:

После добавления файла Sitemap он будет просканирован.

Готово. Теперь ждем когда Гугл пересканирует сайт и склеет главное зеркало с https. Это может занять 1-4 недели (срок зависит от размера сайта).

Для счетчика Google Analytics смените урл на https.

Если у вас есть отклоненные ссылки в Disavow Tool, не забудьте заново загрузить файл с ними (для https-версии сайта).

Шаг 0. Подготовка

Перед тем, как приступить к работе, вам нужно убедиться в нескольких вещах.

У вас должен быть установлен сервер на Ubuntu 16.04, и создан пользователь (не root), для которого настроены привилегии. Узнать, как это сделать, вы можете, следуя руководству по первичной настройке сервера на Ubuntu 16.04.

Head of Development/Team Lead

ZenSupplies, Удалённо, От 250 000 до 300 000 ₽

tproger.ru

Вакансии на tproger.ru

Вы должны быть владельцем доменного имени, для которого планируется использовать сертификат, или иметь доступ к его настройке. Если у вас нет зарегистрированного доменного имени, вы можете сделать это, используя один из регистраторов (например, Namecheap или GoDaddy).

После регистрации домена убедитесь, что создана запись A, которая связывает ваш домен и публичный IP-адрес вашего сервера. Это необходимо, потому что Let’s Encrypt проверяет, что вы являетесь владельцем домена, на который выдаётся сертификат. Например, если вы хотите получить сертификат для , такое доменное имя должно указывать на ваш сервер, чтобы проверка прошла. Мы будем использовать доменные имена и , поэтому необходимы DNS-записи для обоих доменов.

Если все требования выполнены, приступаем к установке Certbot — клиента Let’s Encrypt.

Где получить бесплатный сертификат?

1. Let’s Encrypt

Это серьезная некомерческая организация, которая предоставляет бесплатные сертификаты. Возможно, вы даже слышали о компаниях, которые спонсируют ее на более $300,000 в год каждая: Facebook, Mozilla, Cisco и Chrome (Google).

На https://clickget.ru, кстати, используется их сертифкат. Можете зайти и посмотреть если хотите.

Единственная проблема, их сайт работает не так, как вы думаете. На нем нельзя получить сертификат. Вот как это сделать если у вас:

1. Виртуальный хостинг

Если у вас виртуальный хостинг, то, возможно, он уже поддерживает выпуск сертификатов через Let’s Encrypt. Лично я знаю что Timeweb, Reg.ru и многие другие это уже поддерживают.

Покажу на примере Таймвеба (которым мы пользуемся), как выглядит выпуск сертификата. Заходите в “Дополнительные услуги”, потом в “SSL сертификаты” и в поле “Сертификат” выбираете SSL Let’s Encrypt:

Все, сертификат будет выпущен в течении пары минут и будет автоматически продлеваться каждые 3 месяца. То есть это сделать проще простого.

Если ваш хостинг не поддерживает Let’s Encrypt, спросите их, возможно, скоро они добавят эту возможность.

2. Свой сервер

Если у вас свой сервер(облачный, VPS, Dedicated и т.п.), то воспользуйтесь сайтом certbot.eff.org. Выбираете там операционную систему и сервер (Apache/Nginx) и получаете пошаговую инструкцию, как все настроить. Правда сможет сделать это только человек, который в этом разбирается.

По идее, можно еще воспользоваться сайтом sslforfree.com, но имейте ввиду, что Let’s Encrypt выпускает сертификаты только на 3 месяца. И каждые 3 месяца нужно его обновлять. Поэтому устанавливать его руками проблематично. Воспользовавшись же способами выше, сертификат будет продляться автоматически, без вашего участия.

2. CloudFlare

Это бесплатный CDN провайдер, используя который, вы получаете кучу полезного, включая бесплатные SSL сертификаты.

Минимальные требования к браузерам и ОС для работы сертификата можно найти внизу этой страницы (Windows Vista+, Firefox 2+, Android 4.0+ и т.п.)

Если вкратце, вам нужно зайти туда, где покупали домены, и перенастроить DNS сервера на CloudFlare, после этого ваш сайт станет доступен через HTTPS. Если вы в этом не разбираетесь, вам стоит попросить сделать это другого человека. Процедура не должна занять более 30 минут и стоить будет недорого.

1. Сначала регистрируетесь здесь

2. Вводите ваши домены через запятую в поле:

Cloudflare автоматически просканирует и добавит DNS записи

3. После этого добавляете те, что не добавились автоматически(обязательно сравните с теми что у вас вбиты, для этого нужно зайти в DNS записи вашего домена), и жмете далее в самом низу.

4. На следующем шаге выбираете бесплатный тариф. После этого вы получите имена 2х серверов. Теперь вам нужно зайти туда, где вы покупали домен и сменить (делегировать) ваши неймсервера (nameserver или DNS сервер) на новые:

Если все DNS записи вы перенесли корректно, то ваши посетители никаких изменений не заменят(то есть сайт будет работать без перебоев).

5. Когда все перенесется, зайдите в настройки вашего домена на вкладку “Crypto” и там где SSL выберите “Flexible”. Все, теперь SSL соединение с вашим сайтом будет работать

Другие варианты:

- Еще бесплатные сертификаты выдает StartCom. Я пользовался им пока, в конце 2016 Mozilla, Apple и Google решили перестать доверять этим сертификатам в новых версиях браузеров. И, пока что, StartCom это не исправил.

На будущее:

- Перед тем как ставить переадресацию с HTTP на HTTPS проверьте все ли работает (переадресацию обычно можно настроить в панеле хостинга)

- Нужно заменить все пути к картинкам и т.п. в коде сайта с http:// на // иначе соединение не будет считаться защищенным. Для WordPress можно воспользоваться плагином типа этого.

- При переадресации с HTTP на HTTPS, используя CloudFlare, будьте аккуратны, плагин переадресации должен их поддерживать, иначе будет бесконечная переадресация. Для Вордпресса есть вот этот плагин. Дело в том, что запрос на ваш сайт идет через HTTP в любом случае, нужно читать данные, посылаемые CloudFlare, чтобы понять, открыт ли ваш сайт через HTTP или HTTPS у посетителя.

Вот и все. Даже если вы уже купили сертификат, надеюсь вы перейдете на бесплатный в следующем году

P.S. Если же ваш хостинг не поддерживает это, или, по каким-то причинам, вы хотите сертификат от известной компании, попробуйте этот сайт (там самые дешевые).

Принципы взаимодействия с пользователями

Теперь давайте посмотрим, как это все работает. Само собой разумеется, что сегодня для доступа в Интернет используются высокотехнологичные программные продукты, называемые браузерами.

В момент осуществления сеанса связи при попытке открытия какой-то страницы браузер загружает текстовые и мультимедийные данные не сразу. Сначала он их анализирует или, так сказать, приводит в читабельный вид. После этого происходит тестирование содержимого на предмет наличия потенциальных угроз. Не думайте, что в браузерах нет собственных средств защиты. Зачастую они намного превосходят некоторые антивирусные программы. Если все проходит успешно, далее подключается антивирус.

Но вот что интересно: в этом временном промежутке производится инициализация подлинности сайта и его издателя. Тут-то и вступает в действие SSL-сертификат. Зачем нужен такой вариант подтверждения, наверное, уже понятно. Браузер получает отклик о благонадежности ресурса и устанавливает соединение. В противном случае он блокируется. Иногда, правда, бывает и так, что блокировка срабатывает совершенно необоснованно, скажем по причине просрочки сертификата или потому, что сама система или антивирус считают какую-то страницу потенциально небезопасной (это будет рассмотрено чуть позже).

Виды SSL-сертификатов в зависимости от количества доменов.

Помимо степени защиты и уровня доверия у посетителей, SSL-сертификаты так же делаться в зависимости от количества доменов, на которые они распространяются. Самый простой и дешёвый вид сертификата – это сертификат для одного домена. Если же вам нужен SSL-сертификат для защиты сразу нескольких доменов, то вы можете приобрести мультидоменный SSL-сертификат. Стоимость его значительно выше, но в отдельных случаях покупка такого сертификата может быть для вас более выгодной.

Так же, обращаю ваше внимание на то, что при покупке обычного SSL-сертификата для одного домена, его действие не распространяется на поддомены вашего сайта. Для того, что бы защитить поддомены третьего уровня основного домена, вам нужно покупать сертификат Wildcard

В отдельных случаях он позволит вам сэкономить ваше время и деньги для получения сертификатов для каждого из поддоменов.

Зачем нужен SSL-сертификат

Каждый, кто заходит на тот или иной сайт, «делится» с ним многими данными. Велика вероятность, что они могут быть похищены злоумышленниками, если сайт не использует SSL-сертификат.

С веб-сайта, который не защищен сертификатом, можно увести сведения, представляющие ценность: персональные данные, информацию финансового характера, личную переписку и т. д. Без шифрования все это может попасть в руки нерадивых поставщиков интернет-услуг, хостера веб-ресурса или мошенника, использующего ту же сеть Wi-Fi, что и вы.

На незащищенном сайте можно беспрепятственно размещать рекламу или отслеживать посещения, собирать данные для таргетинга и продавать их разным компаниям, чем и пользуются недобросовестные провайдеры. Понятно, для чего нужен SSL-сертификат.

В стандарты Интернета HTTPS внесли в 2000 году. Однако интерес к теме возрастал постепенно и достиг пика на стыке 2013 и 2014 годов. Когда стала обсуждаться информация о том, что Google будет учитывать HTTPS в поисковой выдаче. Сведения подтвердились в августе 2014 года самой компанией – в блоге веб-мастеров она сделала публикацию, где однозначно говорилось, что HTTPS является фактором ранжирования, так как обеспечивает безопасную передачу данных.

Рекомендуемые статьи по данной теме:

- Юзабилити сайта: от разработки до апгрейда

- Продвижение сайта в Интернете для чайников

- Белая раскрутка сайта без перехода на темную сторону

Что это значило для владельцев сайтов и веб-мастеров? Такой новостью «Гугл» давал понять: хочешь занимать верхние позиции в выдаче, устанавливай защищенное соединение

Правда, имелись оговорки, что пока названный фактор принимается во внимание не более чем в 1 % всех запросов и даже в них значит меньше, чем уникальность контента. Несмотря на озвученные намерения придать фактору безопасности больший вес, повального перехода на HTTPS не произошло

Спустя несколько лет корпорация начала действовать через Google Chrome:

- январь 2017 года: HTTP-страницы, на которых вводятся пароли и номера кредитных карт, браузер маркирует как небезопасные;

- октябрь 2017 года: запускается Chrome 62 – он считает небезопасными уже HTTP-страницы, где собираются любые данные (имейл-адреса, логины и прочие сведения), и вообще все сайты, не имеющие SSL, использующие режим «Инкогнито»;

- июль 2018 года: выходит Chrome 68, в его интерпретации все HTTP-сайты – ненадежные.

Вообще, инициатором движения за переход на HTTPS является CA/Browser Forum, объединяющий центры сертификации, производителей браузеров и прочих приложений, которые используют SSL/TLS.

По убеждению Google, в корне неверно считать, что HTTPS требуется только тем сайтам, на которых обрабатываются конфиденциальные сведения. Компания аргументирует это такими факторами, как безопасность и влияние трендов.

Что касается безопасности. Угрозу представляет перехват любой информации. Всякий HTTP-запрос без защиты может раскрывать данные о посетителях, их интересах, поведении и т. д

Суммируя данные с разных источников, мошенники предугадывают намерения и действия пользователей, раскрывают их личности.

Что немаловажно, незаконно вступив в связь между сайтом и пользователем, злоумышленники могут не только похитить личные сведения, но также исказить их. Для наглядности: представьте, что почтальон вскрывает и переписывает корреспонденцию – примерно то же делают и хакеры, внедряя на HTTP-страницы вредоносные элементы, рекламу запрещенной продукции или сайтов с порно-контентом

Пользователь уверен, что это и есть ваш ресурс. От такого рода неприятностей и призван оградить HTTPS.

Относительно следования трендам можно сказать, что в протоколе нуждаются «продвинутые веб-приложения», то есть сайты, работающие на десктопе как стандартные веб-страницы, а в смартфоне или на планшете – как приложения. Их плюсы: быстрая загрузка, надежность, возможность офлайн-функционирования.

Исходя из этого, «Гугл» и считает, что будущее Интернета – за HTTPS. Это мнение никак не могут игнорировать веб-мастера, хотя бы потому, что 55 % пользователей предпочитают Google Chrome другим браузерам.

Стоит отметить, что и российская компания «Яндекс» ратует за внедрение HTTPS. Новые версии ее браузера тоже делают специальные отметки на страницах, которые не имеют данного сертификата, или там, где он просрочен.

Каким сайтам обязательно нужен сертификат SSL:

Строго говоря, SSL-сертификат сегодня нужен каждому сайту, но в первую очередь позаботиться о его приобретении должны:

Вас также может заинтересовать: Внутренняя оптимизация сайта: пошаговый разбор

Виды ssl сертификататов

Существует несколько разновидностей данных инструментов по типу валидации.

- Domain Validation — нужен чтобы подтвердить домен.

- Extended Validation — дают более широкое подтверждение фирмы и доменного имени.

- Organization Validation — выполняет подтверждение компании и домена;

- Server Gated Cryptography – обеспечивает повышенный уровень защиты.

- United Communications Certificate – создан для поддержки разных доменов. Иначе их называют мультидоменные ссл.

Каждый ssl сертификат для домена выполняет шифрование данных, а также дает дополнительные возможности. Например, вариант WildCard выполняет подтверждение доменного имени и всех его последующих уровней. SAN – делает подтверждение по специальному списку. Этот список указывается в момент получения ссл.

Такая вот цепочка сертификатов SSL.

Сколько стоит SSL-сертификат?

В среднем SSL-сертификаты у большинства регистраторов варьируются от 1500 до 20 000 рублей. При покупке SSL-сертификата вам необходимо четко понимать его назначение. Если вы не работаете с финансами и персональными данными, и для вас не имеет большого значения отображение данных о компании для повышения доверия со стороны пользователей, будет вполне достаточно установить бесплатный SSL-сертификат от Let’s Encrypt. Впоследствие его можно будет поменять на платный аналог с более расширенной проверкой данных без вреда для индексации сайта. Более того, с точки зрения SEO, нет разницы между платным SSL-сертификатом и бесплатным. Так что в данном случае, выбор должен основываться на возможностях вашего хостинг-провайдера.

Вернемся к нашей задаче. Итак, как передать письмо от абонента A к абоненту B, чтобы его не прочитал почтальон?

- Леша кладет письмо в сейф, заперев его на замок, отправляет сейф с письмом Маше.

- Маша получает замкнутый сейф, и дополнительно запирает его своим замком. Отправляет сейф обратно Леше.

- Леше сейф приходит уже с двумя замками, от одного из которых у него есть ключ. Леша снимает свой замок. Таким образом, на сейфе остается только замок Маши. Отправляет сейф Маше.

- Маше приходит сейф с письмом и замком, на который у нее есть ключ. Маша открывает сейф и читает письмо.