Как правильно открыть порты на роутере

Содержание:

- Открываем порт на Кинетике

- Цель

- Отключение в мониторе брандмауэра Защитника Windows в режиме повышенной безопасности

- MacOS и ручное обновление

- Как пробросить порты на роутере?

- Автоматическое переключение портов на роутере TP-Link и Asus.

- Что такое проброс портов на роутере ТП-Линк?

- Перенаправление портов Mikrotik

- Отключите автообновление

- Брандмауэр

- Проверка работы перенаправления порта

- Настройка на компьютере

- Как открыть порт 3389 на роутере для нескольких компьютеров

- Как пробросить порты на роутере TP-Link — NAT переадресация

- Проброс портов на роутере ASUS

- Удаленный доступ встроенными средствами Windows

- Как сменить стандартный порт 3389 в RDP

- Как открыть порт 3389 на роутере для нескольких компьютеров

- Как сгруппировать фигуры в ворде

- Почему необходимо пробрасывать порты для доступа к внутренним ресурсам из интернета?

- Заключение

Открываем порт на Кинетике

Начинаем с того, что заходим в веб-интерфейс роутера, используя IP-адрес 192.168.1.1 или хостнейм my.keenetic.net. Имя пользователя по умолчанию — admin. Пароль для входа на Кинетике по умолчанию задаётся при первоначальной настройке устройства. Если Вы его не знаете, то читаем вот эту инструкцию.

После этого, как Вы зашли в веб-интерфейс роутера, в главном меню слева откройте раздел «Сетевые правила» -> «Переадресация».

Откроется страничка «Переадресация портов». Здесь изначально нет ни одного правила для проброса портов. Если какая-то программа использует UPnP, то эти правила отображаются в нижней части окна.

Чтобы открыть порт на Keenetic — нажмите кнопку «Добавить правило».

Откроется окно создания правил переадресации портов на роутере. Ставим галочку «Включить правило» и заполняем поля в форме ниже:

- В поле «Описание» надо прописать название правила. Например, мы делаем проброс порта для торрента — пишем название torrent.

- В списке «Вход» надо выбрать внешние подключение к Интернет. У меня PPPoE-соединение — я его и указываю. Если у Вас тип подключения Динамический IP — выбираем «IPoE».

- В списке «Выход» будут отображены все зарегистрированные в локальной сети устройства. Можно выбрать из списка то устройство, для которого надо на Кинетике открыть порт, либо поставить значение «Другое устройство» и в поле ниже прописать его IP-адрес в локальной сети.

- Следующим шагом указывается протокол. Обычно это TCP или UDP.

- Тип правила выбираем или «Одиночный порт» если делаем проброс для одного порта, либо «Диапазон портов», если надо открыть подряд сразу несколько портов на роутере.

- В поле «Порт назначения» надо указать номер нужного порта.

Остаётся только проверить чтобы в расписании стояло значение «Работает постоянно» и нажать на кнопку «Сохранить». Результатом будет строчка созданного правила переадресации:

Хочу отметить тот момент, что при создании правила одновременно указать два протокола — например, TCP и UDP — нельзя. Надо делать проброс по очереди для каждого из них.

Внимание! После того, как вам удалось открыть порт на Keenetiс и Вы начинаете проверять его доступность из вне, не забывайте учитывать следующие условия. Устройство, для которого создано правило, должно быть включено в момент проверки

Если у него есть свой брандмауэр (firewall), то у него так же должно быть создано разрешающее правило, иначе при проверке будет всё равно показывать, что порт закрыт.

Цель

Переадресация портов позволяет удаленным компьютерам (например, компьютерам в Интернете ) подключаться к определенному компьютеру или службе в частной локальной сети (LAN).

В типичной жилой сети узлы получают доступ в Интернет через DSL или кабельный модем, подключенный к маршрутизатору или преобразователю сетевых адресов (NAT / NAPT). Хосты в частной сети подключены к коммутатору Ethernet или обмениваются данными через беспроводную локальную сеть . Внешний интерфейс устройства NAT настроен с использованием общедоступного IP-адреса. С другой стороны, компьютеры за маршрутизатором невидимы для хостов в Интернете, поскольку каждый из них обменивается данными только с частным IP-адресом.

При настройке переадресации портов администратор сети выделяет один номер порта на шлюзе для исключительного использования для связи со службой в частной сети, расположенной на определенном хосте. Внешние хосты должны знать этот номер порта и адрес шлюза для связи с внутренней службой сети. Часто номера портов хорошо известных Интернет-служб, такие как номер порта 80 для веб-служб (HTTP), используются при переадресации портов, так что общие Интернет-службы могут быть реализованы на узлах в частных сетях.

Типичные приложения включают следующее:

- Запуск общедоступного HTTP- сервера в частной локальной сети

- Разрешение доступа Secure Shell к хосту в частной локальной сети из Интернета

- Разрешение FTP- доступа к хосту в частной локальной сети из Интернета

- Запуск общедоступного игрового сервера в частной локальной сети

Администраторы настраивают переадресацию портов в операционной системе шлюза. В ядрах Linux это достигается с помощью правил фильтрации пакетов в компонентах ядра iptables или netfilter . Операционные системы BSD и macOS до Yosemite (OS 10.10.X) реализуют его в модуле Ipfirewall (ipfw), а операционные системы macOS, начиная с Yosemite, реализуют его в модуле Packet Filter (pf).

При использовании на шлюзовых устройствах переадресация портов может быть реализована с помощью одного правила для преобразования адреса назначения и порта. (В ядрах Linux это правило DNAT). В этом случае адрес источника и порт не меняются. При использовании на машинах, которые не являются шлюзом сети по умолчанию, исходный адрес должен быть изменен на адрес машины трансляции, иначе пакеты будут обходить транслятор и соединение не будет установлено.

Когда переадресация портов реализуется прокси-процессом (например, в брандмауэрах прикладного уровня, брандмауэрах на основе SOCKS или через прокси-серверы TCP), то фактически никакие пакеты не транслируются, только данные передаются через прокси. Обычно это приводит к тому, что исходный адрес (и номер порта) изменяется на адрес прокси-машины.

Обычно только один из частных хостов может использовать конкретный переадресованный порт одновременно, но иногда возможна конфигурация, позволяющая дифференцировать доступ по исходному адресу исходного хоста.

Unix-подобные операционные системы иногда используют переадресацию портов, когда номера портов меньше 1024 могут быть созданы только программным обеспечением, запущенным от имени пользователя root. Работа с привилегиями суперпользователя (для привязки порта) может представлять угрозу безопасности для хоста, поэтому переадресация портов используется для перенаправления порта с меньшим номером на другой порт с большим номером, чтобы прикладное программное обеспечение могло работать как обычное рабочее системный пользователь с ограниченными правами.

Universal Plug и Play протокол (UPnP) обеспечивает возможность автоматической установки экземпляров переадресации портов в жилых интернет — шлюзов. UPnP определяет протокол Интернет-шлюза (IGD), который является сетевой службой, с помощью которой Интернет-шлюз объявляет о своем присутствии в частной сети через протокол обнаружения простых служб (SSDP). Приложение, предоставляющее услуги на основе Интернета, может обнаруживать такие шлюзы и использовать протокол UPnP IGD, чтобы зарезервировать номер порта на шлюзе и заставить шлюз пересылать пакеты в свой прослушивающий сокет .

Отключение в мониторе брандмауэра Защитника Windows в режиме повышенной безопасности

MacOS и ручное обновление

Как обновить «АйТюнс» иначе? Последний актуальный на сегодняшний день прием — это использование ручной «обновы» в MacOS. Процедура не слишком трудная. В целом операция чем-то напоминает ранее предложенные алгоритмы. Для проверки версии iTunes и обновления соответствующего ПО нужно сделать так:

- Начать работу с программой.

- Нажать на правый верхний угол приложения.

- Выбрать «Обновления…».

- Дождаться результатов и кликнуть по кнопке «Установить сейчас/Загрузить».

Начнется процедура обновления программы. В действительности все намного проще, чем кажется. Все перечисленные алгоритмы работают безотказно. Поэтому пользователь может решить самостоятельно, как ему действовать.

Как пробросить порты на роутере?

Разобравшись с теоретической частью, можно приступать к рассмотрению вопроса, как пробросить порты на роутере. Эта задача реализуется двумя путями — автоматически или самостоятельно. Во многих маршрутизаторах предусмотрена опция UPnP, позволяющая добиться перенаправления трафика в автоматическом режиме. Но бывают ситуации, когда нет уверенности во включении услуги.

Для проверки автоматического режима необходимо посмотреть настройки маршрутизатора. Алгоритм действий на примере TP-Link:

войдите в меню устройства, указав логин и пароль (по умолчанию admin);

выберите строчку переадресация и включите ее.

Для роутеров Asus войдите в меню Интернет, а после перейдите в раздел подключения, где поставьте отметку возле опции UPnP.

Если вы определились, какой вход нужно открыть, и какая программа будет использоваться, сделайте такие шаги:

- войдите в настройки и перейдите в раздел соединения;

- перепишите символы из графы Порта входящих соединений;

- снимите отметки со всех строк в нижней части интерфейса (не трогайте «В исключения брандмауэра»).

Чтобы пробросить порт на роутере, может потребоваться MAC-адрес ПК, чтобы найти по нему свое устройство. Для получения нужной информации сделайте такие шаги:

- кликните на сеть Вай Фай правой кнопкой мышки;

- войдите в Центр управления сетями;

откройте данные актуальной сети и перепишите информацию из строки «Физический адрес».

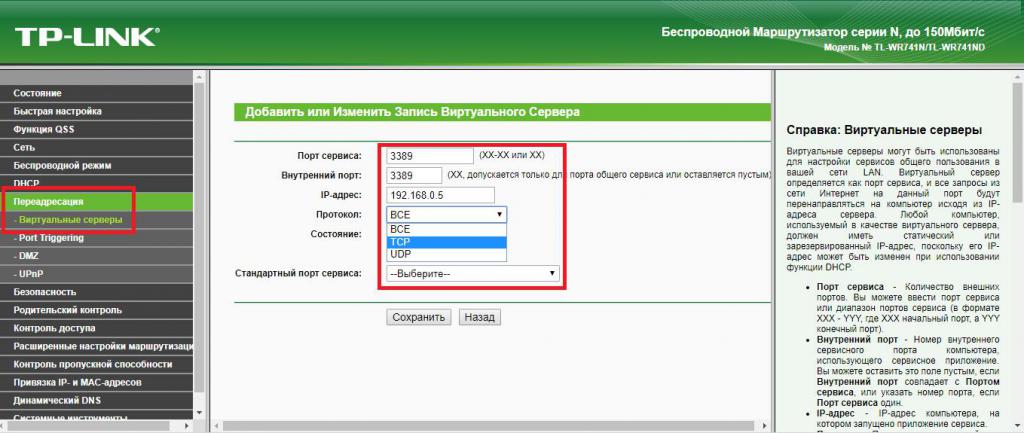

Перед тем как на роутере сделать проброс портов, настройте маршрутизатор и поменяйте в настройках способ установки адреса IP (он должен быть статическим). Для ручной переадресации на TP-Link сделайте такие шаги:

- откройте меню связки MAC-адресов и IP в разделе таблицы ARP;

- определите по адресу MAC интересующий IP и зафиксируйте этот параметр, чтобы в дальнейшем прописать его в настройках;

войдите в параметры привязки и поставьте отметку возле пункта «Связанные ARP»;

- сохраните правки;

- выберите строчку «Добавить новую» и заполните информацию, которая скопирована из настроек.

Далее, чтобы сделать проброс портов через два роутера или одно устройство, внесите необходимые данные для переадресации. Для этого войдите в соответствующий раздел переадресации, перейдите в секцию виртуальных сервисов и найдите пункт «Добавить новую».

В первых двух строчках укажите номер, записанный из настроек нужной программы (к примеру, торрента), пропишите адрес IP, а в выпадающем окне выберите раздел «Все» и режим «Включено».

Зная, как в роутере перенаправить порты автоматически и вручную, проще выбрать подходящий вариант и использовать его для решения задачи. Если при задании настроек что-то пошло не по сценарию, всегда можно сбросить маршрутизатор до заводских параметров. Для этого в устройстве предусмотрена специальная кнопка.

Автоматическое переключение портов на роутере TP-Link и Asus.

Я уже говорил, что по умолчанию функция UPnP на маршрутизаторе обычно включена и P2P клиенты неплохо с ней работают. Но если все же возникают неполадки в работе, не будет лишним в этом убедиться. Первым делом нужно войти в интерфейс роутера и перейти на вкладку отвечающую за активацию. У каждой модели, этот путь разный.

TP-Link. «Переадресация» (Forwarding) — «UPnP». Должен быть статус «Включено» (Enabled).

Если данная функция будет не активна, то нажмите кнопку «Включить».

Asus. «Интернет» — «Подключение» — «Включить UPnP».

После активации этой функции в маршрутизаторе, нужно проверить включена ли функция UPnP в P2P клиенте (uTorrent и DC++). Здесь тоже у каждой программы свой путь.

uTorrent. «Настройки» — «Настройки программы» и вкладка «Соединения». В чекбоксе «Переадресация UPnP» должна стоять галочка (обычно активна по умолчанию).

DC++. Перейдите в настройки и найдите вкладку «Настройки программы». Здесь должен быть отмечен пункт «Фаервол с UPnP».

С каждой новой версией программы, интерфейс может немного отличаться, но принцип думаю понятен. Таким образом активировав функцию UPnP программы будут сами себе открывать и закрывать порты. Обычно uTorrent с функцией UPnP работает без проблем, чего не скажешь о DC++.

Что такое проброс портов на роутере ТП-Линк?

Вот здесь и приходит на помощь проброс портов на роутере. Потому что именно определенный закрепленный за конкретным приложением порт определяет, к какой именно программе мы хотим получить доступ на данном компьютере. К слову, на одном и том же ПК может быть одновременно запущено несколько ресурсов для общего сетевого использования — файловое хранилище, игровой сервер и т.д.

То есть:

Но wifi роутер по умолчанию не знает, какой именно порт использует ваша программа на компьютере. Поэтому ему нужно «объяснить», то есть открыть порт и прописать в настройках TP-Link перенаправление (проброс) на нужное приложение при обращении к определенному компьютеру.

Перенаправление портов Mikrotik

Все настройки по прокидыванию портов делаются в разделе IP -> Firewall -> Nat. Ниже опишу все параметры и на примере пробросим RDP 3389 на сервер или компьютер.

Стрелочками показано в какой раздел заходить, нажимаем + и создадим новое правило NAT. Итак:

- Chain – здесь выбираем что будем заменять в ip пакете (то есть адрес отправителя или получателя). Для нашего примера с RDP выбираем dstnat.

- Src. Address – можем указать тут конкретный ip с которого нужно осуществлять проброс порта (то есть если здесь указать 2.45.34.77, то при работающем правиле проброс будет работать только при подключении с этого адреса). Нам этого не надо поэтому оставляем пустым.

- Dst. Address – здесь указываем белый ip нашего роутера к которому будет подключаться по RDP а он в свою очередь будет натить на сервер. (Здесь имеет смыслю указывать ip если у вас несколько белых адресов на интерфейсе.) В нашем случае оставляем пустым.

- Protocol – выбираем какой протокол будем пробрасывать (RDP работает по TCP протоколу и порту 3389). Очевидно, выбираем

- Src. Port – Порт с которого будет подключения. Оставляем пустым, для нашего примера он не нужен.

- Dst. Port – вот здесь указываем 3389 как писалось выше.

- Any. Port – бываю случае порты src и dst одинаковые его можно вписать сюда, или когда нужно пробросить все TCP. (оставляем пустым)

- In. Interface – входящий интерфейс микротика, указываем тот на котором висит белый ip. У меня этот.

- Out. Interface – исходящий интерфейс, тут можно указать тот который смотрит в вашу локальную сеть а можно и ничего не указывать, тогда mikrotik сам выберет его по адресу подсети.

- In. Interface list – тут указывается интерфейс лист. То есть, если у вас 2 и более каналов в интернет, их можно все объединить в interface list и указать тут. Тогда не надо будет для каждого провайдера делать правило проброса RDP.

- Out. Interface List – тоже самое что и 10 пункт только исходящий.

Остальные пункты с 12 по 16 вам сейчас не нужны, они используются для более сложных схем, таких как маркировка трафика и отправка его в конкретную таблицу маршрутизации и тд.

Теперь переходим на вкладку Action на которой мы скажем роутеру что делать с полученным пакетом и куда его отправлять.

Здесь настраиваем так:

- Action – действие которое mikrotik должен произвести, выбираем dst-nat, так как нам надо запрос приходящий на белый ip с портом 3389 перенаправить на адрес из серой сети.

- Галочка Log будет писать все nat трансляции в лог файл – этого делать не стоит.

- Log Prefix – будет добавлять в лог в начало строки произвольные символы которые тут напишете.

- To Addresses – люда вписываем ip сервера (серый) на который нужно настроить перенаправление портов на mikrotik.

- To Ports – ну и TCP порт на который пересылать.

Вот так просто настраивается проброс портов на mikrotik, дальше приведу еще несколько примеров для различных сервисов.

Отключите автообновление

По умолчанию Android-смартфон находится в постоянном поиске новых апдейтов для приложений и сервисов. Устройство анализирует магазин Google Play на предмет новых версий программ, скачивает их и устанавливает. На работу в фоновом режиме тоже расходуется заряд аккумулятора.

Также можно отключить автосинхронизацию сервисов, например, Google Фото, Twitter, Яндекс и других программ. Оставьте автоматическое обновление контента лишь в тех приложениях, через которые вам передают важную и оперативную информацию для того, чтобы оставаться на связи. Например, SMS, соцсеть и мессенджер. Откройте «Настройки», затем «Аккаунт Google» и выберите те сервисы, которые будут постоянно подключены к сети.

Брандмауэр

После настройки проброса портов на роутере все должно работать. Но то же делать, если все равно не удается подключиться? В таком случае следует проверить настройки антивируса и брандмауэра Windows на компьютере, к которому осуществляется подключение. Возможно они считают подключения подозрительными и не дают доступ. В этом случае в брандмауэре следует прописать правило, разрешающее подключение к заданному порту.

В настройки брандмауэра проще всего попасть двумя способами:

- Записываем в строке поиска “Брандмауэр Защитника Windows”. После ввода первых нескольких букв, находится нужное приложение.

- Выполнить “firewall.cpl”. Для этого надо одновременно нажать комбинации клавиш <Win>+<R>, в поле поле открыть записываем команду и нажимаем “OK”.

В дополнительных параметрах выбрать правила для входящих подключений. Там создаем новое правило. Рассмотрим это подробно.

Здесь показано основное окно настроек брандмауэра . Выбираем дополнительные параметры.

Два раза щелкаем мышью по пункту “Правила для входящих подключений”. После этого в правой колонке, которая называется “Действия” жмем на “Создать правило…”.

Выбираем тип правила “Для порта” и жмем далее.

Выбираем необходимый протокол. В большинстве случаев это TCP. Указываем локальный порт, для которого мы ранее настраивали проброс порта на маршрутизаторе. Можно задавать сразу несколько портов через запятую или диапазон через “-“.

С точки зрения безопасности, тут важно выбирать не все локальные порты, а именно указать нужный

Выбираем “Разрешить подключение”.

Указываем галочками профили.

Пишем свое имя для правила. Желательно выбрать такое имя, чтобы потом было легко его найти, в случае если решити отключить это правило или видоизменить. Можно для себя оставить пометку в виде описания, чтобы потом было легче разобраться для чего это правило было создано.

После того как параметры были настроены, жмем кнопку “Готово”. Созданное правило автоматически добавится в список правил для входящих подключений и активизируется. При необходимости его можно редактировать, отключить или удалить.

Отключение брандмауэра

В основном меню брандмауэра имеется пункт “Включение и отключение брандмауэра Защитника Windows”.

Выбрав этот пункт, можно отключить брандмауэр. Но это делать не рекомендуется, разве что для проверки того, что именно брандмауэр влияет на то, что не удается открыть порт.

После проверки не забудьте включить брандмауэр.

Проверка работы перенаправления порта

Для проверки работы перенаправления портов нужно подключиться к компьютеру, используя внешний IP-адрес или имя хоста.

Нажмите win+r, введите mstsc и нажмите Enter:

В поле Компьютер dведите внешний IP-адрес роутера (который присвоен провайдером WAN-интерфейсу) либо имя хоста.

Нажмите Подключить:

(Тем самым вы устанавливаете соединение с WAN-портом роутера на 3389. При этом на роутере срабатывает перенаправление порта согласно правилу на внутренний IP-адрес 192.168.1.100 и указанный порт 3389)

Если вы увидите подпись Настройка удалённого сеанса, значит перенаправление порта работает:

В итоге вы должны увидеть рабочий стол удалённого компьютера (сервера удалённых рабочих столов):

Настройка на компьютере

После запуска Моби-С серверна компонента открывает порт (для примера мы выбрали порт 1235) и начинает ждать поступления данных. Необходимо настроить правила, для встроенного брандмауэра либо сторонней программы выполняющей функцию защиты сетевых обменов (фаервол) для работы с этим портом. Фаервол или антивирус может автоматически запретить обмен по не авторизованному порту. Мы рассмотрим настройки только стандарного брандмауэра для систем Windows XP и Windows 7.

Windows XP

Пуск – Панель управления — Сеть и подключение к интернету – Изменение параметров брандмауэра Windows. Добавляем два правила для порта 1235 для протоколов TCP и UDP порт один и тот же. Названия у правил должны отличаться. Тот же эффект можно получить выполнив две команды, вызвать строку выполнить можно комбинацией клавиш WIN+R, вставить и выполнить по очереди обе команды.

netsh firewall add portopening TCP 1234 «Моби-С TCP 1234» netsh firewall add portopening UDP 1234 «Моби-С UDP 1234»

Windows 7

Для Windows 7 и 8 Команды имеют немного другой вид. Данную команду (открыть порт для входящих данных) надо выполнять в консоли запущенной с правами администратора.

netsh advfirewall firewall add rule name=»Моби-С TCP 1234″ protocol=TCP dir=in localport=1234 action=allow netsh advfirewall firewall add rule name=»Моби-С UDP 1234″ protocol=UDP dir=in localport=1234 action=allow

Как открыть порт 3389 на роутере для нескольких компьютеров

Сервис будет развиваться.

Данные взяты из википедии и из /etc/services.

Через время статичная таблица из этой записи будет убрана. Сама запись останется, в ней будет описание сервиса.

Список сыроват, буду добавлять и изменять.

| Порт | Протокол | Описание |

|---|---|---|

| 7 | echo | |

| 9 | discard | |

| 11 | systat | |

| 13 | daytime | |

| 17 | quote of the day | |

| 19 | chargen | |

| 20 | FTP | FTP — данные |

| 21 | FTP | FTP — команды |

| 22 | SSH | Удалённая консоль |

| 23 | telnet | |

| 25 | SMTP | Отправка почты с почтового сервера. Спам-боты используют именно этот порт для массовых рассылок |

| 37 | timeserver | |

| 42 | nameserver | |

| 43 | Порт клиента WHOIS | |

| 47 | PPTP GRE | Порт соединения pptp для передачи данных (см. 1723) |

| 53 | DNS | Система преобразования имени хоста |

| 69 | tftp trivial file transfer | |

| 70 | gopher | |

| 79 | finger | |

| 80 | HTTP | Веб-сервер |

| 88 | kerberos | |

| 101 | hostname nic | |

| 107 | rtelnet | |

| 109 | pop2 | |

| 110 | POP | Приём почты |

| 111 | sunrpc | |

| 113 | identification protocol | |

| 117 | uucp | |

| 119 | nntp | |

| 123 | ntp | Служба времени |

| 135 | epmap, ms rpc | Удалённый вызов процедур от M$ |

| 137 | netbios (name service) smb | |

| 138 | netbios (dgm) smb | |

| 139 | netbios (ssn) smb | |

| 143 | imap | |

| 161 | snmp | |

| 162 | snmptrap | |

| 170 | print — srv | |

| 179 | border gateway protocol | |

| 194 | irc | |

| 213 | ipx | |

| 389 | ldap | |

| 443 | SSL (HTTPS) | Secure Sockets Layer. Используется для шифрования HTTP, SMTP. Защищённое соединение |

| 445 | microsoft (ds) | |

| 464 | kpasswd | |

| 500 | isakmp key exchange | |

| 512 | remote execute | |

| 513 | login/who | |

| 514 | shell cmd/syslog | |

| 515 | printer spooler | |

| 517 | talk | |

| 518 | ntalk | |

| 520 | router/efs | |

| 525 | timeserver | |

| 526 | tempo | |

| 530 | rpc | |

| 531 | conference chat | |

| 532 | netnews newsreader | |

| 533 | netwall | |

| 540 | uucp | |

| 543 | klogin | |

| 544 | kshell | |

| 550 | rwho | |

| 556 | remotefs | |

| 560 | rmonitor | |

| 561 | monitor | |

| 631 | Протоколы сетевой печати | |

| 749 | kerberos administration | |

| 750 | kerberos version iv | |

| 993 | Защищённое соединение IMAP | |

| 995 | Защищённое SSL/TLS соединение POP | |

| 1109 | kpop | |

| 1167 | phone | |

| 1433 | ms — sql — server | |

| 1434 | ms — sql — monitor | |

| 1512 | x wins | |

| 1524 | ingreslock | |

| 1723 | PPTP (point to point) | Порт pptp для установки и поддержки соединения (см.

47) |

| 1812 | radius authentication | |

| 1813 | radius accounting | |

| 2049 | nfs server | |

| 3306 | MysQL Сервер | |

| 3389 | RDP | Удалённый рабочий стол Windows |

| 5432 | PostgreSQL | |

| 5900 | VNC | Система удаленного доступа к компьютеру VNC (Virtual Network Computing) |

| 9535 | man remote server |

Как пробросить порты на роутере TP-Link — NAT переадресация

Итак, на практике для проброса портов на ТП-Линк нам необходимо сделать две вещи:

- Определить в настройках этой программы порт компьютера, на котором она будет работать

- Задать перенаправление этого порта и открыть его для внешнего подключения в настройках непосредственно роутера

Для того, чтобы открыть порт на роутере TP-Link, необходимо зайти в меню «Дополнительные настройки — NAT-переадресация». Здесь данная функция называется «Port Triggering». Для добавления нового перенаправления нажимаем на ссылку «Добавить +»

Здесь удобно реализована функция выбора из уже работающих на компьютере программ — нажимаем на «Просмотр существующих приложений» и кликаем по тому, к которому нужно получить внешний доступ.

Маршрутизатор автоматически подставит внутренний и внешний порт, который по умолчанию задан для переадресации на этой программе. Можно оставить все, как есть, проверить наличие галочки на пункте «Включить» и добавить это условие кнопкой «ОК»

Вернемся к примеру с веб-камерой. В моем случае она использует порт «80», то есть нам нужно его открыть и пробросить на роутере. IP компьютера имеет значение «192.168.0.20».

В результате выполненного перенаправления на TP-Link при вводе в браузер адреса «http://192.168.0.20:80» мы попадаем в панель управления веб-камерой.

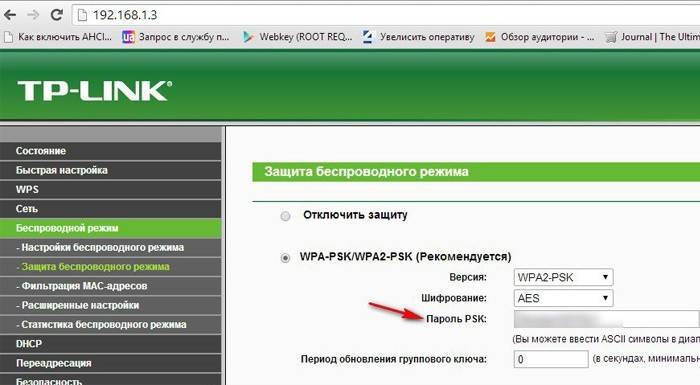

Проброс портов на роутере ASUS

В роутерах Асус проброс портов делается немного по-другому.

IP адрес по умолчанию:192.168.1.1

Имя пользователя admin

Пароль admin

Забиваем эти цифры в адресной строке браузера и попадаем на главную страницу черно-серо-синего интерфейса роутера Asus.

В левом вертикальном меню в разделе Дополнительные настройки находим пунктИнтернет

Зайдя в него, находим в верхнем горизонтальном меню пункт Переадресация портов.

Нажимаем на него и ставим галочку в пункте Включить переадресацию портов

Внизу, в табличке Список переадресованных портов нам необходимо добавить нужные порты.Имя службы – любое латинскими буквамиДиапазон портов – входящий порт, который будет указан в адресной строке браузера после внешнего IP адреса через двоеточие.Локальный IP-адрес – внутренний IP адрес вашего регистратора или IP камеры. Его можно посмотреть в настройках устройства или задать самому в разделе Сеть.

Локальный порт – по умолчанию в видеорегистраторе или IP камере он 80. Если вы его изменили по какой то причине, то указываем в этом пункте новое значение.

Протокол оставляем без изменений.

После этого нажимаем на плюсик в конце строки, добавляя внесенные значения в роутер.

Если у нас в этой сети есть еще устройства, то делаем переадресацию и на него.

Пробрасываем порты для программ, которые работают на мобильных устройствах.

Чтобы сохранить внесенные изменения, обязательно нажимаем кнопку Применить.

Роутер уходит на перезагрузку:

Если все сделано правильно, то при заходе на внешний ай-пи адрес с добавлением порта, вы попадете на свой любимый регистратор.

Удаленный доступ встроенными средствами Windows

RDP (Remote Desktop Protocol) — это протокол удалённого рабочего стола прикладного уровня, используется для доступа к удаленному рабочему столу на серверах и рабочих станциях Windows. По умолчанию при подключении по RDP используется порт TCP 3389, но может возникнуть необходимость его изменить.

Процесс изменения порта RDP в Windows выглядит следующим образом:

Запускаем редактор и идем в раздел реестра

Выбираем параметр , переключаемя в десятичный формат и задаем любой порт (в пределах разумного).

При выборе порта имейте ввиду, что все номера портов разделены на три категории:

- Известные порты (от 0 до 1023) — назначаются и контролируются IANA (Internet Assigned Numbers Authority), и обычно используются низкоуровневыми системными программами;

- Зарегистрированные порты (от 1024 до 49151) — также назначаются и контролируются IANA, но выделяются для частных целей;

- Динамические и/или приватные порты (от 49152 до 65535) — могут быть использованы любым процессом с любой целью. Часто, программа, работающая на зарегистрированном порту (от 1024 до 49151) порождает другие процессы, которые используют эти динамические порты.

ВАЖНО! После изменения порта RDP, надо открыть на фаерволе. Измените и найдите такую строку,

Измените и найдите такую строку,

измените этот порт по умолчанию на

Затем перезапустите сервер samba. Теперь сервер samba должен прослушивать новые порты, о которых вы упомянули.

Как сменить стандартный порт 3389 в RDP

Для получения дополнительной информации о настройке сервера samba щелкните здесь для документации.

NB: используйте номер порта выше 1024, поскольку они зарезервированы для целей системы. Надеюсь, поможет!

Обновление от 14.02.2011

Создан поддомен port.it-simple.ru со списком портов, описанием и поиском.

Как открыть порт 3389 на роутере для нескольких компьютеров

Сервис будет развиваться.

Данные взяты из википедии и из /etc/services.

Через время статичная таблица из этой записи будет убрана. Сама запись останется, в ней будет описание сервиса.

Список сыроват, буду добавлять и изменять.

| Порт | Протокол | Описание |

|---|---|---|

| 7 | echo | |

| 9 | discard | |

| 11 | systat | |

| 13 | daytime | |

| 17 | quote of the day | |

| 19 | chargen | |

| 20 | FTP | FTP — данные |

| 21 | FTP | FTP — команды |

| 22 | SSH | Удалённая консоль |

| 23 | telnet | |

| 25 | SMTP | Отправка почты с почтового сервера. Спам-боты используют именно этот порт для массовых рассылок |

| 37 | timeserver | |

| 42 | nameserver | |

| 43 | Порт клиента WHOIS | |

| 47 | PPTP GRE | Порт соединения pptp для передачи данных (см. 1723) |

| 53 | DNS | Система преобразования имени хоста |

| 69 | tftp trivial file transfer | |

| 70 | gopher | |

| 79 | finger | |

| 80 | HTTP | Веб-сервер |

| 88 | kerberos | |

| 101 | hostname nic | |

| 107 | rtelnet | |

| 109 | pop2 | |

| 110 | POP | Приём почты |

| 111 | sunrpc | |

| 113 | identification protocol | |

| 117 | uucp | |

| 119 | nntp | |

| 123 | ntp | Служба времени |

| 135 | epmap, ms rpc | Удалённый вызов процедур от M$ |

| 137 | netbios (name service) smb | |

| 138 | netbios (dgm) smb | |

| 139 | netbios (ssn) smb | |

| 143 | imap | |

| 161 | snmp | |

| 162 | snmptrap | |

| 170 | print — srv | |

| 179 | border gateway protocol | |

| 194 | irc | |

| 213 | ipx | |

| 389 | ldap | |

| 443 | SSL (HTTPS) | Secure Sockets Layer. Используется для шифрования HTTP, SMTP. Защищённое соединение |

| 445 | microsoft (ds) | |

| 464 | kpasswd | |

| 500 | isakmp key exchange | |

| 512 | remote execute | |

| 513 | login/who | |

| 514 | shell cmd/syslog | |

| 515 | printer spooler | |

| 517 | talk | |

| 518 | ntalk | |

| 520 | router/efs | |

| 525 | timeserver | |

| 526 | tempo | |

| 530 | rpc | |

| 531 | conference chat | |

| 532 | netnews newsreader | |

| 533 | netwall | |

| 540 | uucp | |

| 543 | klogin | |

| 544 | kshell | |

| 550 | rwho | |

| 556 | remotefs | |

| 560 | rmonitor | |

| 561 | monitor | |

| 631 | Протоколы сетевой печати | |

| 749 | kerberos administration | |

| 750 | kerberos version iv | |

| 993 | Защищённое соединение IMAP | |

| 995 | Защищённое SSL/TLS соединение POP | |

| 1109 | kpop | |

| 1167 | phone | |

| 1433 | ms — sql — server | |

| 1434 | ms — sql — monitor | |

| 1512 | x wins | |

| 1524 | ingreslock | |

| 1723 | PPTP (point to point) | Порт pptp для установки и поддержки соединения (см.

47) |

| 1812 | radius authentication | |

| 1813 | radius accounting | |

| 2049 | nfs server | |

| 3306 | MysQL Сервер | |

| 3389 | RDP | Удалённый рабочий стол Windows |

| 5432 | PostgreSQL | |

| 5900 | VNC | Система удаленного доступа к компьютеру VNC (Virtual Network Computing) |

| 9535 | man remote server |

Как сгруппировать фигуры в ворде

Итак, давайте подробно разберем вопрос «как можно сгруппировать несколько фигур в Ворде?». По предоставленной ниже инструкции можно объединять не только фигуры, но и надписи, схемы и т.д.

Все инструкции будут демонстрироваться с помощью программы MS Word 2010. Если у вас установлен Word 2007, 2013 или 2016, то особых отличий не почувствуете.

Важно знать! Помните, что группировать можно лишь те элементы в ворде, которые вы добавили через «Вставка» – «Фигуры», а именно стрелки, линии, круги, прямоугольники и др. Как объединять рисунки я уже рассказывал в предыдущем выпуске, ссылку оставил в начале

Поэтому приступим!

Как объединять рисунки я уже рассказывал в предыдущем выпуске, ссылку оставил в начале. Поэтому приступим!

Инструкция:

- У нас есть две фигуры квадрат и круг. В первую очередь выделим все эти объекты для дальнейшего объединения. Сделать это можно кликом левой кнопки мыши по фигуре, чтобы выделить вторую фигуру зажмите клавишу «Ctrl» и мышкой кликните по другой фигуре и так можно захватить все объекты.

- Когда фигуры выделены, появится новая вкладка «Формат» и в группе «Упорядочить» кликните по меню «Группировать» и выберите «Группировать».

Либо нажмите на одну из выделенных фигур правой кнопкой мыши и выберите «Группировать». - После выполненного действия все выделенные объекты будут иметь единую область, благодаря которой будут существовать, как один элемент. И все операции будут осуществлять с одним объектом. На скриншоте ниже показана общая граница двух фигур. Объединение фигур прошло успешно.

Теперь при копировании любой части этой области, будет заносится в буфер сразу две фигуры. Теперь вы можете свободно перемещать две фигуры и более по документе или из дока в док без проблем.

Надеюсь ни у кого не возникло проблем с такими элементарными инструкциями по MS Word. На этом все, читайте и другие выпуски по теме ворда. Всем пока!

Почему необходимо пробрасывать порты для доступа к внутренним ресурсам из интернета?

Такая необходимость возникает в связи с тем, что ваш роутер автоматически отфильтровывает те данные, которые вы не запрашивали. Это связано, прежде всего, с необходимостью обеспечения безопасности вашей сети. Представьте себе такую картину: у вас дома компьютер, ноутбук, хранилище файлов (файлопомойка). И ко всему этому имеет доступ любой желающий из интернета…

Чтобы не допустить всякую нечисть в домашнюю сеть, роутер пропускает только те запросы и только тому компьютеру в сети, которые он запрашивал. Для этого умные инженеры придумали NAT – Network Address Translation (преобразование сетевых адресов). Эта система позволяет скрыть от всего интернета ваш внутренний адрес. Таким образом, все устройства, подключенные к интернету в вашей домашней сети, в интернете видятся под одним единственным IP-адресом – внешним или белым. Причём, это может быть как ваш белый IP, так и просто любой провайдерский, если провайдер раздаёт внутри своей сети серые IP.

Таким образом, если вы хотите, например, подключится удалённо к вашему домашнему компьютеру через RDP – роутер просто не будет понимать, кому именно в домашней сети перенаправить запрос – вы же ему этого не объяснили… Он просто его отфильтрует. Конечно, есть ещё возможность добавить ваш домашний сервис в раздел DMZ (Demilitarized Zone) – демилитаризованную зону. Но в этом случае абсолютно все запросы извне, которые никто не запрашивал, а так же те, для которых не прописано определённое правило для портов – будут перенаправляться к вашему узлу. Таким образом вы сделаете его совершенно беззащитным, так что без острой необходимости лучше не пользоваться этим разделом в целях безопасности.

Заключение

Большинство роутеров имеют похожую архитектуру и конфигурацию, поэтому в интернете лежит достаточное количество настроек и пресетов для каждой модели. Загружая готовый профиль для своего устройства, можно сэкономить время и силы, потраченные на настройку. Если есть желание разобратьсья в этом самостоятельно — данная статья как нельзя лучше в этом поможет.

Выполнить проброс рекомендуется сразу после установки роутера, так как стандартные настройки буду накапливать много ошибок в роутере, что повлияет на качество связи и срок службы устройства. Обычные протоколы и алгоритмы передачи данных не настроены под все устройства.