Что такое аутентификация, и как ее пройти без проблем и ошибок

Содержание:

- Информационное содержание

- Быстрые способы решения возникшей проблемы на смартфоне или планшете

- Литература

- Аутентификация пользователей

- Литература

- Какие могут быть Ошибки

- Ошибка третья: токены API

- История

- Новости банов

- Доступ к API с помощью токенов доступа

- Доступ к ресурсным API

- Аутентификация с помощью ID токенов

- Ошибка вторая: система сброса паролей

- Расположение веб-сервера IIS и рабочих серверов 1С на разных машинах

- Протоколы аутентификации

- Что такое аутентификация

- Факторы аутентификации

- Способы решения подобных проблем

- Способы аутентификации

- Архитектура ESET Secure Authentication

- Зачем нужна двухфакторная аутентификация

- ЕСИА

Информационное содержание

Литературная подделка может включать в себя имитацию стиля известного автора. Если доступна оригинальная рукопись , машинописный текст или запись, то сам носитель (или его упаковка — от коробки до заголовков электронного письма ) может помочь доказать или опровергнуть подлинность документа. Однако текст, аудио и видео можно скопировать на новый носитель, возможно, оставив только сам информационный контент для использования при аутентификации. Были изобретены различные системы, позволяющие авторам предоставлять читателям средства для надежной аутентификации того, что данное сообщение исходит от них или было передано ими. Сюда входят такие факторы аутентификации, как:

- Сложный для воспроизведения физический артефакт, например печать , подпись , водяной знак , специальные канцелярские товары или отпечаток пальца .

- Общий секрет , например, ключевой фразы, в содержании сообщения.

- Электронная подпись ; Инфраструктура открытого ключа часто используется для криптографической гарантии того, что сообщение было подписано держателем определенного закрытого ключа.

Противоположная проблема — это обнаружение плагиата , когда информация от другого автора выдается за собственную работу. Распространенным методом доказательства плагиата является обнаружение другой копии того же или очень похожего текста, имеющей другую атрибуцию. В некоторых случаях чрезмерно высокое качество или несоответствие стиля могут вызвать подозрение в плагиате.

Подтверждение грамотности и литературы

В области грамотности аутентификация — это процесс проверки читателем правдивости того или иного аспекта литературы, а затем проверка этих вопросов посредством исследования. Фундаментальный вопрос для аутентификации литературы: верит ли кто-то в это? В связи с этим проект аутентификации — это деятельность по чтению и письму, при которой студенты документируют соответствующий исследовательский процесс (). Это повышает критическую грамотность учащихся. Документация по литературе выходит за рамки повествовательных текстов и, вероятно, включает информационные тексты, первоисточники и мультимедиа. Этот процесс обычно включает как Интернет, так и практическое библиотечное исследование

В частности, при проверке подлинности исторической беллетристики читатели принимают во внимание степень правдоподобия основных исторических событий, а также изображаемой культуры (например, язык, одежда, еда, гендерные роли) для данного периода.

Быстрые способы решения возникшей проблемы на смартфоне или планшете

Многие владельцы смартфонов и планшетов на Android сталкивались с таким неприятным явлением, как проблемы с аутентификацией.

На первый взгляд может показаться, что данная проблема может возникнуть из-за набора неправильного пароля при входе в сеть.

Но это на первый взгляд, а при дальнейших действиях всё может оказаться еще более не понятнее.

Дальнейшие попытки подключиться к беспроводной сети могут оказаться бесполезными, и устройство может выдать уведомление – «Сохранено, защита WPA/WPA2», либо же просто появится сообщение с ошибкой аутентификации.

Что нужно делать в случае возникновения ошибки «Сохранено, защита WPA/WPA2»?

Если пользователь мобильного устройства, работающего на операционной системе Android 7.0 N и выше, столкнулся с данной ошибкой, то перво-наперво нужно произвести следующие действия:

- Для начала нужно удостовериться, что вы подключаетесь к «Не скрытой сети» Вай-Фай. Скрытая или открытая сеть назначаются в настройках роутера;

- Если сеть «Не скрытая» – вторым этапом следует перезагрузить маршрутизатор. Данное нехитрое действие более чем в 50 процентах устраняет проблемы с аутентификацией и многие другие;

- Следующим полезным действием, в случае если два предыдущих не привели к успеху, будет удаление сети из списка, определение ее по новой и повторное подключение. Удаление сети производится в меню;

- Большое значение в успешной аутентификации имеет написание названия сети Вай-Фай. Название должно состоять из латинских букв и по возможности не иметь других символов – дефисов и прочих;

- Для удобства настройки роутера конфигурационный файл, который правильно сформирован, лучше сохранить на своём компьютере, чтобы при последующих настройках маршрутизатора долго не вспоминать параметры настроек;

- Если не помогло всё вышесказанное, в таком случае следует перепрошить роутер более новой прошивкой, которая ОБЯЗАТЕЛЬНО должна скачиваться с сайта производителя маршрутизатора, и должна быть самой последней версии. Перепрошивка маршрутизатора также помогает избавиться от ошибок аутентификация в большинстве случаев, и в дальнейшем избежать подобных неурядиц.

Более детальные способы устранения ошибки аутентификации

В данном разделе рассмотрим наиболее распространенные действия, которые применимы в большинстве случаев и для широкого круга моделей Вай-Фай роутеров.

Что ещё следует проверить, и при необходимости перенастроить в настройках маршрутизатора?

Пароль

Для начала нужно убедиться, что пароль на Wi-Fi правильно задан. Желательно пароль задавать одними цифрами, так как очень много случаев, когда ошибка аутентификации связана со сложностью пароля. Установив пароль из одних цифр можно в разы уменьшить вероятность набора неправильного пароля и возникновения проблем с аутентификацией.

Шифрование

Шифрование также играет большую роль в работе беспроводной сети, и смена его типа также может устранить ошибку аутентификации для устройств, работающих на Android 7.0. N и выше.

Старые версии с типом шифрования AES попросту не работают. В данном случае шифрование можно поменять на TKIP. В большинстве своем это решает проблему с аутентификацией.

WPA-PSK – как способ решения проблемы

Установка данного типа безопасности также очень успешно решает проблему с аутентификацией. WPA-PSK эффективно работает, как с новыми версиями Android, так и с устаревшими.

Если устройства на Android 7.0 N и выше по каким-то причинам вызывают ошибку аутентификации, то скорее всего данная ошибка возникает из-за устаревшей прошивки роутера. В большинстве случаев перепрошивка полностью устраняет проблемы.

Убираем идентификацию по 802.11N

Как показала практика, с типом идентификации 802.11N также могут работать не все устройства. В настройках маршрутизатора следует отключить данную функцию, перезагрузить роутер, и повторить попытку подключения к Вай-Фай сети.

Заключение

Всё вышеперечисленное практически всегда решает проблему с аутентификацией устройств на Android 7.0 N и выше. Но есть ещё один момент который может затруднить вход в беспроводную сеть Wi-Fi.

Настраивайте свои маршрутизаторы правильно, задавайте несложный, но надёжный пароль, и ошибки с аутентификацией покинут вас навсегда.

Литература

- Ричард Э. Смит. Аутентификация: от паролей до открытых ключей = Authentication: From Passwords to Public Keys First Edition. — М.: Вильямс, 2002. — С. 432. — ISBN 0-201-61599-1.

- под. редакцией А.А. Шелупанова, С.Л. Груздева, Ю.С. Нахаева. Аутентификация. Теория и практика обеспечения доступа к информационным ресурсам. = Authentication. Theory and practice of ensuring access to information resources.. — М.: Горячая линия – Телеком, 2009. — С. 552. — ISBN 978-5-9912-0110-0.

- Шнайер Б. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си = Applied Cryptography. Protocols, Algorithms and Source Code in C. — М.: Триумф, 2002. — 816 с. — 3000 экз. — ISBN 5-89392-055-4.

- Linn J. Common Authentication Technology Overview,.

- Bellovin S. and M. Merritt. Limitations of the Kerberos Authentication System.

- Kaufman, C. Distributed Authentication Security Service (DASS).

- Anderson, B.,. TACACS User Identification Telnet Option. — December 1984.

- Tardo J. and K. Alagappan. SPX: Global Authentication Using Public Key Certificates. — М.California, 1991. — С. pp.232-244.

- А.А. Гладких, В.Е. Дементьев. Базовые принципы информационной безопасности вычислительных сетей.. — Ульяновск: УлГТУ, 2009. — С. 156.

Аутентификация пользователей

Запросы к страницам с ограниченным доступом успешно перехватываются и перенаправляются контроллеру Account, но учетные данные, предоставляемые пользователем, пока не проверяются системой аутентификации. В примере ниже вы можете увидеть, как мы завершим процесс входа пользователей в систему:

Самая простая часть — это проверка учетных данных, которую мы делаем с помощью метода FindAsync класса AppUserManager:

В дальнейшем мы будем многократно обращаться к экземпляру класса AppUserManager, поэтому мы создали отдельное свойство UserManager, который возвращает экземпляр класса AppUserManager с помощью метода расширения GetOwinContext() класса HttpContext.

Метод FindAsync принимает в качестве параметров имя и пароль, введенные пользователем, и возвращает экземпляр класса пользователя (AppUser в примере) если учетная запись с такими данными существует. Если нет учетной записи с таким именем или пароль не совпадает, метод FindAsync возвращает значение null. В этом случае мы добавляем ошибку в метаданные модели, которая будет отображена пользователю.Если метод FindAsync возвращает объект AppUser, нам нужно создать файл cookie, который будет отправляться браузером в ответ на последующие запросы, благодаря чему пользователь будет автоматически аутентифицироваться в системе:

Первым шагом является создание объекта ClaimsIdentity, который идентифицирует пользователя. Класс ClaimsIdentity является частью ASP.NET Identity и реализует интерфейс IIdentity, который был описан ранее. Экземпляры ClaimsIdentity создаются путем вызова статического метода CreateIdentityAsync() класса UserManager. Этому методу передается объект пользователя (IdentityUser) и тип аутентификации в перечислении DefaultAuthenticationTypes.

Следующий шаг — удаление всех старых аутентифицирующих файлов cookie и создание новых. Мы добавили свойство AuthManager в контроллере Account, которое возвращает объект, реализующий интерфейс IAuthenticationManager, который отвечает за выполнение аутентификации в ASP.NET Identity. В таблице ниже перечислено несколько полезных методов этого интерфейса:

| Название | Описание |

|---|---|

| SignIn(options, identity) |

Вход пользователя в систему, что фактически означает создание аутентифицирующего cookie-файла |

| SignOut() |

Выход пользователя из системы, который обычно означает удаление файлов cookie |

Аргументами метода SignIn являются объект AuthenticationProperties, определяющий свойства настройки процесса аутентификации и объект ClaimsIdentity. Мы задали свойству IsPersistent объекта AuthenticationProperties значение true — это означает, что файлы cookie будут сохраняться между сессиями пользователей. Благодаря этому, если пользователь выйдет из приложения и зайдет, например, на следующий день, он будет автоматически аутентифицирован. (Есть и другие полезные свойства, определенные в классе AuthenticationProperties, но свойство IsPersistent является единственным, который широко используется на данный момент.)

После воссоздания файлов cookie мы перенаправляем пользователя по URL-адресу, который он просматривал до аутентификации (используя параметр returnUrl).

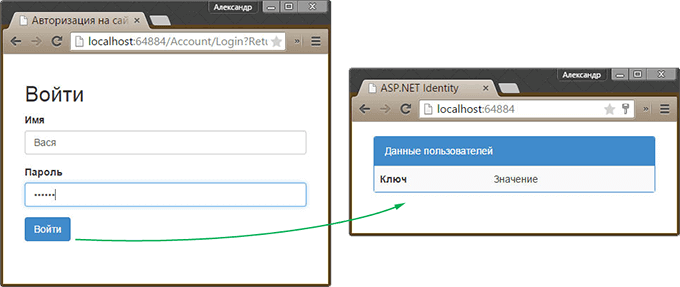

Давайте протестируем процесс аутентификации. Запустите приложение и перейдите по адресу /Home/Index. Браузер перенаправит вас на страницу входа, где необходимо ввести данные пользователя, которого мы создали ранее при тестировании панели администратора:

Литература

- Ричард Э. Смит. Аутентификация: от паролей до открытых ключей = Authentication: From Passwords to Public Keys First Edition. — М.: Вильямс, 2002. — С. 432. — ISBN 0-201-61599-1.

- под. редакцией А.А. Шелупанова, С.Л. Груздева, Ю.С. Нахаева. Аутентификация. Теория и практика обеспечения доступа к информационным ресурсам. = Authentication. Theory and practice of ensuring access to information resources.. — М.: Горячая линия – Телеком, 2009. — С. 552. — ISBN 978-5-9912-0110-0.

- Шнайер Б. Прикладная криптография. Протоколы, алгоритмы, исходные тексты на языке Си = Applied Cryptography. Protocols, Algorithms and Source Code in C. — М.: Триумф, 2002. — 816 с. — 3000 экз. — ISBN 5-89392-055-4.

- Linn J. Common Authentication Technology Overview,.

- Bellovin S. and M. Merritt. Limitations of the Kerberos Authentication System.

- Kaufman, C. Distributed Authentication Security Service (DASS).

- Anderson, B.,. TACACS User Identification Telnet Option. — December 1984.

- Tardo J. and K. Alagappan. SPX: Global Authentication Using Public Key Certificates. — М.California, 1991. — С. pp.232-244.

- А.А. Гладких, В.Е. Дементьев. Базовые принципы информационной безопасности вычислительных сетей.. — Ульяновск: УлГТУ, 2009. — С. 156.

Какие могут быть Ошибки

Одной из самых распространённых ошибок аутентификации является невозможность подключения к домашнему WiFi-роутеру.

- В первую очередь, проверьте, правильно ли вы написали ключевую фразу, далее посмотрите, не активирована ли на клавиатуре клавиша Caps Lock (печать большими буквами). Если причины не в этом, то, скорее всего, неверно введен пароль.

- Если вы не помните свой пароль, то его можно посмотреть в настройках к вайфай-роутеру.

Для этого подключаемся к нему через кабель, имея выход в интернет – открываем любой из используемых браузеров и вводим в поисковую строчку IP нашего маршрутизатора. Данная информация должна быть на корпусе самого устройства либо в инструкции к нему.

Итак, вы проверили правильность указанных данных, учитывая язык и размер букв.

Будьте внимательны при вводе, очень часто, если ввод данных засекречен звездочками сложно понять, что вы делаете не так.

А также вы изучили свой пароль и учли все буквы и их размер, а подключиться все равно не получается, тогда обратите внимание, что возможно вам необходимо пройти двухфакторную процедуру проверки достоверности информации, которая изначально установлена пользователем. Для этого необходимо проверить не только правильность ввода пароля и логина, но и совпадение мак-адреса телефона (планшета, ноутбука) с помощью которого вы хотите подключиться к сети с адресами, имеющими разрешение

Для этого необходимо проверить не только правильность ввода пароля и логина, но и совпадение мак-адреса телефона (планшета, ноутбука) с помощью которого вы хотите подключиться к сети с адресами, имеющими разрешение.

Если адрес отсутствует в списке разрешенных, необходимо добавить его в настройки роутера с помощью браузера через подключенное устройство.

Многие пользователи сталкиваются с проблемой идентификации при входе в учетную запись. Чаще всего, это случается по той причине, что необходимые данные, которые касаются учетной записи, не синхронизированы.

По итогу хотелось бы отметить, что разобрав каждый из терминов можно с уверенностью заявить, они отличаются друг от друга выполняемыми операциями и функциями.

Однако также мы можем сказать, что они не могут существовать друг без друга.

Ошибка третья: токены API

JSON Web TokensзаявитруководствоСони Панди

- Ключи JWT в GitHub-репозитории.

- Для хранения паролей используется . Это означает, некто может завладеть ключом шифрования и расшифровать все пароли. К тому же, тут наблюдаются неправильные взаимоотношения между ключом шифрования и секретным ключом JWT.

- Здесь, для шифрования данных в хранилище паролей, используется алгоритм AES-256-CTR. AES вообще не стоит использовать, и данный его вариант ничего не меняет. Я не знаю, почему был выбран именно этот алгоритм, но только одно это делает зашифрованные данные уязвимыми.

JWT-токен, полученный из программы, описанной в руководстве scotch.ioЧто может быть лучше пароля в виде обычного текстаОноСледующее руководство

История

С древних времён перед людьми стояла довольно сложная задача — убедиться в достоверности важных сообщений. Придумывались речевые пароли, сложные печати. Появление методов аутентификации с применением механических устройств сильно упрощало задачу, например, обычный замок и ключ были придуманы очень давно. Пример системы аутентификации можно увидеть в старинной сказке «Приключения Али́-Бабы́ и сорока разбойников». В этой сказке говорится о сокровищах, спрятанных в пещере. Пещера была загорожена камнем. Отодвинуть его можно было только с помощью уникального речевого пароля: «Сим-Сим, откройся!».

В настоящее время в связи с обширным развитием сетевых технологий автоматическая аутентификация используется повсеместно.

Новости банов

Доступ к API с помощью токенов доступа

Доступ к ресурсным API

Допустим, мы хотим использовать токен доступа для вызова API из одностраничного приложения. Как это выглядит?

Мы рассмотрели аутентификацию выше, поэтому давайте предположим, что пользователь вошел в наше приложение JS в браузере. Приложение отправляет запрос авторизации на сервер авторизации, запрашивая токен доступа для вызова API.

Затем, когда наше приложение хочет взаимодействовать с API, мы присоединяем токен доступа к заголовку запроса, например, так:

# HTTP заголовок запроса Authorization: 'Bearer eyj'

Затем авторизованный запрос отправляется в API, который проверяет токен с помощью промежуточного программного обеспечения middleware. Если все проверено, то API возвращает данные (например, JSON) в приложение, запущенное в браузере.

Это замечательно, но есть кое-что, что может произойти с вами прямо сейчас. Ранее мы заявляли, что OAuth решает проблемы с излишним доступом. Как это решается здесь?

Аутентификация с помощью ID токенов

Давайте посмотрим на OIDC аутентификацию на практике.

Наши объекты здесь: браузер, приложение, запущенное в браузере, и сервер авторизации. Когда пользователь хочет войти в систему, приложение отправляет запрос авторизации на сервер авторизации. Учетные данные пользователя проверяются сервером авторизации, и если все хорошо, сервер авторизации выдает идентификационный токен приложению.

Затем клиентское приложение декодирует маркер идентификатора (который является JWT) и проверяет его. Это включает в себя проверку подписи, и мы также должны проверить данные claim. Вот некоторые примеры проверок:

- issuer (): был ли этот токен выдан ожидаемым сервером авторизации?

- audience (): наше приложение — целевой получатель этого токена?

- expiration (): этот токен в течение допустимого периода времени для использования?

- nonce (): мы можем связать этот токен с запросом на авторизацию, сделанным нашим приложением?

После того как мы установили подлинность токена ID, пользователь проходит аутентификацию. Теперь у нас есть доступ к identity claims и мы знаем, кто этот пользователь.

Теперь пользователь аутентифицирован. Пришло время взаимодействовать с API.

Ошибка вторая: система сброса паролей

- Предсказуемые токены. Токены, основанные на текущем времени — хороший пример. Токены, построенные на базе плохого генератора псевдослучайных чисел, хотя и выглядят лучше, проблему не решают.

- Неудачное хранилище данных. Хранение незашифрованных токенов сброса пароля в базе данных означает, что если она будет взломана, эти токены равносильны паролям, хранящимся в виде обычного текста. Создание длинных токенов с помощью криптографически стойкого генератора псевдослучайных чисел позволяет предотвратить удалённые атаки на токены сброса пароля методом грубой силы, но не защищает от локальных атак. Токены для сброса пароля следует воспринимать как учётные данные и обращаться с ними соответственно.

- Токены, срок действия которых не истекает. Если срок действия токенов не истекает, у атакующего есть время для того, чтобы воспользоваться временным окном сброса пароля.

- Отсутствие дополнительных проверок. Дополнительные вопросы при сбросе пароля — это стандарт верификации данных де-факто. Конечно, это работает как надо лишь в том случае, если разработчики выбирают хорошие вопросы. У подобных вопросов есть собственные проблемы. Тут стоит сказать и об использовании электронной почты для восстановления пароля, хотя рассуждения об этом могут показаться излишней перестраховкой. Ваш адрес электронной почты — это то, что у вас есть, а не то, что вы знаете. Он объединяет различные факторы аутентификации. Как результат, адрес почты становится ключом к любой учётной записи, которая просто отправляет на него токен сброса пароля.

шпаргалкупосмотримпакетдокументацияматериалызакрываетсяпервый результат

Расположение веб-сервера IIS и рабочих серверов 1С на разных машинах

В некоторых случаях, несмотря на корректно указанного пользователя операционной системы в пользователе информационной базы, при попытке входа в опубликованную базу через браузер аутентификация операционной системы не проходит. Такая ситуация может возникать, если веб-сервер IIS и сервер 1с находятся на разных машинах. В таком случае в технологическом журнале рабочего процесса можно наблюдать следующую картину:

56:39.487001-0,CONN,2,process=rphost,p:processName=accounting,t:clientID=39,t:applicationName=WebServerExtension,t:computerName=webserver,t:connectID=16,Txt=Srvr: SrcUserName1: winserver1c$@DOMAIN701.COM56:39.487002-0,CONN,2,process=rphost,p:processName=accounting,t:clientID=39,t:applicationName=WebServerExtension,t:computerName=webserver,t:connectID=16,Txt=Srvr: DstUserName1: testuser2@DOMAIN701.COM(DOMAIN701.COM\testuser2)56:39.596004-0,CONN,2,process=rphost,p:processName=accounting,t:clientID=39,t:applicationName=WebServerExtension,t:computerName=webserver,t:connectID=16,Txt=Srvr: DstUserName2: NT AUTHORITY\ANONYMOUS LOGON(NT AUTHORITY\ANONYMOUS LOGON)56:39.659003-0,EXCP,2,process=rphost,p:processName=accounting,t:clientID=39,t:applicationName=WebServerExtension,t:computerName=webserver,t:connectID=16,Exception=a01f465c-ed70-442e-ada5-847668d7a41c,Descr=’src\VResourceInfoBaseServerImpl.cpp(991):a01f465c-ed70-442e-ada5-847668d7a41c: Идентификация пользователя не выполненаНеправильное имя или пароль пользователя’

При возникновении такой ситуации необходимо проверить следующие настройки:

1) Убедиться, что процессы сервера 1С запущены от имени доменной учетной записи, входящей в группу Domain Users.

2) Убедиться, что веб-сервер IIS настроен корректно.

В публикации информационной базы найти настройки аутентификации

В настройках аутентификации отключить анонимную аутентификацию и включить Windows-аутентификацию. В Windows-аутентификации упорядочить доступных провайдеров так, чтобы на первом месте был Negotiate.

Пул приложений публикации не нуждается в настройках, в нем можно оставить все по умолчанию.

После изменения настроек перезапустить веб-сервер с помощью команды iisreset в командной строке.

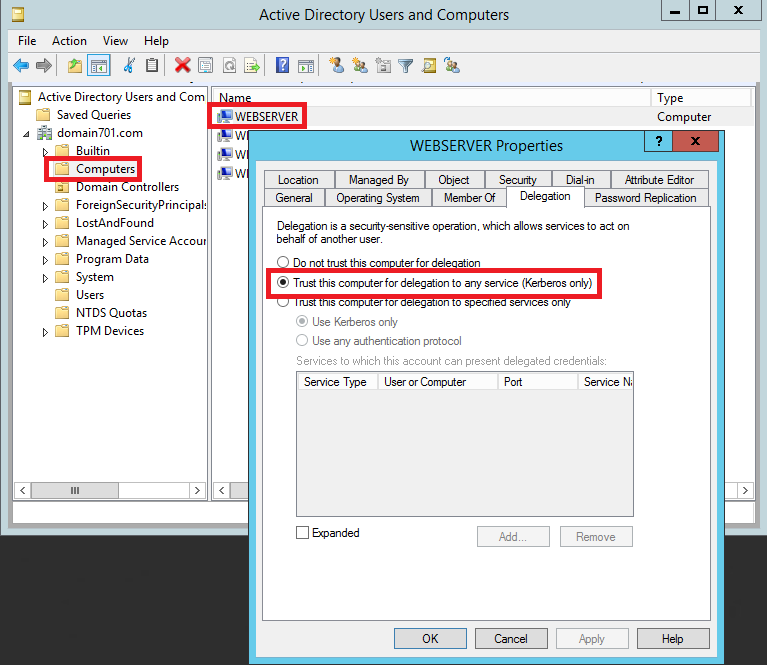

3) Убедиться, что в контроллере домена в свойствах компьютера, на котором запущен веб-сервер, на вкладке делегирование установлено «Доверять компьютеру делегирование любых служб (только Kerberos)»

Для этого откройте оснастку Active Directory Users and Computers (dsa.msc), в компьютерах найдите веб-сервер, перейдите в его свойства и на вкладке Делегирование установить значение «Доверять компьютеру делегирование любых служб (только Kerberos)» и нажать применить.

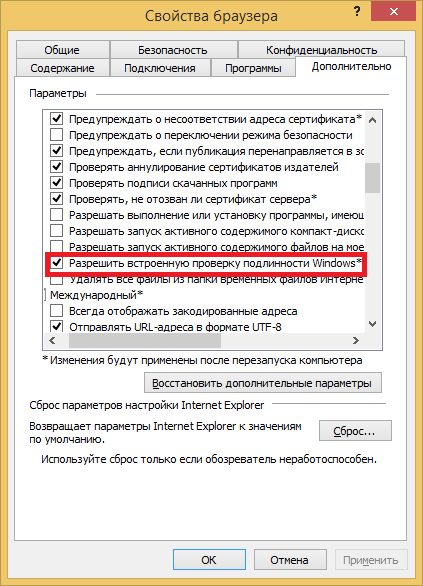

4) Убедиться, что на клиенте в свойствах обозревателя разрешена встроенная проверка подлинности Windows.

После выполнения всех действий необходимо перезагрузить клиентский компьютер (рабочие серверы перезагрузки не требуют) и убедиться, что аутентификация операционной системы успешно выполняется.

Важно: аутентификации Windows при расположении веб-сервера IIS и рабочих серверов на разных машинах в тонком клиенте работает, начиная с версии 8.3.10.2620 (для тестирования)

Протоколы аутентификации

Процедура аутентификации используется при обмене информацией между компьютерами, при этом используются весьма сложные криптографические протоколы, обеспечивающие защиту линии связи от прослушивания или подмены одного из участников взаимодействия. А поскольку, как правило, аутентификация необходима обоим объектам, устанавливающим сетевое взаимодействие, то аутентификация может быть и взаимной.

Таким образом, можно выделить несколько семейств аутентификации:

Аутентификация пользователя на PC:

- Шифрованное имя (login)

- Password Authentication Protocol, PAP (связка логин-пароль)

- Карта доступа (USB с сертификатом, SSO)

- Биометрия (голос, отпечаток пальца/ладони/радужки глаза)

Аутентификация в сети —

- Secure SNMP с использованием цифровой подписи

- SAML (Security Assertion Markup Language)

- Cookie сессии

- Kerberos Tickets

- Сертификаты X.509

- OpenID Connect аутентификационная надстройка над протоколом OAuth 2.0

В операционных системах семейства Windows NT 4 используется протокол NTLM (NT LAN Manager — Диспетчер локальной сети NT). А в доменах Windows 2000/2003 применяется гораздо более совершенный протокол Kerberos.

Что такое аутентификация

Аутентификация – это процедура проверки (в большинстве случаев 3D-Secure) персональных сведений о плательщике. Процесс предназначен для защиты от криминального доступа к данным банковской карточки и защиты ее владельца от мошеннических действий сторонних лиц. Использование 3D-Secure бесплатно для пользователя банковской карточки. Основу функционирования системы составляют три независимые составляющие:

- финансовое учреждение, обслуживающего магазин;

- банк, эмитировавший карту плательщика;

- платежной системы, используемой для расчетов.

Видимая для пользователя часть действия системы — генерация единоразового кода для совершения платежа. Код должен прийти на номер телефона пользователя, привязанный к данным карточки. Это цифровое сочетание имеет период действия пригодности для авторизации, ограниченный десятью минутами. Если код не пришел, это означает, что в системе «нет данных для вашей аутентификации», и она будет блокировать попытку платежа.

Факторы аутентификации

Ещё до появления компьютеров использовались различные отличительные черты субъекта, его характеристики. Сейчас использование той или иной характеристики в системе зависит от требуемой надёжности, защищённости и стоимости внедрения. Выделяют 3 фактора аутентификации:

Нечто, что нам известно, например, какая-либо секретная информация. Это тайные сведения, которыми должен обладать только авторизованный субъект. Секретом может быть некая фраза или пароль, например в виде устного сообщения, текстового представления, комбинации для замка или личного идентификационного номера (PIN). Парольный механизм может быть довольно легко воплощён и имеет низкую стоимость. Но имеет существенные недостатки: сохранить пароль в тайне зачастую бывает сложно, злоумышленники постоянно придумывают новые способы кражи, взлома и подбора пароля (см. бандитский криптоанализ, метод грубой силы). Это делает парольный механизм слабозащищённым.

Нечто, чем мы обладаем, например, какой-либо уникальный физический объект

Здесь важно обстоятельство обладания субъектом каким-то неповторимым предметом. Это может быть личная печать, ключ от замка, для компьютера это файл данных, содержащих характеристику

Характеристика часто встраивается в особое устройство аутентификации, например, пластиковая карта, смарт-карта. Для злоумышленника заполучить такое устройство становится более сложно, чем взломать пароль, а субъект может сразу же сообщить в случае кражи устройства. Это делает данный метод более защищённым, чем парольный механизм, однако стоимость такой системы более высокая.

Нечто, что является неотъемлемой частью нас самих — биометрика. Характеристикой является физическая особенность субъекта. Это может быть портрет, отпечаток пальца или ладони, голос или особенность глаза. С точки зрения субъекта, данный способ является наиболее простым: не надо ни запоминать пароль, ни переносить с собой устройство аутентификации. Однако биометрическая система должна обладать высокой чувствительностью, чтобы подтверждать авторизованного пользователя, но отвергать злоумышленника со схожими биометрическими параметрами. Также стоимость такой системы довольно велика. Но, несмотря на свои недостатки, биометрика остается довольно перспективным фактором.

Способы решения подобных проблем

В случае появления уведомления «нет данных для вашей аутентификации» нужно подключить 3D-Secure, мобильный банк, проверить срок действия пластика или получать новую карту Сбербанка.

Мнение эксперта

Анастасия Яковлева

Банковский кредитный эксперт

Подать заявку

Прямо сейчас вы можете бесплатно подать заявку на займ, кредит или карту сразу в несколько банков. Предварительно узнать условия и рассчитать переплату на калькуляторе. Хотите попробовать?

Подключение 3D-Secure

Технология защищает от несанкционированного доступа к платежам и работает по схеме:

Система оповестит вас, если постороннее лицо попытается расплатиться картой. Подключить 3D-Secure можно на официальном сайте банковского учреждения. Адрес легко найти в интернете. Если появится уведомление о невозможности активации защиты, значит, карта устарела. Необходимо обратиться в банковский офис с заявлением на перевыпуск.

Активация услуги «Мобильный банк»

Сервис немного напоминает 3D-Secure: при приобретении товаров на интернет-площадках на телефон высылают сообщение с кодом. Его указывают в специальном окошке.

Активирование «Мобильного банка»:

- В банкомат поместить платёжный инструмент.

- Пройти авторизацию.

- Найти в меню пункт «Подключить мобильный банк».

- Выбрать оптимальный тариф из появившегося списка.

- Подтвердить действие.

Опрос: довольны ли Вы качеством услуг предоставляемых Сбербанком в целом?

ДаНет

Проверка срока действия карты

На передней стороне банковского продукта обозначен период его действия. Если он истёк или подходит к концу, посетите ближайшее отделение финансового учреждения, чтобы получить новую карточку.

Другие способы решения проблемы

Если появилось уведомление, что нет данных для вашей аутентификации, сделайте звонок в колл-центр Сбербанка по номеру 900 (это бесплатно). Сообщите оператору о проблеме, и он активирует опцию «мобильный банк» для подключённого к услуге пластика.

Раньше владельцы карт, которые оказались заблокированы, получали через банкомат одноразовые пароли. Их использовали для подтверждения платежей в интернете. Этот способ отменили, так как информация легко попадала в руки мошенников.

Если при попытке оплатить что-либо через интернет вы получили оповещение: «к сожалению, нет ваших данных для аутентификации» и не знаете, что это значит и что делать, не паникуйте. Система может блокировать платёж, так как невозможно подтвердить вашу личность. Пластик не предназначен для подобных расчётов или не действует опция «мобильный банкинг». Позвоните в колл-центр Сбербанка и сообщите оператору о проблеме.

Способы аутентификации

Архитектура ESET Secure Authentication

ESET Secure Authentication является полностью самостоятельным программным продуктом, предназначенным для корпоративного использования, и представляет собой набор отдельных модулей, которые позволяют внедрять двухфакторную аутентификацию.

В ESET Secure Authentication 2.8 можно выделить серверную и клиентскую часть, взаимодействие которых и обеспечивает реализацию двухфакторной аутентификации.

Серверная часть продукта поддерживает только операционные системы семейства Windows Server. При работе с учетными записями пользователей используется Microsoft Windows Active Directory или собственная база данных. Использование API позволяет внедрять ESA в любые системы аутентификации, такие как веб‑порталы, системы CRM, различные бухгалтерские системы и т. д., а использование пакета SDK позволяет встраивать двухфакторную аутентификацию в собственное программное обеспечение. Управление серверной частью продукта возможно при помощи веб-консоли ESA.

Клиентская часть ESET Secure Authentication совместима с актуальными мобильными платформами и устанавливается на мобильное устройство пользователя, что позволяет ему принимать push-уведомления и генерировать одноразовые пароли доступа. Если по каким-либо причинам использование клиентской части невозможно, то ESET Secure Authentication позволяет использовать аппаратные токены, работающие по стандарту OATH (Open Authentication), и аутентификаторы, соответствующие стандарту FIDO2.

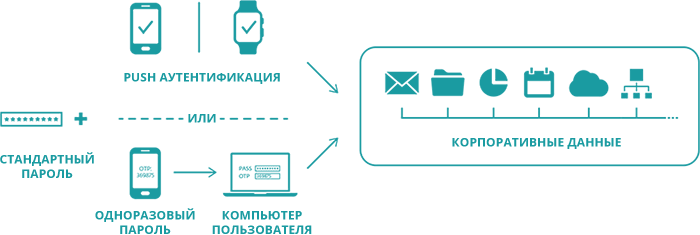

Один из вариантов построения двухфакторной аутентификации при помощи ESET Secure Authentication 2.8 показан на рисунке 1.

Рисунок 1. Пример построения двухфакторной аутентификации при помощи ESET Secure Authentication 2.8

В состав ESET Secure Authentication 2.8 входят следующие компоненты:

- модуль ESA Web Application;

- модуль ESA Remote Desktop;

- модуль ESA Windows Login;

- сервер защиты ESA RADIUS Server;

- служба ESA Authentication Service;

- средство управления ESA Management Tools.

Каждый компонент реализует строго определенный набор функций, о чем мы поговорим далее в статье.

Зачем нужна двухфакторная аутентификация

Она позволяет надежно хранить индивидуальные технические данные пользователя, которые запрашивает интернет или облачная система в автоматическом режиме. Это некий стоп-фактор для злоумышленников. Он исключает ситуацию, когда пароль может быть скомпрометирован.

Аутентификация позволяет человеку избежать спам-атак на программное обеспечение своего устройства при вводе личных или технических данных, даже если пароль или логин уже кому-то известен.

Такой уровень защиты:

- сдерживает;

- и исключает хищение информации, передаваемой в интернет.

Следовательно, обеспечивает предотвращение мошенничества с ее использованием.

Код верификации постоянно меняется, а значит – каждый вход будет сопровождаться новыми, никому не известными данными.

По сути, двухфакторная аутентификация – это дополнительный одноразовый пароль. Он предполагает, что исключается вход в учетную запись посторонними лицами.

ЕСИА

Система идентификации и аутентификации («ЕСИА») представляет собой специальный сервис, созданный для того, чтобы обеспечить реализацию различных задач, связанных с проверкой подлинности заявителей и участников межведомственного взаимодействия в случае предоставления каких-либо муниципальных или государственных услуг в электронной форме.

Для того чтобы получить доступ к «Единому порталу государственных структур», а также каким-либо другим информационным системам инфраструктуры действующего электронного правительства, для начала нужно будет пройти регистрацию учетной записи и, как следствие, получить ПЭП.