Программное обеспечение мониторинга сетевого трафика для всестороннего анализа трафика

Содержание:

- Моделирование сетей

- Принцип работы

- Использование получаемых данных системой мониторинга (Zabbix)

- WirelessNetView (Windows)

- Немного теории об Open Graph

- Программы для учета на компьютере

- Cain & Abel (Windows)

- Сравнить два столбца и вывести уникальные значения (Формулы/Formulas)

- Использование статистики

- PandaMoney

- Как сделать расстояние между границами столбцов равным

- Acrylic WiFi Home (Windows)

- Дополнительные настройки

- Лучшие снифферы пакетов и анализаторы сети

- Сервисы, где можно узнать источники трафика на сайт

- Типы программ анализа сети

- В компьютерной безопасности

- Заключение

Моделирование сетей

Отдельной строкой красуется моделирование пакетов. Современный проектировщик заранее оценивает работоспособность, преодолевая этап проектирования. В компьютерных сетях примерная производительность известна, методика стала палочкой-выручалочкой сотовых операторов. Инженеры выбирают топологию, протоколы сети, состав оборудования. Помогают решить задачу генераторы пакетов, попутно собирается статистика придуманной сети. Здесь активно помогают знания элементов теории вероятности. Следует правильно оценить распределение трафика, выбирая модели типовых законов (Пуассона, Эрланга, Парето).

Моделированию подвергаются сети любого типа. Часто разработчики стандартов помогают проектировщикам, давая рекомендации. Сотовой связью занимается комитет 3GPP2. Организация рекомендует ряд типов генератора трафика. Сегодняшняя мобильная сеть мало уступает компьютерной, активно перенимая типичные протоколы, включая IP. Отличие ограничивается ярким делением направления движения информации:

- Восходящая ветвь.

- Нисходящая ветвь.

Например, генератор FTP-протокола моделирует загрузку файлов. Параллельно виртуальными «пользователями» открываются странички мировой паутины, отдельные лица совершают звонки. Различают методы моделирования:

- Натурные. Строится реальная живая сеть, подключённая аппаратура выдаёт информацию. Недостатком называют высокую стоимость, хотя фактор адекватности полученных измерений часто перевешивает.

- Имитационные. Будущая сеть в мелочах моделируется специальными программными пакетами (например, CISCO Packet Tracer). Имитируются условия перегрузки, потери кадров.

- Аналитические. Полностью метод ограничен виртуальным пространством, точность сравнительно низкая. Инженер закладывает формулы, математической статистики. Намного проще имитационного подхода.

- Комбинированные.

Имитация

ПО имитационной модели поддерживает ряд базовых устройств: концентраторы, коммутаторы, рабочие станции, ядро сотовых коммуникаций. Программист задаёт маски подсетей, адреса. Структура тщательно выбирается сообразно представленному перечню устройств. При необходимости отсутствующие элементы заменяют близкими аналогами. Иногда допускается упрощать физическую структуру сообразно целям проведения эксперимента. Полученная среда позволит полностью имитировать процессы, включая простой пинг персональных компьютеров, абонентов.

Принцип работы

Сниффер может анализировать только то, что проходит через его сетевую карту. Внутри одного сегмента сети Ethernet все пакеты рассылаются всем машинам, из-за этого возможно перехватывать чужую информацию. Использование коммутаторов (switch, switch-hub) и их грамотная конфигурация уже является защитой от прослушивания. Между сегментами информация передаётся через коммутаторы. Коммутация пакетов — форма передачи, при которой данные, разбитые на отдельные пакеты, могут пересылаться из исходного пункта в пункт назначения разными маршрутами. Так что если кто-то в другом сегменте посылает внутри него какие-либо пакеты, то в ваш сегмент коммутатор эти данные не отправит.

Перехват трафика может осуществляться:

- обычным «прослушиванием» сетевого интерфейса (метод эффективен при использовании в сегменте концентраторов (хабов) вместо коммутаторов (свитчей), в противном случае метод малоэффективен, поскольку на сниффер попадают лишь отдельные фреймы);

- подключением сниффера в разрыв канала;

- ответвлением (программным или аппаратным) трафика и направлением его копии на сниффер (Network tap);

- через анализ побочных электромагнитных излучений и восстановление таким образом прослушиваемого трафика;

- через атаку на канальном (2) (MAC-spoofing) или сетевом (3) уровне (IP-spoofing), приводящую к перенаправлению трафика жертвы или всего трафика сегмента на сниффер с последующим возвращением трафика в надлежащий адрес.

Использование получаемых данных системой мониторинга (Zabbix)

У tsp нет какого-либо machine-readable API типа SNMP или подобного. Сообщения CC нужно агрегировать хотя бы по 1 секунде (при высоком проценте потери пакетов, их может быть сотни/тысяч/десятки тысяч в секунду, зависит от битрейта).

Таким образом, чтобы сохранять и информацию и нарисовать графики по CC-ошибкам и битрейту и сделать какие-то аварии дальше могут быть следующие варианты:

- Распарсить и сагрегировать (по CC) вывод tsp, т.е. преобразовать его в нужную форму.

- Допилить сам tsp и/или процессорные плагины bitrate_monitor и continuity, чтобы результат выдавался в machine-readable форме, пригодной для системы мониторинга.

- Написать своё приложение поверх библиотеки tsduck.

Очевидно, что с точки трудозатрат вариант 1 самый простой, особенно учитывая то, что сам tsduck написан на низкоуровневом (по современным меркам) языке (C++)

Простенький прототип парсера+агрегатора на bash показал, что на потоке 10Мбит/с и 50% потери пакетов (наихудший вариант), процесс bash потреблял в 3-4 раза больше CPU, чем сам процесс tsp. Такой вариант развития событий неприемлем. Собственно кусок этого прототипа ниже

Запуск обёртки

Чтобы создать экземпляр сервиса нужно выполнить команду systemctl enable tsduck-stat@239.0.0.1:1234, затем запустить с помощью systemctl start tsduck-stat@239.0.0.1:1234.

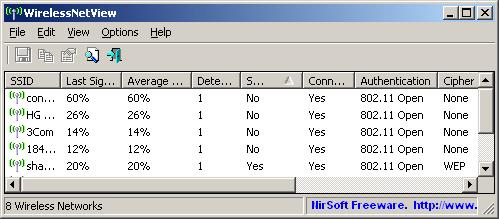

WirelessNetView (Windows)

WirelessNetView (Windows)

WirelessNetView — это небольшая утилита от веб-ресурса NirSoft, которая работает в фоновом режиме и отслеживает активность беспроводных сетей вокруг вас. Она предлагается бесплатно для личных и коммерческих целей. Это довольно простой WiFi-сканер, доступный как в портативном, так и требующем установки виде. В рамках данной статьи рассмотрена версия 1.75.

Графический интерфейс пользователя решения WirelessNetView не очень замысловатый — это просто окно со списком беспроводных сетей. Для каждой обнаруженной сети доступна следующая информация: SSID, качество сигнала в текущий момент времени, среднее качество сигнала за все время наблюдения, счетчик обнаружений, алгоритм аутентификации, алгоритм шифрования информации, MAC-адрес, RSSI, частота канала, номер канала и т. д.

Таким образом, показатели уровня сигнала данная утилита предоставляет в отрицательных значениях дБм, а также в процентных отношениях для последнего полученного сигнала и среднего показателя за все время наблюдения. Но было бы еще лучше, если бы нам также были доступны средние значения для RSSI конкретной точки доступа за все время наблюдения. Еще одной уникальной деталью доступных аналитических данных, которые предлагает утилита WirelessNetView, является показатель того, насколько часто каждый SSID обнаруживается, что может быть полезно в определенных ситуациях.

Двойной щелчок на любой из обнаруженных беспроводных сетей откроет диалоговое окно со всеми сведениями о конкретной сети, что может оказаться очень удобно, поскольку для просмотра всех деталей в основном списке ширины вашего экрана явно не хватит. Щелчок правой кнопкой мыши по любой сети из списка позволяет сохранить данные для этой конкретной беспроводной сети или всех обнаруженных сетей в текстовый или HTML-файлы. В меню панели инструментов «Параметры» отображаются некоторые параметры и дополнительная функциональность, такие как фильтрация, формат MAC-адресов и другие предпочтения отображения информации.

Учтите, что у данной утилиты отсутствует целый ряд расширенных функций, которые мы ожидаем увидеть в современных WiFi-сканерах. В первую очередь речь идет о графическом представлении информации, полной поддержке стандарта 802.11ac и, соответственно, распознавании всех каналов, занятых точкой доступа, которая может использовать большую ширину канала. Тем не менее, решение WirelessNetView все равно может быть полезно для простого наблюдения за беспроводными сетями или небольшим WiFi-пространством, особенно если вы найдете некоторые из уникальных функциональных возможностей данной утилиты ценными для себя.

Скачать WirelessNetView: http://www.nirsoft.net/utils/wireless_network_view.html

Немного теории об Open Graph

Все данные для OG передаются в мета-тегах, что размещаются в контейнере <head>. Существует 4 таких тега, которые должны быть, иначе не взлетит (или взлетит, но не совсем):

- og:title — название размечаемого объекта (страницы). Аналог и родственник title.

- og:type — тип страницы (объекта) или другими словами обозначение того, что находится на данной странице — страница сайта, видео или аудио файлы. В зависимости от указанного типа может понадобиться ещё метатегов.

- og:image — изображение-иллюстрация для страницы (объекта). Здесь требуется указать прямую ссылку на изображение.

- og:url — каноничный url адрес данной страницы.

Все дополнительные мета-теги называются опциональными — останавливаться на них сейчас не будем, а рассмотрим на примерах позже.

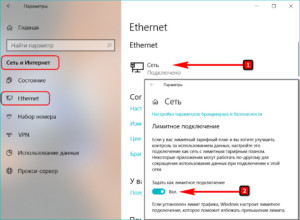

Программы для учета на компьютере

В тот момент, когда интернет перестает работать, первым делом необходимо проверить остаток трафика, если пакет подключения не безлимитный. Никогда не рекомендуется доводить до того, чтобы количество получаемых данных превысило лимит. В противном случае, потребуется тратить лишнее время на оплату дополнительного тарифа и ждать улаживания всех формальностей, чтобы вернуть доступ.

Современные персональные компьютеры в своем большинстве функционируют при помощи установленной операционной системы Windows. Наиболее распространенная и последняя версия — десятая.

Встроенные возможности «Виндовс 10» позволяют без особых проблем контролировать количество данных, которые были потреблены устройством пользователя. Чтобы ознакомиться со статистикой, необходимо выполнить простую последовательность шагов: меню «Пуск» — «Параметры» — «Сеть Интернет». Зайдя в необходимое меню, можно изучить абсолютно всю статистику по конкретному устройству.

Статистика, которая доступна для просмотра, содержит следующие данные:

- количество скачанных гигабайт;

- скорость, на которой происходит доступ к сети;

- программы, расходующие наибольшее количество информации и прочее.

Чтобы вся статистика была доступна постоянно, можно открыть раздел «Использование данных» и закрепить его на рабочем столе компьютера. Система попросит подтвердить действия, необходимо нажать «Да». После этого вся панель мониторинга будет доступна.

Для персонального компьютера можно использовать также сторонние утилиты, позволяющие выполнять контроль доступа в интернет, в локальной сети. Таких программ существует огромное количество, поэтому следует выбрать наиболее оптимальные. Например, можно воспользоваться такими:

- TMeter;

- GlassWire;

- NetLimiter.

Чтобы воспользоваться выбранной программой, следует ее скачать и установить на устройство.

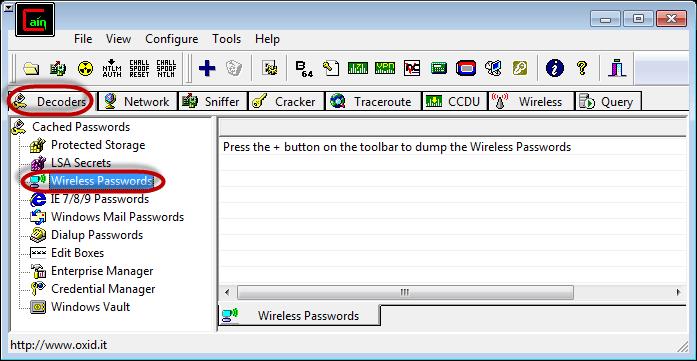

Cain & Abel (Windows)

Cain & Abel (Windows)

Cain & Abel — это многоцелевое приложение для операционных систем Windows для восстановления и взлома паролей, которое также оснащено инструментами для перехвата и анализа сетевого трафика, в том числе и WiFi-сетей. Как и предыдущее решение (Acrylic WiFi Home), Cain & Abel является мощным сетевым анализатором, способным захватить и обработать большую часть беспроводного сетевого трафика.

Его графический интерфейс имеет относительно древний, упрощенный вид. Панель инструментов (старого стиля с иконками вверху экрана) используется для запуска различных утилит. Доступ к основным функциональным частям приложения осуществляется через вкладки окошек.

Через вкладку «Wireless» («Беспроводная связь») мы получаем доступ к функциональным инструментам для анализа сетевого трафика WiFi-сетей. В дополнение к обычной информации об идентификаторах SSID и различной информации о сигналах, здесь также можно найти список и детальную информацию о подключенных клиентах. Для точек доступа и клиентов Cain & Abel предоставляет информацию о количестве обнаруженных пакетов: всех пакетов, векторов инициализации протокола безопасности WEP (WEP Initialization Vector, WEP IV) и ARP-запросов. Любые скрытые SSID, обнаруженные из перехваченных пакетов, будут отображаться в графическом интерфейсе. Большую часть перехваченных статусов и данных можно экспортировать в простой текстовый файл.

Несмотря на огромный функциональный потенциал данного решения, такие недостатки, как отсутствие наглядных графиков, а также невозможность распознавать точки доступа стандарта 802.11ac и определять более широкие каналы, не позволяют назвать Cain & Abel лучшим выбором для наблюдения и анализа WiFi-сетей

На это решение стоит обратить внимание, если ваши задачи выходят далеко за пределы простого анализа трафика. С его помощью вы можете восстанавливать пароли для ОС Windows, производить атаки для получения потерянных учетных данных, изучать данные VoIP в сети, анализировать маршрутизацию пакетов и многое другое

Это действительно мощный инструментарий для системного администратора с широкими полномочиями.

Скачать Cain & Abel: http://www.oxid.it/cain.html

Сравнить два столбца и вывести уникальные значения (Формулы/Formulas)

Использование статистики

Анализом компьютерной сети называют процесс обработки собранных данных, касающихся функционирования системы

Администратору важно знать слабые места, выявлять вовремя неисправности. Иногда средства контроля стоят обособленно, отдельным программным пакетом

В других случаях лишние денежные траты нецелесообразны. Поэтому набор методик анализа сильно варьируется. Процедура контроля образована двумя этапами:

- Мониторинг – сбор информации.

- Анализ – обработка сведений.

Этап мониторинга требует сбора информации, по большей части проходит автоматически. Проблема решается использованием датчиков, программного обеспечения. Анализ производит человек, используя опыт, обобщённый экспертами. Наработанные решения упрощают процесс анализа. Например, эксперты предлагают несколько критериев сбора статистики:

- Число ошибок.

- Уровень коллизий.

- Укороченные (меньше 64 байт)/удлинённые (свыше 1518 байт) кадры.

- Ошибки контрольной суммы. Несовпадение является следствием некачественных контактов, помех, неисправных портов, поломанного оборудования.

- «Призраки», сформированные наводками.

Очевидно, характер ошибок тесно связан с топологией, протоколами. Приведённые сопровождают сети Ethernet. Соотношение групп дефектов иногда помогает выявить характер неисправности. Типичный процент ошибочных кадров ниже 0,01%. Наличие битых пакетов становится причиной снижения пропускной способности. Местонахождение неполадок выявляют, оценивая количество, тип коллизий:

- Локальная выступает результатом одновременной передачи пакетов несколькими сетевыми картами сегмента. Высокий показатель часто сопутствует повреждённому кабелю.

- Удалённая проникает извне контролируемого сегмента. В сетях Ethernet, сформированных многоповторными повторителями, 100% коллизий относится к данному типу.

- Поздняя (терминология Ethernet) обнаруживается после передачи 64 байт. Чаще позволяет локализовать неисправность, неработоспособность сетевого адаптера. Иногда причиной становится превышение длины кабельной системы, числа промежуточных повторителей.

Число коллизий нормально ниже 5%. Помимо указанных статистических цифр оборудование часто даёт:

- Соотношение протоколов сетевого уровня. Наличие избытка ICMP сопровождает сигнализацию маршрутизаторов об ошибках.

- Основные отправители/получатели.

- Адреса генерации широковещательного трафика.

PandaMoney

Android IOS

Panda Money – это приложение для личных финансов, которое предназначено, прежде всего, не для контроля денежных операций, а для накопления средств. Причём процесс откладывания денег переведён в игровой формат. Изначально пользователь выбирает сумму, которую ему необходимо накопить для определённой цели, а затем – начинает кормить и играть с пандой, чтобы она росла. Накопление осуществляется через банковские карты, QIWI-кошелёк или счёт мобильного телефона.

Более того, после того как пользователь собрал на накопительном счёте минимальную сумму, он может открыть на эти деньги депозит со ставкой в 7,8% годовых.

По умолчанию, приложение ориентированно на молодую аудиторию. Оно привлекает к культуре накопительного обращения с деньгами в игровой форме. Здесь есть и чёткое планирование, и контроль прогресса по накоплению. При закреплении привычки в дальнейшем вы можете отказаться от PandaMoney и полностью взять деньги под собственный контроль. Это придаст гибкость в управлении деньгами и позволит выбирать лучшие условия для депозитов.

Одним из минусов PandaMoney, который отмечают пользователи – это возможные скрытые комиссии, которые могут начисляться при пополнении счёта или перевода денег на депозит.

Читайте: 5 денежных привычек, которые нужно перенять уже сегодня

Как сделать расстояние между границами столбцов равным

Acrylic WiFi Home (Windows)

Acrylic WiFi Home (Windows)Подборка бесплатных программ для сканирования и анализа WiFi-сетей

Сканер беспроводных локальных сетей Acrylic WiFi Home является урезанной версией коммерческого решения компании Tarlogic Security

Версия 3.1, рассмотренная в рамках данной обзорной статьи, привлекает к себе внимание, прежде всего за счет детализации беспроводного окружения и продвинутых графических возможностей отображения собранной информации. Функциональность данного решения включает в себя: обзор найденных сетей WiFi с поддержкой стандартов 802.11 a/b/g/n/ac; обнаружение несанкционированных точек доступа и отображение подключенных клиентов; сканирование и анализ используемых беспроводными сетями каналов WiFi на частотах 2,4 ГГц и 5 ГГц; построение графиков уровня принимаемого сигнала и его мощности для точек доступа WiFi

WiFi-сканер для Windows Acrylic WiFi Home позволит вам в режиме реального времени сканировать и просматривать доступные беспроводные сети, предоставит информацию об обнаруженных WiFi-сетях (SSID и BSSID), их типе защиты и о беспроводных устройствах, подключенных к сети в данный момент, а также позволит получить список WiFi паролей (установленных по умолчанию производителями) благодаря встроенной системе плагинов.

Являясь бесплатным продуктом, Acrylic WiFi Home 3.1 имеет простой, но привлекательный графический интерфейс. Детализированный список SSID расположен в верхней части приложения. Здесь, в частности, вы сможете найти: отрицательные значения в дБм для показателя уровня принимаемого сигнала (Received Signal Strength Indicator, RSSI), поддерживаемый точками доступа или WiFi-маршрутизаторами стандарт 802.11 (включая 802.11ac), имя производителя, модель и MAC-адреса сетевых устройств. Решение распознает используемую ширину полосы пропускания и отображает все задействованные для этого каналы. Оно не ищет скрытые SSID, но может показать их, если обнаружит сетевые данные, говорящие о присутствии скрытых сетей. Также приложение имеет функциональность для инвентаризации работы WiFi-сетей, позволяя назначать и сохранять имена обнаруженных SSID и / или клиентов (для бесплатной версии эта возможность имеет количественные ограничения по использованию).

На нижней части экрана приложения по умолчанию демонстрируется наглядная рейтинговая информация по сетевым характеристикам выбранной SSID. Также здесь расположен график уровня сигнала и мощности всех обнаруженных точек доступа. При переходе в расширенный режим отображения состояния беспроводных сетей вы получите два дополнительных графика — для полосы 2,4 ГГц и 5 ГГц, — где одновременно отображается, как информация об используемых каналах, в том числе и объединенных в один «широкий» канал, так и данные об уровне сигнала.

Производить экспорт или сохранение захваченных данных крайне неудобно, так как компания-разработчик программного обеспечения решил чрезмерно урезать данную функциональность в бесплатном решении: вы можете скопировать не больше одной строки данных в буфер обмена и затем вставить текст в текстовый документ или электронную таблицу. Также есть функция публикации скриншота в Twitter.

В целом, Acrylic WiFi Home является хорошим программным сканером WLAN, особенно, учитывая то, что он ничего не стоит. Он собирает всю базовую информацию о вашем беспроводном пространстве и наглядно демонстрирует полученные данные, как в текстовом, так и графическом виде, что прекрасно подходит для простых задач диагностики WiFi-сетей. Основным недостатком данного решения можно считать большие проблемы с экспортом данных, вернее, фактическое отсутствие такой возможности в виду урезанного самим производителем функционала в бесплатном решении.

Скачать Acrylic WiFi Home: https://www.acrylicwifi.com/AcrylicWifi/UpdateCheckerFree.php?download

Дополнительные настройки

Cбор статистики

C помощью опции -z можно собирать и выводить на консоль различную статическую информацию о пакетах.

Например, команда

$ sudo tshark -z "proto,colinfo,tcp.srcport,tcp.srcport" -r /tmp/capture.cap

указывает, что из файла /tmp/capture.cap нужно извлечь информацию о порте-источнике всех пакетов.

Рассмотрим еще один пример:

$ sudo tshark -R "http.response and http.content_type contains image" \ -z "proto,colinfo,http.content_length,http.content_length" \ -z "proto,colinfo,http.content_type,http.content_type" \ -r /tmp/capture.cap

Эта команда извлечет из файла /tmp/capture.cap информацию обо всех пакетах, в которых были изображения, и выведет на консоль содержимое полей content_type и content_length:

439 12.717117 66.249.89.127 -> 192.168.1.108 HTTP HTTP/1.1 200 OK (GIF89a) http.content_type == "image/gif" http.content_length == 35 452 12.828186 66.114.48.56 -> 192.168.1.108 HTTP HTTP/1.1 200 OK (GIF89a) http.content_type == "image/gif" http.content_length == 477 479 13.046184 66.114.48.56 -> 192.168.1.108 HTTP HTTP/1.1 200 OK (GIF89a) http.content_type == "image/gif" http.content_length == 105 499 13.075361 203.190.124.6 -> 192.168.1.108 HTTP HTTP/1.1 200 OK (GIF89a) http.content_type == "image/gif" http.content_length == 35 506 13.177414 66.114.48.56 -> 192.168.1.108 HTTP HTTP/1.1 200 OK (GIF89a) http.content_type == "image/gif" http.content_length == 4039 514 13.190000 66.114.48.56 -> 192.168.1.108 HTTP HTTP/1.1 200 OK (JPEG JFIF image) http.content_type == "image/jpeg" http.content_length == 11997 519 13.231228 66.114.48.56 -> 192.168.1.108 HTTP HTTP/1.1 200 OK (JPEG JFIF image) http.content_type == "image/jpeg" http.content_length == 1033 523 13.273888 72.233.69.4 -> 192.168.1.108 HTTP HTTP/1.1 200 OK (PNG) http.content_type == "image/png" http.content_length == 1974 561 728 19.096984 60.254.185.58 -> 192.168.1.108 HTTP HTTP/1.1 200 OK (GIF89a) http.content_type == "image/gif" http.content_length == 592 805 19.471444 60.254.185.58 -> 192.168.1.108 HTTP HTTP/1.1 200 OK (GIF89a) http.content_type == "image/gif" http.content_length == 259

Автоматическое сохранение в несколько файлов

Представим себе, что нам нужно сохранять статистику трафика в течение длительного периода времени. Сохранить весь вывод в одном файле в такой ситуации не очень удобно: его потом трудно анализировать.

Вывод можно сохранять в нескольких файлах, количество и размер которых указываются пользователем. Как только один файл будет заполнен, tshark продолжит запись в следующий. Например, команда:

$ sudo tshark -b filesize:100 -a files:20 -w temp.pcap

будет сохранять вывод в 20 файлах размером по 100 кБ каждый.

В приведенном выше примере опция -b означает, что будет задействован кольцевой буфер, а filesize устанавливает размер; опция -a указывает автоматическую остановку по достижении заданного предела, files — указывает количество файлов.

Автосохранение по истечении заданного времени

В приведенном ниже примере tshark будет сохранять захваченную информацию в несколько файлов. Новый файл будет создан автоматически при превышении размера в 10240 кБ или по истечении интервала 1 с:

$ sudo tshark -b filesize:10240 -b duration:1 -w temp.pcap Capturing on eth0 34 # ls -lrt -rw------- 1 root root 1863 Apr 10 16:13 temp_00001_20140410161312.pcap -rw------- 1 root root 1357 Apr 10 16:13 temp_00002_20140410161313.pcap -rw------- 1 root root 1476 Apr 10 16:13 temp_00003_20140410161314.pcap -rw------- 1 root root 1216 Apr 10 16:13 temp_00004_20140410161315.pcap

Установка размера буфера

Эта опция может быть полезной в случаях, когда приходится иметь дело с отбрасыванием пакетов. По умолчанию размер буфера составляет 1МБ; при помощи опции -B можно установить любой другой размер (в мегабайтах), по достижении которого все данные будут сбрасываться на диск:

$ sudo tshark -B 2

Отображение статистики для выбранного протокола

В tshark имеется также возможность захватывать только пакеты, передаваемые по указанному пользователем протоколу.

Вот так, например, выглядит статистика для протокола HTTP:

$ sudo tshark -q -r a.pcap -R http -z http,tree =================================================================== HTTP/Packet Counter value rate percent ------------------------------------------------------------------- Total HTTP Packets 7 0.000375 HTTP Request Packets 4 0.000214 57.14% GET 4 0.000214 100.00% HTTP Response Packets 3 0.000161 42.86% 2xx: Success 2 0.000107 66.67% 200 OK 2 0.000107 100.00% 3xx: Redirection 1 0.000054 33.33% 302 Found 1 0.000054 100.00% 5xx: Server Error 0 0.000000 0.00% Other HTTP Packets 0 0.000000 0.00%

Лучшие снифферы пакетов и анализаторы сети

Промышленные инструменты

Начнем с вершины и далее спустимся к основам. Если вы имеете дело с сетью уровня предприятия, вам понадобится большая пушка. Хотя в основе почти все использует tcpdump (подробнее об этом позже), инструменты уровня предприятия могут решать определенные сложные проблемы, такие как корреляция трафика со множества серверов, предоставление интеллектуальных запросов для выявления проблем, предупреждение об исключениях и создание хороших графиков, чего всегда требует начальство.

Инструменты уровня предприятия, как правило, заточены на потоковую работу с сетевым трафиком, а не на оценку содержимого пакетов

Под этим я подразумеваю, что основное внимание большинства системных администраторов на предприятии заключается в том, чтобы сеть не имела узких мест в производительности. Когда такие узкие места возникают, цель обычно заключается в том, чтобы определить, вызвана ли проблема сетью или приложением в сети

С другой стороны, эти инструменты обычно могут обрабатывать такой большой трафик, что они могут помочь предсказать момент, когда сегмент сети будет полностью загружен, что является критическим моментом управления пропускной способностью сети.

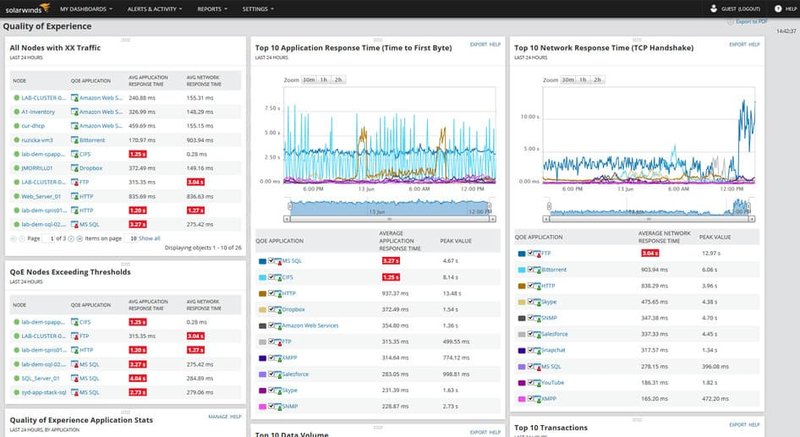

1. SolarWinds

— какое приложение в сети создает этот трафик? — если приложение известно (скажем, веб-браузер), где его пользователи проводят большую часть своего времени? — какие соединения самые длинные и перегружают сеть?

Большинство сетевых устройств, чтобы убедиться, что пакет идет туда, куда нужно, используют метаданные каждого пакета. Содержимое пакета неизвестно сетевому устройству. Другое дело — глубокая инспекция пакетов; это означает, что проверяется фактическое содержимое пакета. Таким образом можно обнаружить критическую сетевую информацию, которую нельзя почерпнуть из метаданных. Инструменты, подобные тем, которые предоставляются SolarWinds, могут выдавать более значимые данные, чем просто поток трафика.

Другие технологии управления сетями с большим объемом данных включают NetFlow и sFlow. У каждой есть свои сильные и слабые стороны,

Анализ сетей в целом является передовой темой, которая базируется как на основе полученных знаний, так и на основе практического опыта работы. Можно обучить человека детальным знаниям о сетевых пакетах, но если этот человек не обладает знаниями о самой сети, и не имеет опыта выявления аномалий, он не слишком преуспеет. Инструменты, описанные в этой статье, должны использоваться опытными сетевыми администраторами, которые знают, что они хотят, но не уверены в том, какая утилита лучше. Они также могут использоваться менее опытными системными администраторами, чтобы получить повседневный опыт работы с сетями.

Сервисы, где можно узнать источники трафика на сайт

Чтобы проверить источники трафика на сайт и выявить самые неэффективные, обратитесь к сервисам аналитики — Яндекс.Метрике и Google Analytics.

В результате анализа источников трафика вы:

-

оцените их результативность;

-

глубже разберётесь в поведении и предпочтениях вашей целевой аудитории;

-

сможете изменить или разработать с нуля стратегию продвижения и развития проекта.

Для начала следует подключить системы аналитики, установив на сайт счётчики. Теперь вам не только доступна информация о каналах, по которым приходят посетители, но и известно число этих пользователей, а также список конкретных страниц, которые они просматривали. Остановимся на особенностях каждой системы поподробнее.

Google Analytics

Первое, что должно вас интересовать, — это источники трафика на сайт. Зайдите в соответствующий раздел, укажите нужную дату и другие опции в выпадающих списках “Конверсия” и “Основной параметр”.

В “Лучших источниках” вы найдёте информацию о:

-

числе посетителей из каждого источника в рассматриваемый период;

-

динамике посещаемости и коэффициента конверсии (по транзакции и цели, если вы заранее настроили их).

“Лучшие каналы” показывают обобщённые сведения по всем каналам, чтобы вы могли сравнить их результативность и понять, откуда приходит больше всего лидов.

Изучите каждый из источников подробно и сделайте выводы (воспользуйтесь для этого таблицей в отчёте по каналам).

Есть возможность анализировать все источники трафика на сайт по ключевым запросам — в таблице это всё наглядно отражено: и сами фразы, и стоимости конверсии по ним.

Отчёту по такому источнику, как соцсети, стоит уделить особое внимание. Он показывает, из каких вообще соцсетей сайт получает трафик и какова конверсия этого трафика

Также есть статистика по мобильным девайсам, используемым посетителями, — можно даже отслеживать заходы и конверсионные действия с конкретного устройства, если это вам необходимо.

Яндекс.Метрика

Источники трафика в Метрике можно посмотреть в одноимённом разделе, в который вы попадёте, выбрав пункт “Отчёты” в меню и затем “Стандартные отчёты”.

Тут представлены отчёты шести разных типов: это соцсети, рекламные системы, поисковики и ключевые запросы, сайт, общая сводка по всем источникам.

Полный отчёт по динамике визитов для каждого канала трафика за указанный период называется “Источники, сводка”. Можно визуализировать его в виде диаграммы.

Число посещений по каждому из источников также можно представить в процентах.

-

В отчёте “Сайты” — перечень всех ресурсов, с которых люди переходили на ваш.

-

В отчёте “Поисковые системы” — список поисковиков (и число визитов с каждого из них).

-

В отчёте “Социальные сети” указаны те соцсети, которые принесли больше всего трафика.

-

В отчёте “Рекламные системы” показано количество переходов с РСЯ и КМС Google, а также поведение пользователей на сайте.

Типы программ анализа сети

Утилиты анализа сети позволяют проводить диагностику сети на наличие проблем, а так же исследовать сеть на наличие различной аппаратуры, включая компьютеры, маршрутизаторы и т.д.

Как правило, такие утилиты делят на три категории:

- Анализатор пакетов. Позволяют перехватывать и просматривать все пакеты, которые проходят через сетевые карты на вашем компьютере.

- Сканеры портов. Предназначены для исследования отдельных сетевых устройств в сети на предмет открытых портов.

- Аппаратные сканеры. Исследуют сеть на предмет наличия различного сетевого оборудования.

Ключевое различие между сканером портов и аппаратным сканером заключается в области сканирования. Сканеры портов сосредоточены только на портах отдельного сетевого оборудования. Проверяют открыт или закрыт порт, и что слушает данный порт. Аппаратные сканеры позволяют увидеть более широкую картину. Понять цель обнаруженного сетевого устройства. Как оно взаимодействует в сети.

Все эти утилиты имеют неоценимое значение для тех, кто изучает сеть на предмет наличия оборудования, целей обнаруженных сетевых устройств, а так же слабых мест самой сети.

В компьютерной безопасности

Анализ трафика также важен для компьютерной безопасности . Злоумышленник может получить важную информацию, отслеживая частоту и время передачи сетевых пакетов. Атака по времени на протокол SSH может использовать информацию о времени для вывода информации о паролях, поскольку во время интерактивного сеанса SSH передает каждое нажатие клавиши в виде сообщения. Время между сообщениями о нажатии клавиш можно изучить с помощью скрытых марковских моделей . Сонг и др. утверждают, что он может восстановить пароль в пятьдесят раз быстрее, чем атака методом грубой силы .

Системы луковой маршрутизации используются для обеспечения анонимности. Анализ трафика может использоваться для атак на анонимные системы связи, такие как анонимная сеть Tor . Адам Бэк, Ульф Мёллер и Антон Стиглик представляют атаки анализа трафика на системы, обеспечивающие анонимность. Стивен Мердок и Джордж Данезис из Кембриджского университета представили исследование, показывающее, что анализ трафика позволяет злоумышленникам определить, какие узлы ретранслируют анонимные потоки. Это снижает анонимность, обеспечиваемую Tor. Они показали, что потоки, не связанные в противном случае, могут быть связаны с одним и тем же инициатором.

Системы ремейлеров также могут быть атакованы посредством анализа трафика. Если наблюдается сообщение, идущее на сервер повторной рассылки, и сообщение идентичной длины (если теперь анонимизированное) выходит из сервера вскоре после этого, аналитик трафика может иметь возможность (автоматически) соединить отправителя с конечным получателем. Существуют различные варианты операций ремейлера, которые могут снизить эффективность анализа трафика.